ทีมนักวิจัยด้านความปลอดภัยเปิดเผยช่องโหว่ Side-Channel รูปแบบใหม่ในโปรเซสเซอร์รุ่นใหม่ของ Apple ซึ่งอาจถูกใช้เพื่อขโมยข้อมูลสำคัญจากเว็บเบราว์เซอร์ได้

นักวิจัยจาก Georgia Institute of Technology และ Ruhr University Bochum ซึ่งเคยนำเสนอการโจมตีที่เรียกว่า 'iLeakage' ในเดือนตุลาคม 2023 ได้นำเสนอผลการวิจัยใหม่จำนวนสองงานวิจัย ได้แก่ FLOP และ SLAP ซึ่งแสดงให้เห็นช่องโหว่ที่แตกต่างกัน และวิธีการนำไปใช้ในการโจมตี

ช่องโหว่เกิดจากการดำเนินการที่ไม่ถูกต้องในการคาดการณ์การประมวลผล ซึ่งเป็นสาเหตุพื้นฐานของการโจมตีที่โด่งดัง เช่น Spectre และ Meltdown

การโจมตี Side-Channel รูปแบบ FLOP และ SLAP มุ่งเป้าไปที่ฟีเจอร์ที่ออกแบบมาเพื่อเพิ่มความเร็วในการประมวลผลโดยการคาดการณ์คำสั่งในอนาคตแทนการรอคำสั่ง ซึ่งอาจทิ้งร่องรอยในหน่วยความจำที่ทำให้สามารถดึงข้อมูลที่มีความสำคัญออกมาได้

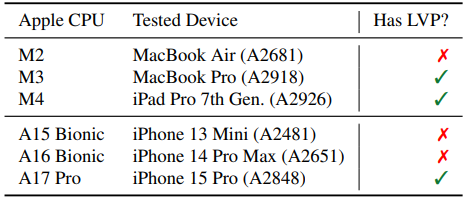

นักวิจัยให้ข้อมูลกับ BleepingComputer ว่า "เริ่มตั้งแต่รุ่น M2/A15 เป็นต้นไป CPU ของ Apple จะพยายามคาดการณ์ memory address ถัดไปที่จะถูกเข้าถึง"

"นอกจากนี้ เริ่มตั้งแต่รุ่น M3/A17 เป็นต้นไป มันจะพยายามคาดการณ์ค่าของข้อมูลที่จะถูกส่งคืนจากหน่วยความจำ อย่างไรก็ตาม การคาดการณ์ที่ผิดพลาดในกลไกเหล่านี้อาจทำให้เกิดการคำนวณที่ไม่เป็นไปตามขอบเขตของข้อมูล หรือได้ค่าของข้อมูลที่ผิด"

ตามที่ได้แสดงในทั้งสองงานวิจัย การคาดการณ์ที่ผิดพลาดเหล่านี้อาจมีผลกระทบต่อความปลอดภัย เช่น การ bypass sandbox ของเว็บเบราว์เซอร์ และการอ่านข้อมูลที่สามารถระบุตัวตนข้ามแหล่งข้อมูล (cross-origin) บน Safari และ Chrome ได้

การโจมตีเหล่านี้จะถูกดำเนินการจากระยะไกลผ่านเว็บเบราว์เซอร์ โดยใช้หน้าเว็บที่เป็นอันตรายซึ่งมีโค้ด JavaScript หรือ WebAssembly ที่ออกแบบมาเพื่อทริกเกอร์การโจมตีเหล่านั้น

นักวิจัยได้เปิดเผยรายละเอียดของช่องโหว่กับ Apple เมื่อวันที่ 24 มีนาคม 2024 (SLAP) และ 3 กันยายน 2024 (FLOP)

Apple ได้รับข้อมูลของ proof-of-concept และระบุว่าจะดำเนินการแก้ไขปัญหาดังกล่าว อย่างไรก็ตามปัจจุบันช่องโหว่ก็ยังไม่ได้รับการแก้ไข

โดย Apple ให้ข้อมูลกับ BleepingComputer ว่า "Apple ต้องขอขอบคุณนักวิจัยสำหรับความร่วมมือของพวกเขา เพราะ POC ของการโจมตีนี้ช่วยเพิ่มความเข้าใจของบริษัทเกี่ยวกับภัยคุกคามประเภทนี้"

"จากการวิเคราะห์ของเรา เราไม่เชื่อว่าปัญหานี้จะสร้างความเสี่ยงในทันทีสำหรับผู้ใช้งานของเรา"

FLOP

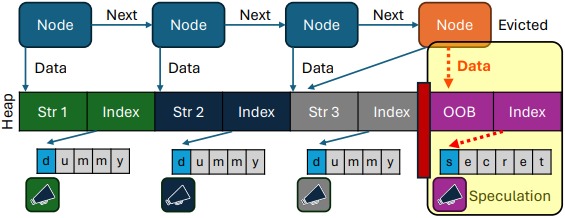

งานวิจัยฉบับแรกได้อธิบายเกี่ยวกับ False Load Output Prediction (FLOP) ซึ่งเป็นปัญหาเกี่ยวกับโปรเซสเซอร์รุ่นล่าสุดของ Apple อย่าง M3, M4 และ A17 ที่ไม่เพียงแต่คาดการณ์ memory address ที่พวกเขาจะเข้าถึง แต่ยังคาดการณ์ค่าจริง ๆ ที่เก็บอยู่ในหน่วยความจำด้วย

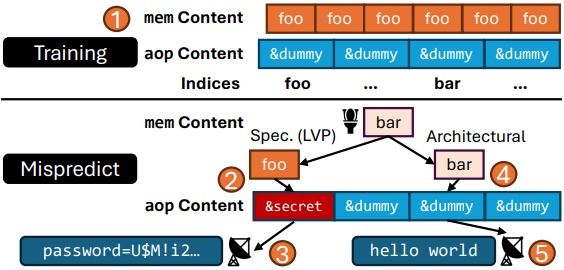

หากการคาดการณ์ค่าของ Load Value Prediction (LVP) ผิดพลาด ข้อมูลที่ไม่ถูกต้องจะถูกนำมาใช้ในการคำนวณชั่วคราว ซึ่งผู้โจมตีสามารถใช้ประโยชน์จากจุดนี้เพื่อเปิดเผยข้อมูลสำคัญได้

นักวิจัยได้แสดงให้เห็นการโจมตี FLOP โดยการหลอกให้ CPU M3 ของ Apple คาดการณ์ผิดหลังจากการฝึกมันผ่านลูปการประมวลผลที่โหลดค่าคงที่เฉพาะ และจากนั้นจะทริกเกอร์ให้เกิดการคาดการณ์ที่ผิด

ขณะที่ CPU ยังคงอยู่ในสถานะที่ผิดพลาดนี้ มันจะเปิดเผยข้อมูลผ่านการโจมตี cache timing การรั่วไหลนี้เกิดขึ้นนานพอที่นักวิจัยจะสามารถวัดเวลาการเข้าถึงหน่วยความจำ และอนุมานค่าลับได้ก่อนที่ CPU จะทำการแก้ไขตัวเอง

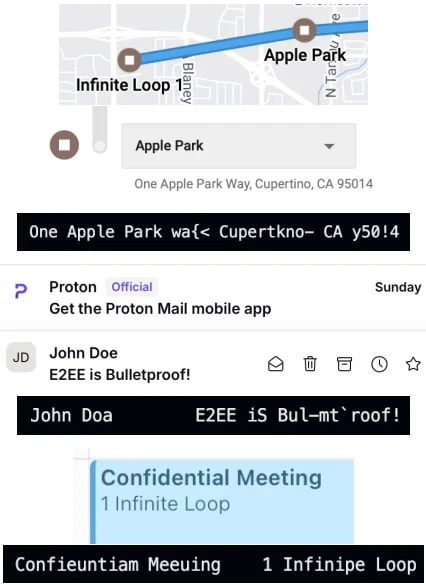

ผ่านการโจมตี FLOP นักวิจัยได้แสดงให้เห็นถึงการ bypass sandbox ของ Safari การดึงข้อมูลผู้ส่ง และหัวข้อจากกล่องจดหมายของ Proton Mail, การขโมยประวัติการค้นหาตำแหน่งจาก Google Maps และการกู้คืนเหตุการณ์ส่วนตัวจาก iCloud Calendar

SLAP

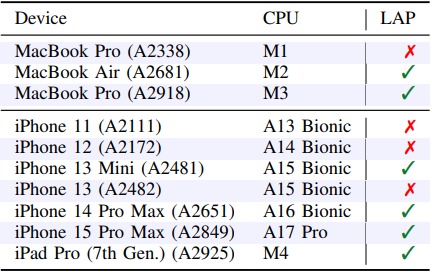

งานวิจัยฉบับที่สองได้อธิบายเกี่ยวกับ Speculative Load Address Prediction (SLAP) ซึ่งมีผลกระทบต่อโปรเซสเซอร์ของ Apple รุ่น M2 และ A15 รวมถึงรุ่นที่ออกภายหลังหลายรุ่น

การโจมตี FLOP จะคาดการณ์ค่าที่จะถูกดึงออกจากหน่วยความจำ แต่การโจมตี SLAP จะคาดการณ์ที่อยู่ของหน่วยความจำที่จะถูกเข้าถึงถัดไป ซึ่งเรียกว่าการคาดการณ์ที่อยู่ของการโหลดข้อมูล (Load Address Prediction หรือ LAP)

ผู้โจมตีสามารถฝึก CPU ให้คาดการณ์รูปแบบการเข้าถึงหน่วยความจำเฉพาะ แล้วทำการเปลี่ยนแปลงการจัดเรียงหน่วยความจำอย่างฉับพลันเพื่อให้มันเข้าถึงข้อมูลลับ โดยทำให้การคาดการณ์ครั้งถัดไปชี้ไปที่ข้อมูลลับนั้น

CPU ซึ่งไว้วางใจในการคาดการณ์ของมันจะอ่าน และประมวลผลข้อมูลที่สำคัญ ก่อนที่จะตระหนักถึงข้อผิดพลาด และทำการแก้ไข ทำให้ผู้โจมตีสามารถใช้ cache timing หรือ side channels อื่น ๆ เพื่ออนุมานข้อมูลที่รั่วไหลออกมาได้

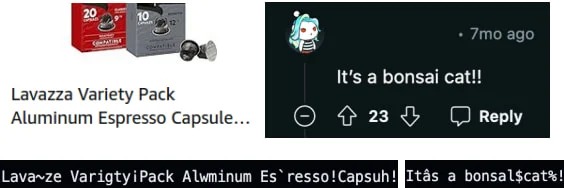

โดยการดำเนินการโจมตี SLAP ซ้ำ ๆ ผู้โจมตีสามารถสร้างข้อมูลที่ถูกขโมยขึ้นมาใหม่ เช่น การดึงข้อมูลกล่องจดหมาย Gmail, การสั่งซื้อจาก Amazon และข้อมูลการท่องเว็บ และกิจกรรมของผู้ใช้บน Reddit

ผลกระทบ

การโจมตี FLOP และ SLAP มีความสำคัญเนื่องจากผลกระทบต่อฮาร์ดแวร์สมัยใหม่ และที่ใช้งานอย่างแพร่หลาย และเพราะสามารถดำเนินการจากระยะไกลได้โดยไม่ต้องการการเข้าถึงทางกายภาพ

เหยื่อเพียงแค่เยี่ยมชมเว็บไซต์ที่เป็นอันตรายก็สามารถทำให้ข้อมูลที่สำคัญรั่วไหลได้ โดยสามารถ bypassing การป้องกันของ sandbox บนเว็บเบราว์เซอร์, ASLR และการป้องกันหน่วยความจำแบบดั้งเดิม

สคริปต์ที่ใช้ในเว็บไซต์สาธิตจะดำเนินการชุดคำสั่งการโหลดข้อมูลจากหน่วยความจำที่ออกแบบมาเพื่อจัดการกับ FLOP และ SLAP ของ Apple ดังนั้นจึงไม่จำเป็นต้องมีการติดมัลแวร์ ในกรณีนี้ เว็บเบราว์เซอร์สมัยใหม่สามารถรองรับการคำนวณขั้นสูง ซึ่งมีประสิทธิภาพในการทำหน้าที่เป็นเครื่องมือโจมตี

จนกว่า Apple จะปล่อยอัปเดตด้านความปลอดภัยออกมา การลดความเสี่ยงที่เป็นไปได้คือการปิดการใช้งาน JavaScript ใน Safari และ Chrome แม้ว่าการทำเช่นนี้จะทำให้หลายเว็บไซต์ไม่สามารถใช้งานได้ตามปกติก็ตาม

ที่มา : bleepingcomputer

You must be logged in to post a comment.