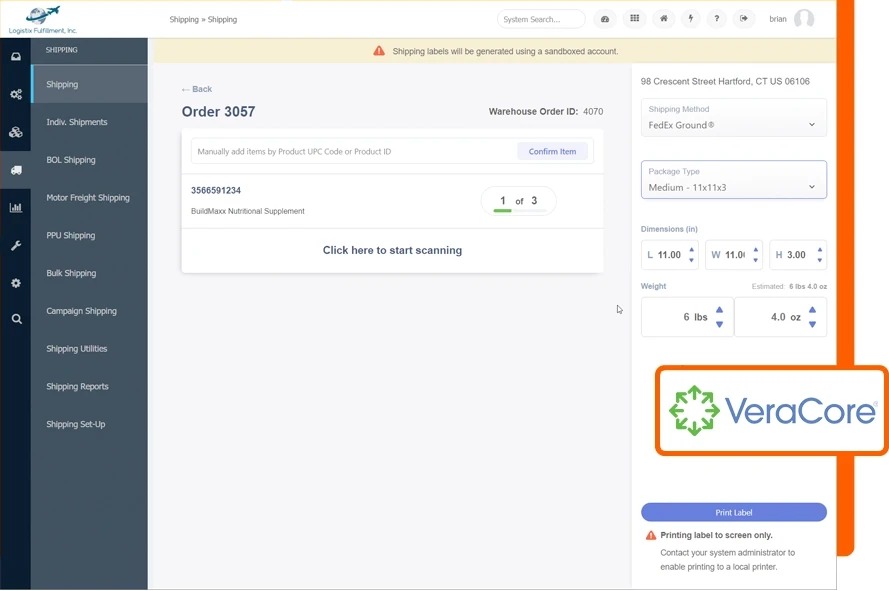

"XE Group ซึ่งเป็นกลุ่มอาชญากรไซเบอร์ที่ทำงานมานานเกินสิบปี ใช้ช่องโหว่ Zero-Day (CVE-2025-25181, CVE-2024-57968) อย่างลับ ๆ ใน VeraCore ซอฟต์แวร์ยอดนิยมสำหรับการจัดการคลังสินค้า และการจัดส่งคำสั่งซื้อ"

"จากการวิจัยของ Intezer และ Solis Security เป้าหมายของพวกเขาคือบริษัทในภาคการผลิต และการกระจายสินค้า"

นักวิจัยจาก Intezer 'Nicole Fishbein', 'Joakim Kennedy' และ 'Justin Lentz' ระบุว่า "กลุ่มนี้ถูกพบว่าได้เจาะระบบองค์กรในปี 2020 และแฝงตัวอยู่บนระบบได้อย่างต่อเนื่องในเครื่อง endpoint กว่า 4 ปี"

XE Group

เชื่อกันว่า XE Group มีต้นกำเนิดจากเวียดนาม กลุ่มนี้มีชื่อเสียงในการใช้ช่องโหว่ที่เป็นที่รู้จักใน web services และแพลตฟอร์มที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต และใช้การเข้าถึงที่ได้มาในการติดตั้งเครื่องมือดักจับข้อมูลบัตรเครดิต และมัลแวร์ขโมยรหัสผ่าน

กลุ่มนี้ยังเป็นที่รู้จักในการสร้างเว็บไซต์ปลอม เพื่อหลอกผู้ใช้งานให้เปิดเผยข้อมูลส่วนตัว และขายข้อมูลที่ขโมยมาบน dark web

นักวิจัยระบุว่า "กลุ่มนี้ใช้ ASPXSpy webshells ที่กำหนดค่าเอง ซึ่งให้การเข้าถึงเซิร์ฟเวอร์โดยไม่ได้รับอนุญาต โดยการสื่อสารจะได้รับการยืนยันตัวตนด้วยสตริงที่เข้ารหัส base64 ที่ไม่ซ้ำกัน เช่น 'XeThanh|XeGroups' เทคนิคการหลีกเลี่ยง รวมถึงการซ่อนไฟล์ executables เป็นไฟล์ PNG ซึ่งเมื่อทำงานจะสร้าง reverse shell ที่ติดต่อกับโดเมน เช่น xegroups[.]com"

"ในปี 2010 กลุ่มนี้ได้พัฒนา AutoIT scripts สำหรับการสร้างอีเมลอัตโนมัติ และตรวจสอบข้อมูลบัตรเครดิตที่ขโมยมาจนถึงปี 2013 และได้สร้างเครื่องมือ 'Snipr' สำหรับการโจมตีแบบ credential-stuffing ซึ่งมุ่งเป้าไปที่ระบบ point-of-sale ทั่วโลก"

สิ่งที่น่าสนใจเกี่ยวกับกลุ่มเหล่านี้คือการใช้ชื่อ XE Group และชื่อปลอมบางชื่อ เช่น domains, user agents และบัญชีต่าง ๆ (อีเมล, GitHub, โซเชียลมีเดีย) อย่างต่อเนื่อง ซึ่งหมายความว่าพวกเขาดูเหมือนจะไม่กังวลเกี่ยวกับการซ่อนตัวตน หรือการเชื่อมโยงกับกิจกรรมการโจมตีบางอย่าง

การใช้ประโยชน์จากช่องโหว่ Zero-Day ใน VeraCore (CVE-2025-25181, CVE-2024-57968)

นักวิจัยพบการโจมตีของเซิร์ฟเวอร์ IIS ของเหยื่อที่โฮสต์ซอฟต์แวร์ของ VeraCore ในช่วงต้นเดือนพฤศจิกายน 2024 เมื่อมีการตรวจพบกิจกรรมภายหลังจากการโจมตี webshell ถูกตรวจพบ

นักวิจัยจาก Intezer ระบุว่า "ในการตรวจสอบ Solis Security พบเทคนิคบางอย่างที่ผู้ไม่หวังดีใช้หลังจากเข้าถึงระบบ ซึ่งรวมถึงการขโมยไฟล์คอนฟิกของแอปพลิเคชันเว็บ, การพยายามเข้าถึงระบบจากระยะไกล และการพยายามเรียกใช้ Remote Access Trojan (RAT) ผ่านคำสั่ง PowerShell ที่ถูกซ่อนไว้เพื่อโหลด shellcode ลงในหน่วยความจำ"

การตรวจสอบภายหลังพบว่า การโจมตีครั้งแรกของเซิร์ฟเวอร์เกิดขึ้นในเดือนมกราคม 2020 เมื่อผู้ไม่หวังดีใช้ช่องโหว่ SQL injection (CVE-2025-25181) ในแอปพลิเคชัน VeraCore เพื่อดึงข้อมูล credentials ที่ถูกต้อง จากนั้นจะใช้ข้อมูลเหล่านี้ในการยืนยันตัวตน และใช้ช่องโหว่ในการ upload validation (CVE-2024-57968) ภายในแอปเพื่ออัปโหลด webshell

ผู้ไม่หวังดีกลับมาอีกครั้งในปี 2023 เมื่อพวกเขาใช้ webshell เวอร์ชันใหม่เพื่อดึงไฟล์คอนฟิกจากแอปพลิเคชันเว็บ และเรียกดูไดเรกทอรีไฟล์ของแอปพลิเคชัน ในเดือนพฤศจิกายน 2024 หลังจากอัปโหลด ASPXSpy webshell เวอร์ชันใหม่ไปยังไดเรกทอรีอื่น พวกเขาพยายามดำเนินการตามที่ Solis Security ระบุ และ webshell นี้ยังช่วยให้พวกเขาสามารถทำการค้นหา และจัดการเครือข่าย และฐานข้อมูล รวมถึงการขโมยไฟล์ และข้อมูลสำคัญ

นักวิจัยจาก Intezer กล่าวสรุปว่า "การพัฒนาของ XE Group จากการดักจับข้อมูลบัตรเครดิต ไปสู่การใช้ประโยชน์จากช่องโหว่ zero-day แสดงให้เห็นถึงความสามารถในการปรับตัว และความซับซ้อนที่เพิ่มขึ้น ความสามารถในการแฝงตัวอยู่ในระบบอย่างต่อเนื่อง เช่น การเปิดใช้งาน webshell อีกครั้งหลังจากการใช้งานครั้งแรกมาหลายปี เป็นการแสดงให้เห็นถึงความมุ่งมั่นของกลุ่มนี้ในการบรรลุเป้าหมายระยะยาว"

ช่องโหว่ในการ upload validation (CVE-2024-57968) ได้รับการแก้ไขในเดือนพฤศจิกายน 2024 โดยผู้ผลิต VeraCore 'Advantive' ซึ่งได้ปิดใช้งานฟีเจอร์การอัปโหลดที่มีช่องโหว่ชั่วคราว ส่วน CVE-2025-25181 ขณะนี้ยังไม่มีข้อมูลที่เปิดเผยต่อสาธารณะเกี่ยวกับการอัปเดตเพื่อแก้ไขช่องโหว่

ที่มา : helpnetsecurity

You must be logged in to post a comment.