นักวิเคราะห์ด้านความปลอดภัยของ Google Mandiant เผยแพร่แนวโน้มใหม่ที่น่ากังวลของกลุ่ม Hacker ที่แสดงให้เห็นถึงความสามารถที่มากขึ้นในการค้นหาช่องโหว่ และการโจมตีช่องโหว่ zero-day ในซอฟต์แวร์

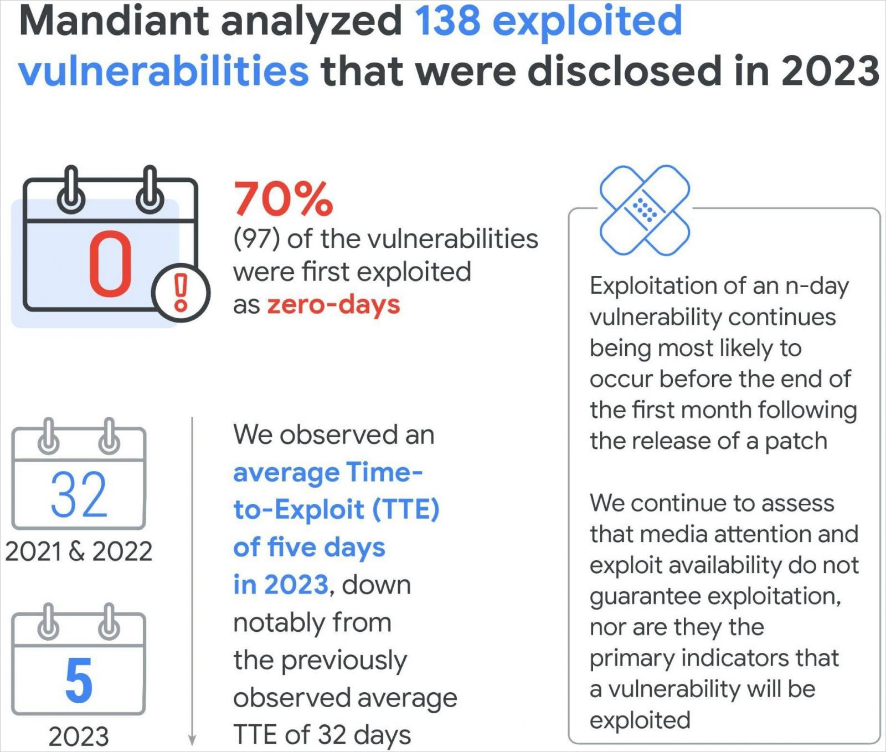

โดยเฉพาะอย่างยิ่งจากช่องโหว่จำนวน 138 รายการที่ถูกเปิดเผยว่าถูกใช้ในการโจมตีในปี 2023 Mandiant ระบุว่ามีช่องโหว่จำนวน 97 รายการ (70.3%) ที่เป็นช่องโหว่ zero-day

หมายความว่ากลุ่ม Hacker ได้ใช้ช่องโหว่ zero-day ในการโจมตี ก่อนที่เจ้าของผลิตภัณฑ์ที่ได้รับผลกระทบจะทราบถึงการมีอยู่ของช่องโหว่ zero-day เหล่านั้น หรือมีการแก้ไขช่องโหว่

ตั้งแต่ปี 2020 ถึงปี 2022 อัตราส่วนระหว่าง n-days (ช่องโหว่ที่ได้รับการแก้ไขแล้ว) และ zero-day (ช่องโหว่ยังไม่มีการแก้ไข) ยังคงค่อนข้างคงที่ ที่อัตราส่วน 4:6 แต่ในปี 2023 อัตราส่วนก็เปลี่ยนไปเป็น 3:7

Google อธิบายว่านี่ไม่ใช่เพราะจำนวน n-day ที่ถูกโจมตีลดลง แต่น่าจะเป็นเพราะการโจมตีช่องโหว่ zero-day เพิ่มขึ้น และผู้จำหน่ายระบบรักษาความปลอดภัยมีความสามารถในการตรวจจับการโจมตีดังกล่าวได้ดียิ่งขึ้น

การที่กิจกรรมที่เป็นอันตรายที่เพิ่มขึ้น และการกระจายความเสี่ยงของผลิตภัณฑ์เป้าหมาย ยังสะท้อนให้เห็นในจำนวนผลิตภัณฑ์ที่ได้รับผลกระทบจากช่องโหวที่ถูกใช้ในการโจมตีอย่างต่อเนื่อง ซึ่งเพิ่มขึ้นในปี 2023 เป็นระดับสูงสุดที่ 56 ราย จาก 44 รายในปี 2022 และสูงกว่าสถิติเดิมที่ 48 รายในปี 2021

เวลาในการตอบสนองต่อเหตุการณ์สั้นลง

อีกแนวโน้มที่น่าสนใจคือเวลาที่ใช้ในการโจมตี time taken to exploit (TTE) จากช่องโหว่ที่พึ่งถูกเปิดเผย (n-day หรือ 0-day) ซึ่งปัจจุบันลดลงเหลือเพียง 5 วันเท่านั้น

สำหรับการเปรียบเทียบ ในปี 2018-2019 time taken to exploit (TTE) อยู่ที่ 63 วัน และในปี 2021-2022 time taken to exploit (TTE) อยู่ที่ 32 วัน ซึ่งทำให้ผู้ดูแลระบบมีเวลาเพียงพอในการวางแผนการอัปเดต หรือดำเนินการลดผลกระทบเพื่อรักษาความปลอดภัยให้กับระบบที่ได้รับผลกระทบจากช่องโหว่

อย่างไรก็ตาม เมื่อ TTE ลดลงเหลือ 5 วัน กลยุทธ์ต่าง ๆ เช่น network segmentation, real-time detection และการกำหนดลำดับความสำคัญของ patch เร่งด่วนจึงมีความสำคัญเพิ่มมากขึ้น ทั้งนี้ทาง Google ไม่พบความสัมพันธ์ระหว่างการเปิดเผยช่องโหว่ และ TTE

ในปี 2023 ช่องโหว่ 75% ถูกเปิดเผยต่อสาธารณะก่อนที่การโจมตีจะเริ่มเกิดขึ้นจริง และช่องโหว่ 25% ถูกเปิดเผยหลังจากกลุ่ม Hacker ได้ใช้ช่องโหว่โจมตีแล้ว

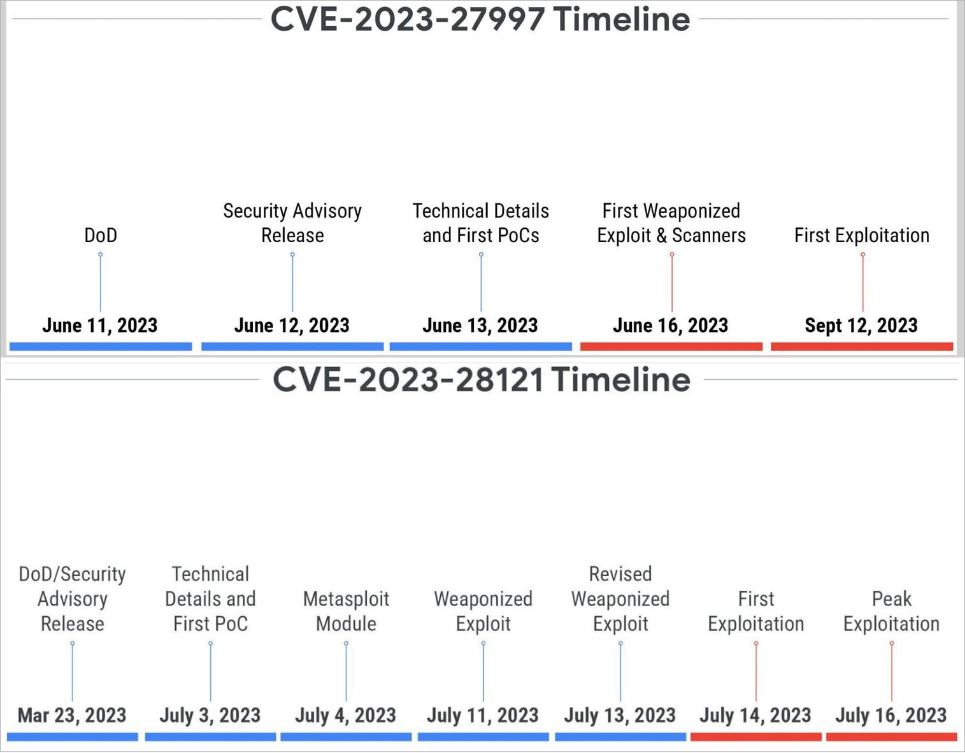

ตัวอย่างสองกรณีที่แสดงให้เห็นว่าไม่มีความสัมพันธ์ที่สอดคล้องกันระหว่างความพร้อมของการโจมตีต่อสาธารณะ และพฤติกรรมที่เป็นอันตราย ได้แก่ CVE-2023-28121 (WordPress plugin) และ CVE-2023-27997 (Fortinet FortiOS).

CVE-2023-28121 (WordPress plugin) การโจมตีช่องโหว่เริ่มขึ้นสามเดือนหลังจากการเปิดเผยช่องโหว่ และ 10 วันหลังจากมีการเผยแพร่ชุดสาธิตการโจมตี proof-of-concept (PoC)

CVE-2023-27997 (Fortinet FortiOS) ช่องโหว่นี้ถูกนำไปใช้ในการโจมตีเกือบจะทันทีในการโจมตีต่อสาธารณะ แต่เหตุการณ์การโจมตีที่เป็นอันตรายครั้งแรกถูกบันทึก 4 เดือนต่อมา

ทั้งนี้ความยากลำบากในการใช้โจมตี แรงจูงใจของ Hacker มูลค่าของเป้าหมาย และความซับซ้อนของการโจมตีโดยรวม ล้วนมีบทบาทใน taken to exploit (TTE) รวมไปถึงความสัมพันธ์โดยตรง หรือแบบแยกกันกับความพร้อมใช้งานของชุดสาธิตการโจมตี proof-of-concept (PoC)

ที่มา : bleepingcomputer

You must be logged in to post a comment.