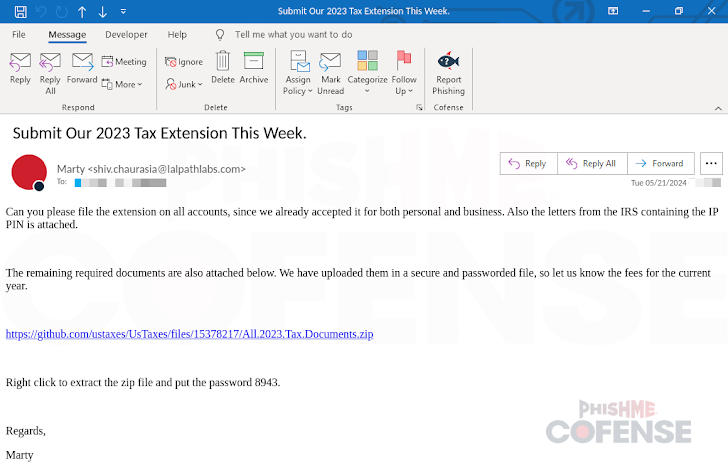

มีการพบเห็นการโจมตีด้วยมัลแวร์รูปแบบใหม่ที่เกี่ยวข้องกับภาษี โดยมีการมุ่งเป้าไปที่ธุรกิจประกันภัย และการเงินโดยใช้ลิงก์ GitHub ในข้อความอีเมลฟิชชิ่งเพื่อหลบเลี่ยงมาตรการรักษาความปลอดภัย และส่งมัลแวร์ Remcos RAT โดยวิธีการนี้กำลังได้รับความนิยมในกลุ่มแฮ็กเกอร์

Jacob Malimban นักวิจัยจาก Cofense ระบุว่า "การโจมตีในครั้งนี้ มีการใช้ repositories ที่เชื่อถือได้ เช่น ซอฟต์แวร์ยื่นภาษีแบบ open-source, UsTaxes, HMRC และ InlandRevenue แทนที่จะใช้ repositories ที่ไม่รู้จัก หรือมีคะแนนต่ำ

"การใช้ repositories ที่ดูน่าเชื่อถือเพื่อส่งมัลแวร์นั้นค่อนข้างใหม่ เมื่อเทียบกับการที่ผู้โจมตีสร้าง GitHub repositories ที่เป็นอันตรายขึ้นมาเอง ลิงก์ GitHub ที่เป็นอันตรายเหล่านี้สามารถเชื่อมโยงกับ repositories ใดก็ได้ที่มีการอนุญาตให้แสดงความคิดเห็น"

ส่วนสำคัญของการโจมตีในครั้งนี้ คือ การใช้โครงสร้างพื้นฐานของ GitHub เพื่อวาง payloads ที่เป็นอันตราย หนึ่งในรูปแบบของเทคนิคนี้ถูกเปิดเผยครั้งแรกโดย OALABS Research ในเดือนมีนาคม 2024 โดยเกี่ยวข้องกับการที่ผู้โจมตีได้เปิด GitHub issue บน GitHub ใน repositories ที่เป็นที่รู้จักกันดี และทำการอัปโหลด payload ที่เป็นอันตรายไปยัง GitHub issue นั้น จากนั้นจึงปิด issue โดยไม่บันทึก

ในการทำเช่นนี้ พบว่ามัลแวร์ที่อัปโหลดจะยังคงอยู่แม้ว่า issue นั้นจะไม่ถูกบันทึกไว้ ซึ่งจะกลายเป็นช่องโหว่ที่ถูกนำมาใช้ในการโจมตี เนื่องจากจะช่วยให้ผู้โจมตีสามารถอัปโหลดไฟล์ใดก็ได้ตามที่ต้องการโดยไม่ทิ้งร่องรอยใด ๆ ไว้ ยกเว้นมีการลิงก์ไปยังไฟล์นั้น

ตามที่ Morphisec ได้ระบุในรายงานของสัปดาห์นี้ว่า วิธีการนี้ถูกนำมาใช้เป็นเครื่องมือการโจมตีเพื่อหลอกล่อให้ผู้ใช้ดาวน์โหลดมัลแวร์ที่ใช้ภาษา Lua ซึ่งสามารถสร้างการแฝงตัวอยู่ในระบบที่ติดมัลแวร์ และส่ง payloads เพิ่มเติมได้

การโจมตีแบบ phishing ที่ตรวจพบโดย Cofense ใช้กลยุทธ์ที่คล้ายกัน โดยมีความแตกต่างเพียงอย่างเดียวคือแค่ใช้ความคิดเห็นบน GitHub เพื่อแนบไฟล์ (ซึ่งก็คือมัลแวร์) หลังจากนั้นความคิดเห็นจะถูกลบไป เช่นเดียวกับกรณีที่กล่าวถึงก่อนหน้านี้ แต่ลิงก์ยังคงใช้งานได้ และจะถูกเผยแพร่ผ่านอีเมลฟิชชิ่ง

Malimban ระบุว่า "อีเมลที่มีลิงก์ไปยัง GitHub มีประสิทธิภาพในการหลีกเลี่ยงการรักษาความปลอดภัยของ SEG เพราะ GitHub เป็นโดเมนที่น่าเชื่อถือ และลิงก์ GitHub ช่วยให้ผู้โจมตีสามารถเชื่อมโยงไปยังไฟล์มัลแวร์ในอีเมลได้โดยตรง โดยไม่จำเป็นต้องใช้การเปลี่ยนเส้นทางผ่าน Google, QR code หรือวิธีอื่น ๆ ในการหลีกเลี่ยง SEG"

การพัฒนานี้เกิดขึ้นพร้อมกับที่ Barracuda Networks เปิดเผยวิธีใหม่ ๆ ที่ phishers นำมาใช้ ซึ่งรวมถึง QR code ที่ใช้ ASCII และ Unicode รวมถึง blob URL เพื่อทำให้ยากต่อการบล็อกเนื้อหาที่เป็นอันตราย และหลบเลี่ยงการตรวจจับ

Ashitosh Deshnur นักวิจัยด้านความปลอดภัยกล่าวว่า “Blob URI (หรือที่รู้จักกันในชื่อ blob URL หรือ object URL) ถูกใช้โดยเบราว์เซอร์เพื่อแสดงข้อมูลแบบไบนารี หรือ objects ที่คล้ายกับไฟล์ (เรียกว่า blobs) ซึ่งถูกเก็บไว้ชั่วคราวในหน่วยความจำของเบราว์เซอร์"

“Blob URI ช่วยให้นักพัฒนาเว็บสามารถจัดการกับข้อมูลไบนารี เช่น รูปภาพ, วิดีโอ หรือไฟล์ต่าง ๆ ได้โดยตรงภายในเบราว์เซอร์ โดยไม่จำเป็นต้องส่ง หรือรับข้อมูลจากเซิร์ฟเวอร์ภายนอก”

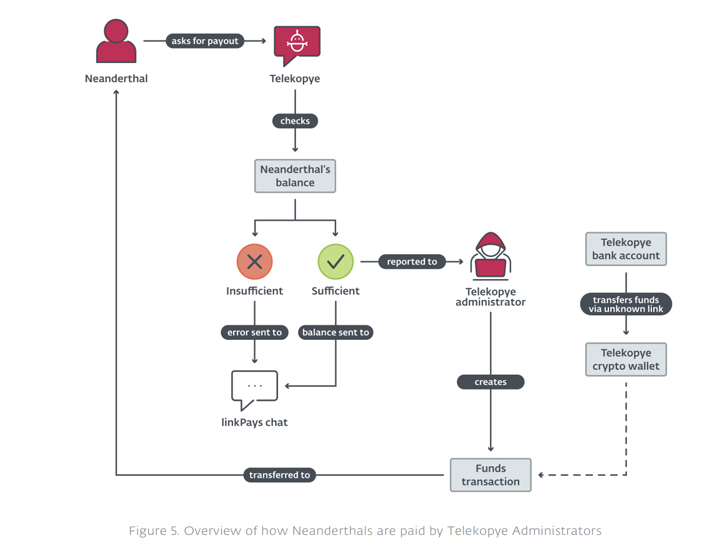

นอกจากนี้ยังสอดคล้องกับงานวิจัยใหม่จาก ESET ที่พบว่า กลุ่มแฮ็กเกอร์ที่อยู่เบื้องหลังชุดเครื่องมือ Telekopye ใน Telegram ได้ขยายเป้าหมายของพวกเขาจากการหลอกลวงในตลาดออนไลน์ไปยังแพลตฟอร์มจองที่พัก เช่น Booking.com และ Airbnb โดยพบว่ามีการเพิ่มขึ้นอย่างรวดเร็วในเดือนกรกฎาคม 2024

การโจมตีเหล่านี้มีลักษณะเด่น คือ การใช้บัญชีของโรงแรม และผู้ให้บริการที่พักที่ถูกโจมตีเพื่อติดต่อเป้าหมาย โดยอ้างว่ามีปัญหาเกี่ยวกับการชำระเงินสำหรับการจอง และหลอกให้เหยื่อคลิกที่ลิงก์ปลอมเพื่อให้กรอกข้อมูลทางการเงิน

นักวิจัย Jakub Souček และ Radek Jizba ระบุว่า "แฮ็กเกอร์จะใช้การเข้าถึงบัญชีเหล่านี้ หลอกลวงเหยื่อโดยจะเลือกติดต่อผู้ใช้ที่เพิ่งจองที่พัก และยังไม่ได้ชำระเงิน หรือเพิ่งชำระเงินไปเมื่อไม่นานมานี้ ผ่านการแชทบนแพลตฟอร์ม และขึ้นอยู่กับแพลตฟอร์ม และการตั้งค่าของเหยื่อ ซึ่งอาจทำให้เหยื่อได้รับอีเมล หรือ SMS จากแพลตฟอร์มการจอง"

"วิธีการนี้ทำให้การหลอกลวงยากต่อการสังเกตมากขึ้น เนื่องจากข้อมูลที่ให้มานั้นเกี่ยวข้องกับเหยื่อโดยตรง โดยมาจากช่องทางการสื่อสารที่ปกติ และเว็บไซต์ปลอมที่ถูกแนบมาก็ดูเหมือนเว็บไซต์ที่ปกติอีกด้วย"

ยิ่งไปกว่านั้น การขยายขอบเขตของกลุ่มเป้าหมายยังได้รับการสนับสนุนด้วยการปรับปรุงชุดเครื่องมือ ที่ช่วยให้กลุ่มผู้โจมตีสามารถเร่งกระบวนการหลอกลวงโดยใช้การสร้างหน้าฟิชชิ่งแบบอัตโนมัติ ปรับปรุงการสื่อสารกับเป้าหมายผ่านแชทบอทแบบโต้ตอบอัตโนมัติ ป้องกันเว็บไซต์ฟิชชิ่งจากการรบกวนโดยคู่แข่ง และเป้าหมายอื่น ๆ

การดำเนินงานของ Telekopye ไม่ได้ราบรื่นเสมอไป ในเดือนธันวาคม 2023 เจ้าหน้าที่บังคับใช้กฎหมายจากสาธารณรัฐเช็ก และยูเครนได้ประกาศการจับกุมอาชญากรไซเบอร์หลายคนที่ถูกกล่าวหาว่าใช้ Telegram bot ที่เป็นอันตราย

ตำรวจสาธารณรัฐเช็กระบุในแถลงการณ์ในขณะนั้นว่า "โปรแกรมเมอร์ได้ created, updated, maintained และปรับปรุงการทำงานของ Telegram bots และ phishing tools รวมถึงการทำให้แน่ใจว่าผู้สมรู้ร่วมคิดสามารถปกปิดตัวตนบนอินเทอร์เน็ต และให้คำแนะนำเกี่ยวกับการปกปิดการโจมตีอีกด้วย"

ESET ระบุว่า "กลุ่มที่เป็นปัญหาถูกควบคุมจากพื้นที่ทำงานเฉพาะ โดยชายวัยกลางคนจากยุโรปตะวันออก และเอเชียตะวันตก และกลาง จะถูกล่อลวงให้มาสมัครในสถานการณ์ที่ชีวิตของพวกเขากำลังยากลำบาก โดยจะประกาศผ่านการรับสมัครงานที่สัญญาว่าจะได้เงินง่าย ๆ (easy money) รวมถึงการตั้งเป้าหมายไปที่นักศึกษาต่างชาติที่มีทักษะ และเทคนิคในมหาวิทยาลัยต่าง ๆ อีกด้วย"

ที่มา : thehackernews

You must be logged in to post a comment.