แคมเปญใหม่ที่ชื่อว่า ClickFix กำลังหลอกล่อผู้ใช้งานให้ไปที่หน้าการประชุม Google Meet ปลอม ที่แสดงข้อความ Errors ปลอมเกี่ยวกับการเชื่อมต่อ ทำให้มีการติดตั้งมัลแวร์สำหรับขโมยข้อมูลบนระบบปฏิบัติการ Windows และ macOS

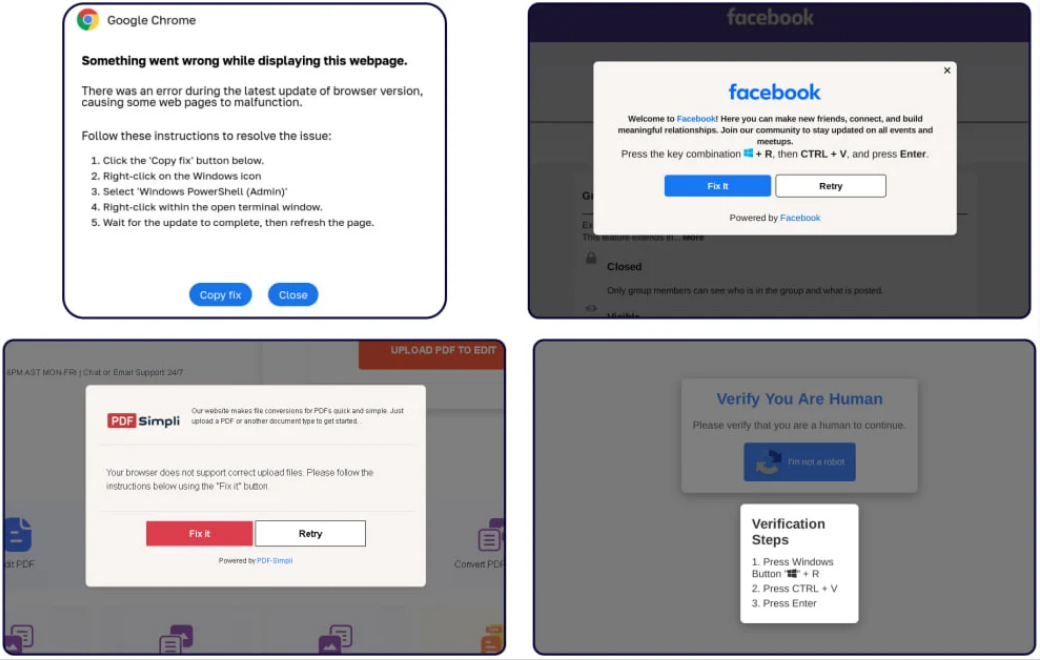

ClickFix เป็นเทคนิค social-engineering ที่ถูกพบในเดือนพฤษภาคม โดยถูกรายงานครั้งแรกจากบริษัทด้านความปลอดภัยทางไซเบอร์ Proofpoint ซึ่งมาจากผู้โจมตีกลุ่ม (TA571) ที่ใช้ข้อความในการปลอมแปลงเป็น Errors สำหรับ Google Chrome, Microsoft Word และ OneDrive

ข้อผิดพลาดเหล่านี้จะกระตุ้นให้ผู้ใช้งานทำการคัดลอกโค้ด PowerShell ลงในคลิปบอร์ด โดยอ้างว่าจะช่วยแก้ปัญหาเมื่อรันโค้ดใน Windows Command Prompt

โดยจะส่งผลให้เกิดการแพร่กระจายมัลแวร์ไปยังระบบอื่น ๆ โดยมัลแวร์ที่มีการแแพร่กระจาย เช่น DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, a clipboard hijacker และ Lumma Stealer

ในเดือนกรกฎาคม McAfee รายงานว่าแคมเปญ ClickFix เริ่มเป็นที่นิยมมากขึ้น โดยเฉพาะในสหรัฐอเมริกา และญี่ปุ่น

รายงานฉบับใหม่จาก Sekoia ซึ่งเป็นผู้ให้บริการความปลอดภัยทางไซเบอร์แบบ SaaS ระบุว่าแคมเปญ ClickFix ได้ถูกพัฒนาขึ้นอย่างมาก โดยปัจจุบันใช้การล่อลวงผ่าน Google Meet และยังมีการใช้อีเมลฟิชชิงที่กำหนดเป้าหมายไปยังบริษัทขนส่ง และโลจิสติกส์ รวมถึงมีการทำหน้า Facebook ปลอม และมีการหลอกลวงบน GitHub อีกด้วย

ตามรายงานจากบริษัทความปลอดภัยทางไซเบอร์ของฝรั่งเศสระบุว่า แคมเปญล่าสุดบางส่วนดำเนินการโดยกลุ่มผู้โจมตี 2 กลุ่ม ได้แก่ Slavic Nation Empire (SNE) และ Scamquerteo ซึ่งถือเป็นทีมย่อยของแก๊งหลอกลวงสกุลเงินดิจิทัล Marko Polo และ CryptoLove

หลอกลวงผ่าน Google Meet

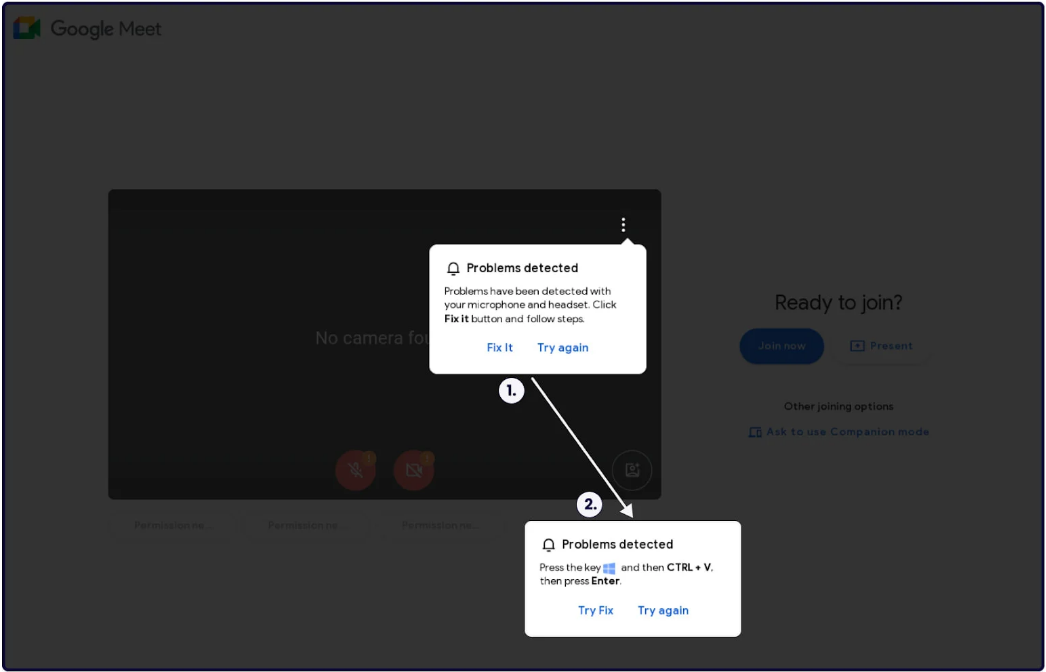

ผู้โจมตีกำลังใช้หน้าเว็บไซต์ปลอมสำหรับ Google Meet ซึ่งเป็นบริการการสื่อสารผ่านวิดีโอที่เป็นส่วนหนึ่งของ Google Workspace ที่ได้รับความนิยมในสภาพแวดล้อมขององค์กรสำหรับการประชุมทางไกล และการสัมมนาผ่านเว็บ รวมถึงการทำงานร่วมกันทางออนไลน์

ผู้โจมตีจะส่งอีเมลถึงผู้ใช้ที่มีลักษณะเหมือนคำเชิญของ Google Meet ที่ดูเหมือนเป็นของจริง ซึ่งจะเกี่ยวข้องกับการประชุม การสัมมนา หรือเหตุการณ์สำคัญอื่น ๆ

URL เหล่านี้มีความคล้ายคลึงกับลิงก์ Google Meet ที่เป็นของจริง โดยมีรายละเอียดดังนี้

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

- meet[.]google[.]cdm-join[.]us

เมื่อผู้ใช้เข้าสู่หน้าเว็บไซต์ปลอมแล้ว ผู้ใช้จะได้รับข้อความแจ้งให้ทราบถึงปัญหาทางเทคนิค เช่น ปัญหาของไมโครโฟน หรือหูฟัง

หากผู้ใช้คลิกปุ่ม Try Fix ที่แสดงขึ้นมาจะมีการติดตั้งมัลแวร์ ClickFix โดยจะมีการ Copyโค้ด PowerShell จากเว็บไซต์ลงไปยังพรอมต์ของ Windows ภายในเครื่อง ส่งผลทำให้คอมพิวเตอร์ของผู้ใช้ติดมัลแวร์ และดึงเพย์โหลดจากโดเมน googiedrivers[.]com

เพย์โหลดในขั้นสุดท้ายคือมัลแวร์ขโมยข้อมูล Stealc หรือ Rhadamanthys บน Windows ส่วนในเครื่อง macOS ผู้โจมตีจะติดตั้ง AMOS Stealer ในรูปแบบไฟล์ .DMG (อิมเมจดิสก์ของ Apple) ที่มีชื่อว่า 'Launcher_v194'

Sekoia ได้ระบุว่า มัลแวร์ยังสามารถกระจายไปยังกลุ่มอื่นที่นอกเหนือจาก Google Meet ได้อีก เช่น โปรแกรม Zoom, โปรแกรมอ่านไฟล์ PDF, วิดีโอเกมปลอม (Lunacy, Calipso, Battleforge, Ragon), เว็บเบราว์เซอร์ และโครงการ web3 (NGT Studio) รวมไปถึงแอปส่งข้อความ (Nortex)

You must be logged in to post a comment.