พบการดำเนินการ ransomware-as-a-service (RaaS) ใหม่กำลังปลอมแปลงเป็นองค์กร Cicada 3301 และได้เผยแพร่รายชื่อเหยื่อที่ถูกโจมตีจำนวน 19 รายการ รวมถึงพบว่ากำลังทำการโจมตีบริษัทต่าง ๆ ทั่วโลกอย่างรวดเร็ว

โดยกลุ่ม RaaS ที่เพิ่งถูกค้นพบนี้ ได้รับการตั้งชื่อตามเกมออนไลน์ ซึ่งใช้โลโก้เดียวกันในปี 2012-2014 ที่มีชื่อว่า Cicada 3301 ซึ่งมีปริศนาการเข้ารหัสที่ซับซ้อน

อย่างไรก็ตามไม่พบความเชื่อมโยงของกลุ่ม Ransomware กับองค์กรดังกล่าว รวมถึงองค์กร Cicada 3301 ได้ออกประนามกลุ่ม Ransomware อีกด้วย

เริ่มโจมตีเดือนมิถุนายน 2024

Cicada3301 RaaS เริ่มเผยแพร่การโจมตี และรับสมัครพันธมิตรเป็นครั้งแรกเมื่อวันที่ 29 มิถุนายน 2024 ในโพสต์บนฟอรัม ransomware และ cybercrime forum ที่เรียกว่า RAMP

ทั้งนี้ BleepingComputer ได้พบการโจมตีของ Cicada ตั้งแต่วันที่ 6 มิถุนายน 2024 ซึ่งแสดงให้เห็นว่ากลุ่มนี้ดำเนินการอย่างอิสระ ก่อนที่จะพยายามหาพันธมิตร

Cicada3301 ได้ใช้วิธีการโจมตีแบบ double-extortion เช่นเดียวกับการโจมตีของกลุ่ม ransomware อื่น ๆ โดยเจาะเข้าไปยังเครือข่ายขององค์กร ขโมยข้อมูล และเข้ารหัสอุปกรณ์ จากนั้นจึงใช้ encryption key และข้อมูลที่ขโมยมา เป็นเครื่องมือในการขู่ให้เหยื่อยอมจ่ายค่าไถ่ผ่านทางเว็บไซต์ของ ransomware

Truesec ได้ทำการวิเคราะห์มัลแวร์กลุ่ม Ransomware ดังกล่าว ซึ่งพบความคล้ายคลึงกันอย่างมีนัยสำคัญระหว่าง Cicada3301 และ ALPHV/BlackCat ซึ่งแสดงให้เห็นถึงการสร้างแบรนด์ใหม่หรือการแยกตัวมาจากอดีตสมาชิกหลักของ ALPHV ดังนี้ :

- เขียนด้วยภาษา Rust

- ใช้อัลกอริทึม ChaCha20 ในการเข้ารหัส

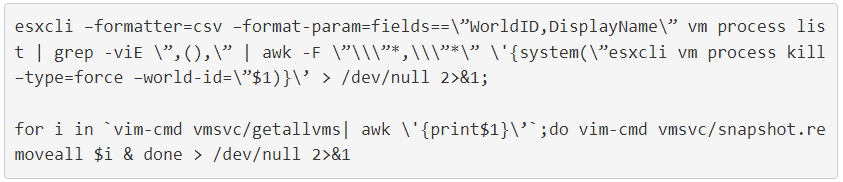

- ใช้คำสั่งปิดเครื่อง VM และ wiping snapshot

- ใช้ interface command parameter แบบแบบเดียวกัน หลักการตั้งชื่อไฟล์แบบเดียวกัน และวิธีการถอดรหัสบันทึกเรียกค่าไถ่แบบเดียวกัน

- ใช้การเข้ารหัสเป็นระยะ ๆ กับไฟล์ขนาดใหญ่

กลุ่ม ALPHV ransomware ได้ปิดตัวลงในช่วงต้นเดือนมีนาคม 2024 โดยเกี่ยวข้องกับปฏิบัติ takedown ของ FBI หลังจากที่พวกเขาขโมยเงินจำนวนมหาศาล 22 ล้านดอลลาร์จาก Change Healthcare จากบริษัทในเครือแห่งหนึ่ง

Truesec ยังพบข้อบ่งชี้ว่ากลุ่ม Cicada3301 อาจร่วมมือกับหรือใช้ Brutus botnet เพื่อเข้าถึงเครือข่ายองค์กรในเบื้องต้น โดย Brutus botnet เคยเชื่อมโยงกับการโจมตีแบบ VPN brute-forcing ระดับโลกที่กำหนดเป้าหมายไปที่อุปกรณ์ Cisco, Fortinet, Palo Alto และ SonicWall รวมถึงพบว่า Brutus botnet ถูกพบเห็นครั้งแรกสองสัปดาห์หลังจากที่ ALPHV ปิดการดำเนินการ ดังนั้นความเชื่อมโยงระหว่างทั้งสองกลุ่มจึงยังคงอยู่ตามระยะเวลา

การมุ่งเป้าหมายไปยัง VMware ESXi

Cicada3301 เป็นกลุ่ม RaaS ที่ใช้ Rust และมีตัวเข้ารหัสทั้ง Windows และ Linux/VMware ESXi ในส่วนหนึ่งของรายงานของ Truesec นักวิจัยได้วิเคราะห์ตัวเข้ารหัส VMWare ESXi Linux สำหรับการโจมตี ransomware

เช่นเดียวกับ BlackCat และ ransomware ตระกูลอื่น ๆ เช่น RansomHub จำเป็นต้องป้อน key พิเศษเป็น command line argument เพื่อเปิดตัวเข้ารหัส key นี้ใช้เพื่อถอดรหัส JSON blob ที่เข้ารหัสซึ่งประกอบด้วยการกำหนดค่าที่เข้ารหัสจะใช้เมื่อเข้ารหัสอุปกรณ์

Truesec ระบุว่า Hacker จะตรวจสอบความถูกต้องของคีย์ โดยใช้คีย์เพื่อถอดรหัสบันทึกเรียกค่าไถ่ และหากประสบความสำเร็จก็จะทำการเข้ารหัสต่อในส่วนที่เหลือ

ฟังก์ชันหลัก (linux_enc) ใช้การเข้ารหัส ChaCha20 stream cipher สำหรับการเข้ารหัสไฟล์ จากนั้นเข้ารหัส symmetric key ที่ใช้ในกระบวนการ ด้วย RSA key คีย์การเข้ารหัสจะสร้างขึ้นแบบสุ่มโดยใช้ฟังก์ชัน 'OsRng'

Cicada3301 กำหนดเป้าหมายการโจมตีไปยังนามสกุลไฟล์เฉพาะที่ตรงกับเอกสาร และไฟล์สื่อ และตรวจสอบขนาดของไฟล์เพื่อระบุว่าจะใช้การเข้ารหัสเป็นระยะ ๆ ที่ใด (>100MB) และเข้ารหัสเนื้อหาไฟล์ทั้งหมดที่ใด (<100MB)

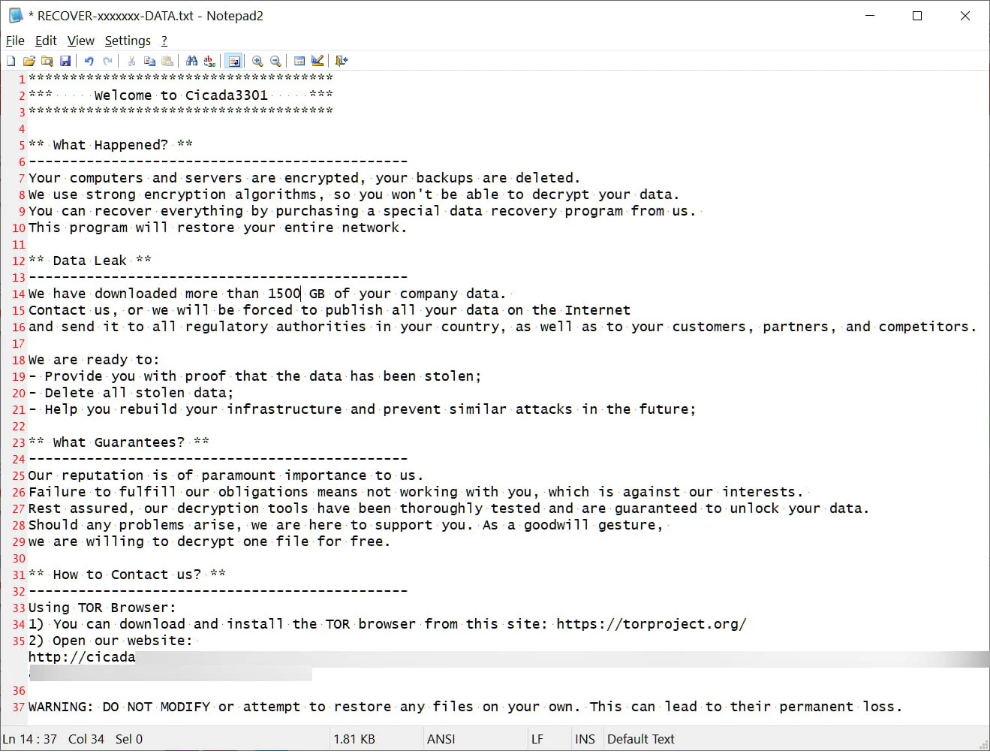

เมื่อทำการเข้ารหัสไฟล์ โปรแกรมเข้ารหัสจะเพิ่มนามสกุลไฟล์แบบสุ่ม 7 อักขระลงในชื่อไฟล์ และสร้างบันทึกเรียกค่าไถ่ที่มีชื่อว่า 'RECOVER-[extension]-DATA.txt'

Hacker สามารถตั้งค่า sleep parameter เพื่อชะลอการเข้ารหัส ทำให้สามารถหลีกเลี่ยงการตรวจจับได้

"no_vm_ss" parameter สั่งให้มัลแวร์เข้ารหัส VMware ESXi virtual machines โดยไม่ต้องปิดการใช้งานก่อน

อย่างไรก็ตาม โดยค่าเริ่มต้น Cicada3301 จะใช้คำสั่ง 'esxcli' และ 'vim-cmd' ของ ESXi ก่อนเพื่อปิดเครื่อง virtual machines และลบ snapshot ก่อนที่จะเข้ารหัสข้อมูล

อัตราความสำเร็จในการโจมตีของ Cicada3301 แสดงให้เห็นถึงการมีประสบการณ์ในการโจมตี สอดคล้องกับแนวคิดที่ว่ากลุ่ม ransomware ดังกล่าว เป็นการกลับมาของ ALPHV หรืออย่างน้อยก็ใช้พันธมิตรที่มีประสบการณ์เกี่ยวกับ ransomware มาก่อน

อัตราความสำเร็จในการโจมตีของ Cicada3301 แสดงให้เห็นถึงการมีประสบการณ์ในการโจมตี สอดคล้องกับแนวคิดที่ว่ากลุ่ม ransomware ดังกล่าว เป็นการกลับมาของ ALPHV หรืออย่างน้อยก็ใช้พันธมิตรที่มีประสบการณ์เกี่ยวกับ ransomware มาก่อน

การที่กลุ่ม Cicada3301 มุ่งเป้าหมายการโจมตีไปที่ VMware ESXi เน้นย้ำถึงการออกแบบการโจมตีเชิงกลยุทธ์เพื่อเพิ่มความเสียหายให้สูงสุดในสภาพแวดล้อมขององค์กร ผสมผสานการเข้ารหัสไฟล์ กับความสามารถในการหยุดการทำงานของ VM และลบตัวเลือกการกู้คืน ทำให้มั่นใจได้ว่าการโจมตีดังกล่าวจะประสบความสำเร็จ และเพิ่มแรงกดดันให้เหยื่อต้องจ่ายเงินเรียกค่าไถ่ เช่นเดียวกับ ransomware หลายรายที่มุ่งเป้าหมายไปยัง VMware ESXi เพื่อหารายได้จากการโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.