พบช่องโหว่ Windows MSHTML spoofing หมายเลข CVE-2024-43461 กำลังถูกกลุ่ม APT Void Banshee นำไปใช้ในการโจมตีแบบ Zero-Day attack

ช่องโหว่ CVE-2024-43461ได้ถูกเผยแพร่ และแก้ไขไปแล้วใน Patch Tuesday ประจำเดือนกันยายน 2024 โดยทาง Microsoft ไม่ได้ระบุว่าช่องโหว่ดังกล่าวเคยถูกใช้ในการโจมตีมาก่อน แต่ต่อมาทาง Microsoft ได้ออกมาอัปเดตเพิ่มเติมว่าช่องโหว่นี้ ได้ถูกนำไปใช้ในการโจมตีก่อนที่จะได้รับการแก้ไขช่องโหว่

ช่องโหว่ CVE-2024-43461 ถูกค้นพบโดย Peter Girnus ซึ่งเป็นนักวิจัยอาวุโสด้านภัยคุกคาม Zero Day ของบริษัท Trend Micro โดยระบุว่า ช่องโหว่ดังกล่าวถูกนำไปใช้ในการโจมตีแบบ zero-day โดย กลุ่ม Void Banshee เพื่อติดตั้งมัลแวร์ขโมยข้อมูล

Void Banshee เป็นกลุ่ม APT ที่ถูกค้นพบโดย Trend Micro ซึ่งมุ่งเป้าไปที่องค์กรในอเมริกาเหนือ ยุโรป และเอเชียตะวันออกเฉียงใต้ เพื่อขโมยข้อมูล และเรียกค่าไถ่

ช่องโหว่ CVE-2024-43461

ในเดือนกรกฎาคม Check Point Research และ Trend Micro ได้รายงานการโจมตีเดียวกันซึ่งใช้ช่องโหว่ zero-days บน Windows เพื่อโจมตีไปยังอุปกรณ์ของเป้าหมาย ด้วยมัลแวร์ขโมยข้อมูล Atlantida ซึ่งใช้ในการขโมยรหัสผ่าน, authentication cookies และ cryptocurrency wallet จากอุปกรณ์ที่ติดมัลแวร์

การโจมตีดังกล่าวใช้ช่องโหว่ zero-day ในชื่อ CVE-2024-38112 (ถูกแก้ไขไปแล้วในเดือนกรกฎาคม 2024) และ CVE-2024-43461 (ถูกแก้ไขไปแล้วในเดือนกันยายน 2024) เป็นส่วนหนึ่งของการโจมตี

การค้นพบช่องโหว่ CVE-2024-38112 เชื่อว่าเป็นฝีมือของนักวิจัย Check Point ชื่อ Haifei Li โดยเขาระบุว่าช่องโหว่นี้ถูกใช้เพื่อบังคับให้ Windows เปิดเว็บไซต์ที่เป็นอันตรายใน Internet Explorer แทนที่จะใช้ Microsoft Edge เมื่อเปิด shortcut files ที่สร้างขึ้นเป็นพิเศษ โดย Hacker จะใช้ Windows Internet Shortcut files พิเศษ (นามสกุล .url) เมื่อมีการคลิก ไฟล์ดังกล่าวจะเรียก Internet Explorer (IE) เพื่อเข้าถึง URL ของ Hacker

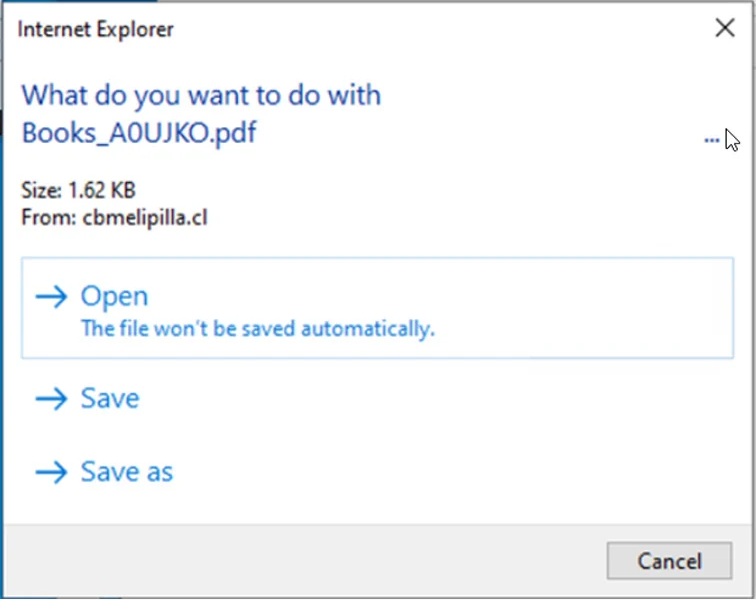

URL เหล่านี้ใช้เพื่อดาวน์โหลด HTA file ที่เป็นอันตราย และแจ้งให้ผู้ใช้เปิดไฟล์ดังกล่าว เมื่อเปิดไฟล์ดังกล่าวแล้ว สคริปต์จะทำงานเพื่อติดตั้งมัลแวร์ขโมยข้อมูล Atlantida

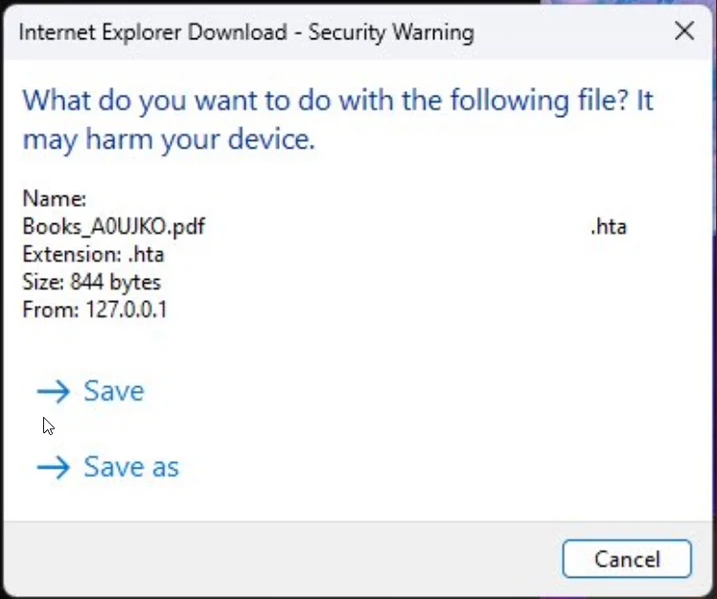

ไฟล์ HTA ใช้ช่องโหว่ zero-day ที่แตกต่างกันหมายเลข CVE-2024-43461 เพื่อซ่อนนามสกุล HTA file และทำให้ไฟล์ปรากฏเป็น PDF เมื่อ Windows แจ้งผู้ใช้ว่าควรเปิดไฟล์ หรือไม่

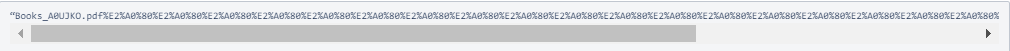

รวมถึงช่องโหว่ CVE-2024-43461 ยังถูกใช้ในการโจมตีของ Void Banshee เพื่อสร้าง CWE-451 condition ผ่านชื่อ HTA file ที่มีอักขระช่องว่างอักษรเบรลล์เข้ารหัส 26 ตัว (%E2%A0%80) เพื่อซ่อนนามสกุล .hta

โดยชื่อไฟล์จะเริ่มจากไฟล์ PDF แต่มีอักขระช่องว่างอักษรเบรลล์เข้ารหัสซ้ำกัน 26 ตัว (%E2%A0%80) ตามด้วยนามสกุลไฟล์สุดท้าย '.hta'

เมื่อเปิดไฟล์นี้ อักขระช่องว่างอักษรเบรลล์จะดันนามสกุลไฟล์ HTA ออกไปนอก user interface โดยจะระบุด้วยสตริง "..." ใน Windows prompt เท่านั้น ทำให้ไฟล์ HTA ปรากฏเป็นไฟล์ PDF ทำให้เปิดได้ง่ายขึ้น

หลังจากติดตั้งการอัปเดตช่องโหว่ CVE-2024-43461 ช่องโหว่ที่เป็นช่องว่างไม่ได้ถูกลบออกไป แต่ทั้งนี้จะแสดงนามสกุลไฟล์ . hta จริง สำหรับไฟล์ในการแจ้งเตือน ซึ่งยังสร้างความสับสนให้ผู้ใช้งานคิดว่าไฟล์นี้เป็น PDF มากกว่าไฟล์ HTA

Microsoft ได้แก้ไขช่องโหว่ zero-day ที่ถูกใช้ในการโจมตีอีกสามรายการใน Patch Tuesday ประจำเดือนกันยายน 2024 รวมถึง CVE-2024-38217 ซึ่งถูกใช้ในการโจมตีแบบ LNK Stomping เพื่อหลีกเลี่ยง Mark of the Web security feature

ที่มา : bleepingcomputer

You must be logged in to post a comment.