Google ออกแพตซ์อัปเดตความปลอดภัยฉุกเฉินสำหรับเบราว์เซอร์ Chrome เพื่อแก้ไขช่องโหว่ Zero-day ที่มีระดับความรุนแรงสูงซึ่งกำลังถูกนำมาใช้ในการโจมตี

การแก้ไขนี้เกิดขึ้นเพียงสามวันหลังจากที่ Google ระบุว่าพบช่องโหว่ Zero-day ใน Chrome ซึ่งเกิดจากช่องโหว่ Use-after-free ใน Visuals component

โดยช่องโหวล่าสุดมีหมายเลข CVE-2024-4761 เป็นช่องโหว่ out-of-bounds write ของ Chrome V8 JavaScript engine ซึ่งทำหน้าที่ในการรันโค้ด JS ในแอปพลิเคชัน

ช่องโหว่ out-of-bounds write จะเกิดขึ้นเมื่อโปรแกรมได้รับอนุญาตให้เขียนข้อมูลนอก array หรือ buffer ที่ใช้งาน ซึ่งอาจนำไปสู่การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต การเรียกใช้โค้ดที่เป็นอันตราย หรือโปรแกรมหยุดทำงาน

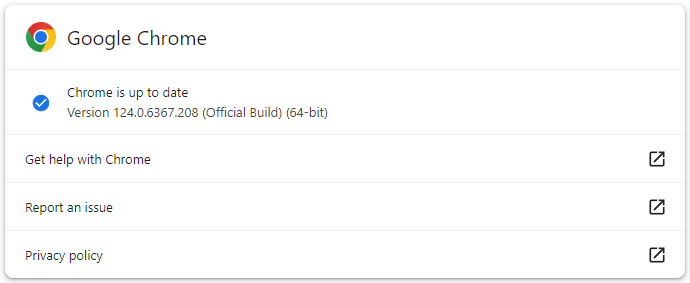

Google ได้ออกอัปเดตแพตซ์เวอร์ชัน 124.0.6367.207/.208 สำหรับ Mac/Windows และ 124.0.6367.207 สำหรับ Linux โดยการอัปเดตคาดว่าจะครอบคลุมผู้ใช้งานทุกคนในช่วงวัน หรือสัปดาห์ถัดไปหลังจากนี้

สำหรับผู้ที่ใช้งาน 'Extended Stable' จะมีอัปเดตแพตซ์ในเวอร์ชัน 124.0.6367.207 สำหรับ Mac และ Windows

โดยปกติ Chrome จะอัปเดตโดยอัตโนมัติ เมื่อมีแพตซ์อัปเดตด้านความปลอดภัย แต่ผู้ใช้งานสามารถตรวจสอบได้ว่ากำลังใช้เวอร์ชันล่าสุดหรือไม่ โดยไปที่ Settings > About Chrome รอให้การอัปเดตเสร็จสมบูรณ์ และจากนั้นคลิกที่ปุ่ม Relaunch เพื่อเริ่มใช้งานเบราว์เซอร์ใหม่

ช่องโหว่ Google Chrome ล่าสุดนี้เป็นช่องโหว่ Zero-day ครั้งที่ 6 ที่ถูกพบ และแก้ไขในปี 2024 โดยช่องโหว่ล่าสุดถูกรายงานโดยนักวิจัยที่ไม่ได้ระบุชื่อ ซึ่งได้รายงานช่องโหว่ดังกล่าวไปเมื่อวันที่ 9 พฤษภาคม 2024 แต่ยังไม่มีการเปิดเผยรายละเอียดเพิ่มเติม

โดย Google ระบุว่า "รายละเอียดของช่องโหว่จะยังไม่ถูกเผยแพร่จนกว่าผู้ใช้งานส่วนใหญ่จะได้รับการอัปเดต รวมถึงจะยังไม่มีการเผยแพร่รายละเอียด หากช่องโหว่ดังกล่าวถูกใช้ในไลบรารีของ third party โครงการอื่น ๆ และยังไม่ได้รับการแก้ไข"

รายการช่องโหว่ Zero-day ของ Chrome ทั้งหมดที่ได้รับการแก้ไขตั้งแต่ต้นปี 2024 มีดังต่อไปนี้ :

- CVE-2024-0519 ช่องโหว่ในการเข้าถึง out-of-bounds memory ภายใน Chrome V8 JavaScript engine ที่ทำให้ Hacker สามารถโจมตีจากระยะไกลจาก heap corruption ของ HTML ที่สร้างขึ้นมาเป็นพิเศษ ซึ่งนำไปสู่การเข้าถึงข้อมูลที่มีความสำคัญโดยไม่ได้รับอนุญาต

- CVE-2024-2887 ช่องโหว่ confusion flaw ความรุนแรงระดับสูงใน WebAssembly (Wasm) standard ซึ่งอาจนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) โดยใช้ประโยชน์จากเพจ HTML ที่สร้างขึ้นมาเป็นพิเศษ

- CVE-2024-2886 ช่องโหว่แบบ use-after-freeใน WebCodecs API ที่เว็บแอปพลิเคชันใช้เพื่อเข้ารหัส และถอดรหัสเสียง และวิดีโอ ทำให้ Hacker สามารถโจมตีจากระยะไกล เพื่ออ่าน และเขียนคำสั่งผ่านหน้า HTML ที่สร้างขึ้นมาเป็นพิเศษ ซึ่งนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล

- CVE-2024-3159 ช่องโหว่ out-of-bounds read ใน Chrome V8 JavaScript engine ที่ทำให้ Hacker สามารถโจมตีจากระยะไกล โดยใช้หน้า HTML ที่สร้างขึ้นมาเป็นพิเศษเพื่อเข้าถึงข้อมูลที่อยู่นอกเหนือ memory buffer ที่จัดไว้ ส่งผลให้เกิด heap corruption ที่สามารถใช้ประโยชน์เพื่อดึงข้อมูลที่มีความสำคัญได้

- CVE-2024-4671 ช่องโหว่ use-after-free ใน Visuals component ที่จัดการการเรนเดอร์ และการแสดงเนื้อหาบนเบราว์เซอร์

ที่มา: www.bleepingcomputer.com

You must be logged in to post a comment.