Rapid7 ออกรายงานการค้นพบแคมเปญการโจมตีของกลุ่ม Ransomware ที่มุ่งเป้าการโจมตีไปยังผู้ดูแลระบบ Windows เนื่องจากมีสิทธิ์การใช้งานที่สูงกว่าผู้ใช้งานทั่วไป โดยใช้โฆษณาบน Google หลอกให้เหยื่อดาวน์โหลด Putty และ WinSCP ปลอม เมื่อทำการค้นหาบน Google หรือ Bing

WinSCP และ Putty เป็น Windows utilities ยอดนิยม โดย WinSCP เป็น SFTP client และ FTP client ส่วน Putty เป็น SSH client

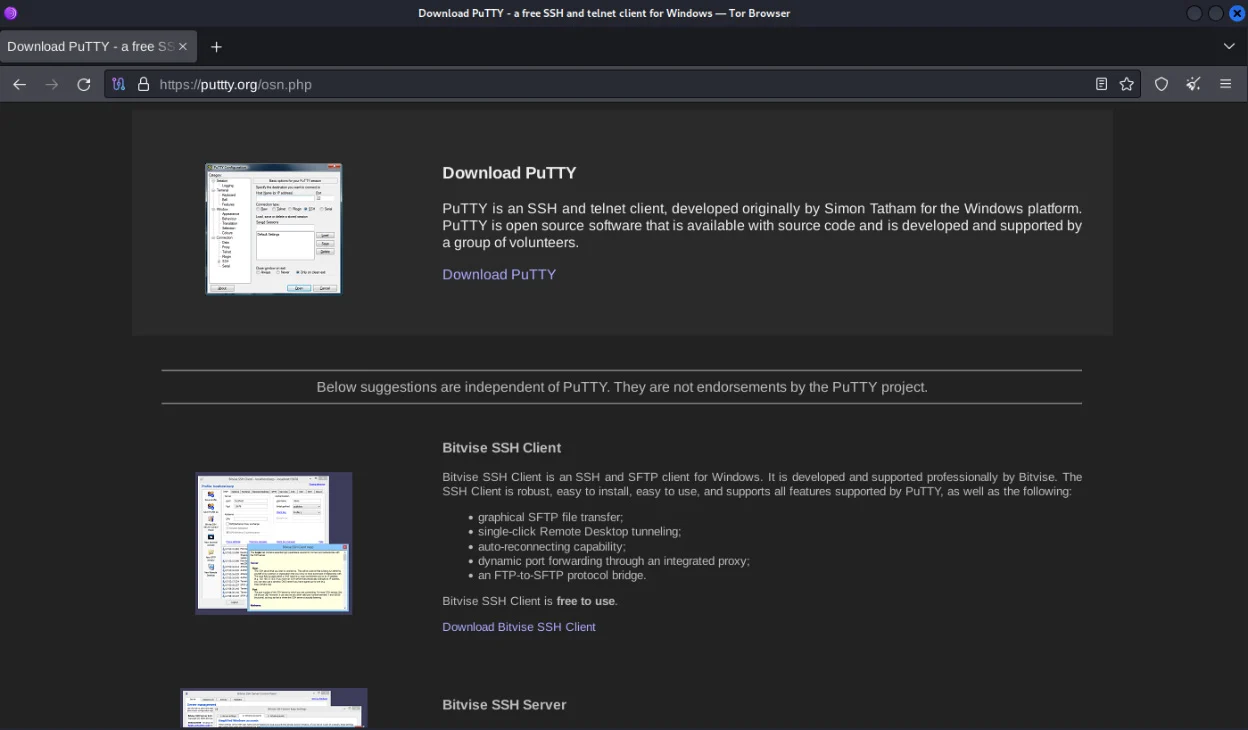

โดยที่กลุ่ม Ransomware ได้ทำการสร้างหน้าเว็บไซต์ขึ้นมา คือ [https://www[.]chiark.greenend[.]org[.]uk/~sgtatham/putty/] เมื่อทำการคลิกเพื่อดาวน์โหลดไฟล์ ZIP ที่เป็นอันตรายแล้ว ก็จะทำการ redirect ไปยังหน้าเว็บปกติ เพื่อป้องกันการถูกตรวจจับได้

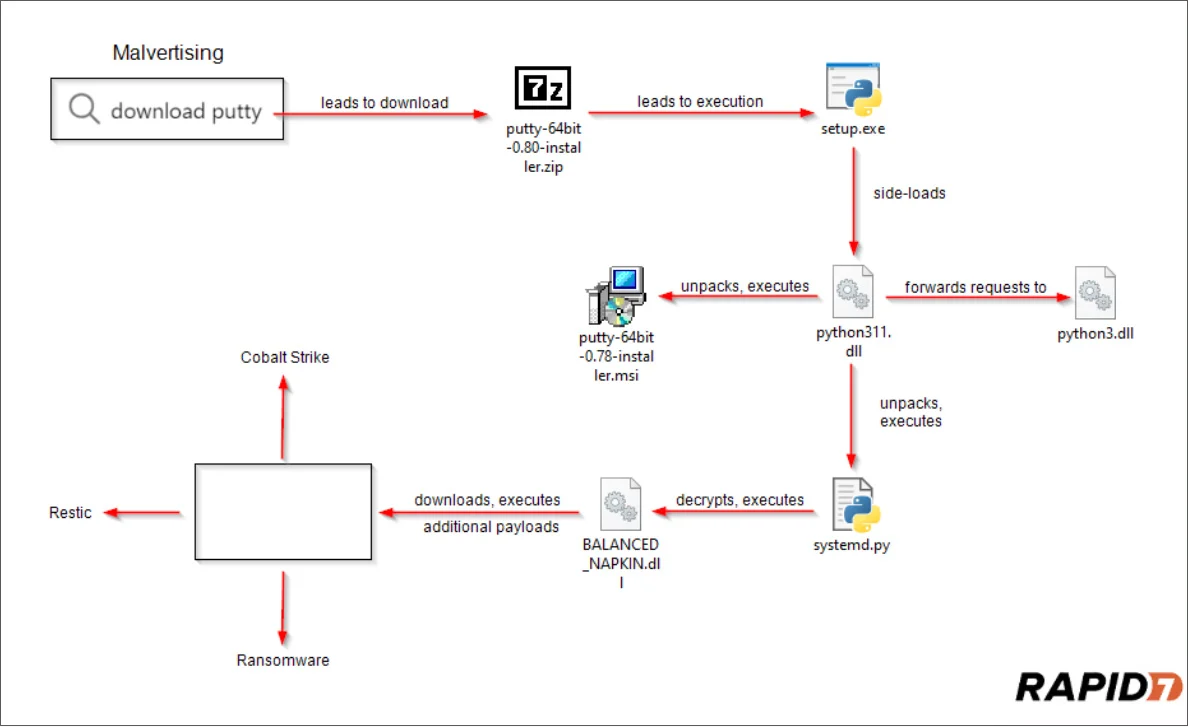

ไฟล์ ZIP ที่เป็นอันตรายที่เหยื่อทำการดาวน์โหลดมาจะประกอบไปด้วยไฟล์ Setup.exe ซึ่งเป็นไฟล์ปฏิบัติการที่ถูกเปลี่ยนชื่อ, ไฟล์ Python สำหรับ Windows (pythonw.exe) และไฟล์ python311.dll ที่เป็นไฟล์อันตราย โดยเมื่อทำการเรียกใช้งาน pythonw.exe ก็จะเปิดไฟล์ python311.dll ขึ้นมาแทน ซึ่งเป็นวิธีการโจมตีแบบ DLL Sideloading

เมื่อเป้าหมายทำการเรียกใช้ Setup.exe ซึ่งเหยื่อจะเข้าใจว่ากำลังติดตั้ง PuTTY หรือ WinSCP ระบบจะดาวน์โหลด DLL ที่เป็นอันตราย ซึ่งจะแยก และเรียกใช้สคริปต์ Python ที่เข้ารหัส เพื่อติดตั้ง post-exploitation toolkit ในชื่อ Sliver ซึ่งเป็นเครื่องมือยอดนิยมที่ใช้สำหรับการเข้าถึงเครือข่ายองค์กรในเบื้องต้น หลังจากนั้นก็จะเรียกเพยโหลดเพิ่มเติม เช่น Cobalt Strike beacons เพื่อขโมยข้อมูล และเรียกใช้ Ransomware เพื่อเข้ารหัสข้อมูลในเครื่อข่ายของเป้าหมาย

ทั้งนี้แคมเปญการโจมตีดังกล่าวคล้ายคลึงกับที่ Malwarebytes และ Trend Micro พบจากกลุ่ม BlackCat/ALPHV ransomware

Google Ad และโฆษณาผ่านเครื่องมือค้นหาอื่น ๆ ได้กลายเป็นหนึ่งในวิธีการโจมตีของกลุ่ม Hacker ที่ใช้เพื่อแพร่กระจาย malware และ phishing โดยปลอมเป็นโปรแกรมยอดนิยม ได้แก่ Keepass, CPU-Z, Notepad++, Grammarly, MSI Afterburner, Slack, Dashlane, 7-Zip, CCleaner, VLC, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird และ Brave

รวมถึงยังพบว่ากลุ่ม Hacker ได้ใช้ Google Ad ของแพลตฟอร์มการซื้อขาย crypto Whales Market ที่ได้รับการรับรอง เพื่อโจมตีแบบ phishing เพื่อขโมยเงินดิจิทัลของผู้เข้าชมเว็บไซต์

ที่มา : bleepingcomputer

You must be logged in to post a comment.