นักวิจัยด้านความปลอดภัยทางไซเบอร์ พบเวอร์ชันอัปเดตของ stealer และ malware loader ที่ชื่อว่า BunnyLoader ซึ่งแยกส่วนฟังก์ชั่นต่าง ๆ ของตัวเองเป็นโมดูล และช่วยให้สามารถหลบเลี่ยงการตรวจจับได้

Palo Alto Networks Unit 42 ระบุในรายงานที่เผยแพร่เมื่อสัปดาห์ที่แล้วว่า "BunnyLoader กำลังพัฒนามัลแวร์แบบไดนามิกที่มีความสามารถในการขโมยข้อมูล, ข้อมูล credentials และ cryptocurrency รวมถึงส่งมัลแวร์เพิ่มเติมไปยังเหยื่อ"

เวอร์ชันใหม่ซึ่งมีชื่อว่า BunnyLoader 3.0 ได้รับการพัฒนาจากผู้พัฒนาชื่อ Player (หรือ Player_Bunny) เมื่อวันที่ 11 กุมภาพันธ์ 2024 โดยมีโมดูลที่เขียนใหม่สำหรับการขโมยข้อมูล ลดขนาด payload และความสามารถในการ enhanced keylogging ที่ได้รับการปรับปรุงใหม่

BunnyLoader ได้รับการบันทึกครั้งแรกโดย Zscaler ThreatLabz ในเดือนกันยายน 2023 โดยถูกรายงานว่าเป็นมัลแวร์ในลักษณะ malware-as-a-service (MaaS) ที่ออกแบบมาเพื่อรวบรวมข้อมูล credentials และอำนวยความสะดวกในการขโมยข้อมูลสกุลเงินดิจิทัล โดยในตอนแรกเสนอราคาสำหรับสมาชิกอยู่ที่ 250 ดอลลาร์ต่อเดือน

มัลแวร์ดังกล่าวได้รับการอัปเดตบ่อยครั้งโดยมีเป้าหมายเพื่อหลีกเลี่ยงการตรวจจับจาก Antivirus และขยายฟังก์ชันการรวบรวมข้อมูล โดย BunnyLoader 2.0 เปิดตัวภายในสิ้นเดือนเดียวกัน

BunnyLoader รุ่นที่ 3 พัฒนาไปอีกขั้นโดยได้รวมคุณสมบัติใหม่ของ Denial-of-Service (DoS) เพื่อทำให้สามารถโจมตีแบบ HTTP flood ไปยัง URL ที่เป็นเป้าหมาย แต่มีการแยกโมดูลของ stealer, clipper, keylogger และ DoS ออกเป็นไบนารีที่แตกต่างกันอีกด้วย

นักวิจัยจาก Unit 42 ระบุเพิ่มเติมว่า "ผู้ใช้งาน BunnyLoader สามารถเลือกที่จะปรับใช้โมดูลเหล่านี้ หรือใช้คำสั่งในตัวของ BunnyLoader เพื่อโหลดมัลแวร์ที่ต้องการได้"

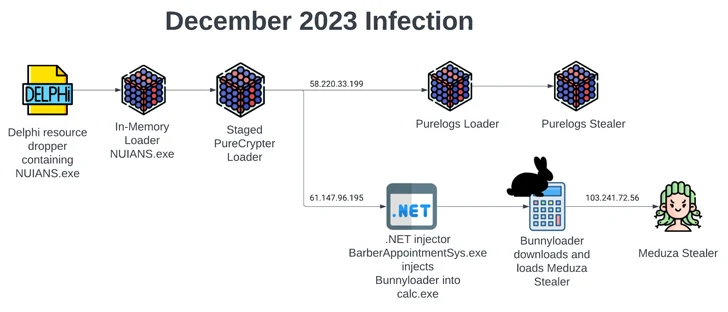

Infection Chains ที่ใช้ส่ง BunnyLoader มีความซับซ้อนมากขึ้นเรื่อย ๆ โดยใช้ประโยชน์จาก dropper ที่ยังไม่เคยถูกพบมาก่อนหน้านี้เพื่อโหลด Purecrypte แล้วทำการแบ่งแยกออกเป็น 2 branch ที่แตกต่างกัน

ในขณะที่ branch หนึ่งเริ่มที่ตัว PureLogs Loader เพื่อติดตั้ง PureLogs stealer ในขณะที่อีก branch จะปล่อย BunnyLoader เพื่อแพร่กระจายมัลแวร์ stealer ตัวอื่นที่ชื่อว่า Meduza

นักวิจัยจาก Unit 42 ระบุเพิ่มเติมว่า "ในสภาวะที่เปลี่ยนแปลงตลอดเวลาของ MaaS นั้น BunnyLoader ยังคงมีการพัฒนาต่อไป แสดงให้เห็นถึงความจำเป็นที่ Hacker จะต้องปรับเปลี่ยนเครื่องมือบ่อยครั้งเพื่อหลบเลี่ยงการตรวจจับ"

การพัฒนาดังกล่าวเกิดขึ้นท่ามกลางการใช้มัลแวร์ SmokeLoader อย่างต่อเนื่อง (หรือที่รู้จักกันในชื่อ Dofoil หรือ Sharik) โดยกลุ่มอาชญากรไซเบอร์ชาวรัสเซียชื่อ UAC-006 เพื่อกำหนดเป้าหมายไปที่รัฐบาลยูเครน และหน่วยงานทางด้านการเงิน ซึ่งมีรายงานว่ามีการใช้งานมาตั้งแต่ปี 2011

การโจมตีแบบฟิชชิ่งมากกว่า 23 ครั้งที่มีการใช้งาน SmokeLoader ในช่วงระหว่างเดือนพฤษภาคมถึงพฤศจิกายน 2023 ตามรายงานที่มีการเผยแพร่โดย State Cyber Protection Center (SCPC) ของยูเครน

นักวิจัยจาก Unit 42 ระบุว่า "SmokeLoader ส่วนใหญ่เป็น Loader ที่มีคุณสมบัติในการขโมยข้อมูลเป็นส่วนใหญ่ ซึ่งเกี่ยวข้องกับกลุ่มอาชญากรทางไซเบอร์ในรัสเซีย และสามารถหาได้ง่ายในฟอรัมอาชญากรรมทางไซเบอร์ของรัสเซีย"

การเพิ่มขึ้นของ BunnyLoader และ SmokeLoader เช่นเดียวกับมัลแวร์สำหรับขโมยข้อมูลตัวใหม่สองตัวที่มีชื่อว่า Nikki Stealer และ GlorySprout ซึ่งตัวหลังได้รับการพัฒนาในภาษา C++ และเสนอขายในราคา 300 ดอลลาร์ โดยสามารถเข้าถึงได้ตลอดเวลา ซึ่งตามข้อมูลของ RussianPanda ระบุว่า ตัวมัลแวร์นั้นถูก clone มาจาก Taurus Stealer อีกที

"ข้อแตกต่างที่เห็นได้ชัดเจนก็คือ GlorySprout ต่างจาก Taurus Stealer ตรงที่ไม่มีการดาวน์โหลด DLL เพิ่มเติมจากเซิร์ฟเวอร์ C2" "นอกจากนี้ GlorySprout ยังขาดคุณสมบัติ Anti-VM ที่มีอยู่ใน Taurus Stealer"

นักวิจัยจาก SonicWall ระบุว่า "การค้นพบนี้ยังเป็นไปตามการค้นพบ WhiteSnake Stealer เวอร์ชันใหม่ ที่ช่วยให้สามารถขโมยข้อมูลที่สำคัญ ๆ จากระบบที่ถูกบุกรุกได้ โดยเวอร์ชันใหม่นี้ได้ลบโค้ดถอดรหัสสตริงออก และใช้โค้ดที่ง่ายขึ้น"

ที่มา : thehackernews

You must be logged in to post a comment.