นักวิจัยด้านความปลอดภัยทางไซเบอร์จากบริษัท G DATA พบ GitHub repositories จำนวนหนึ่ง มี Cracked Software ที่ใช้ในการติดตั้งมัลแวร์สำหรับขโมยข้อมูลที่เรียกว่า RisePro

แคมเปญนี้มีชื่อว่า gitgub ประกอบด้วย repositories 17 แห่งที่เกี่ยวข้องกับบัญชีที่แตกต่างกัน 11 บัญชี จากข้อมูลของ G DATA ปัจจุบัน repositories ที่เป็นปัญหาได้ถูกลบออกไปแล้ว

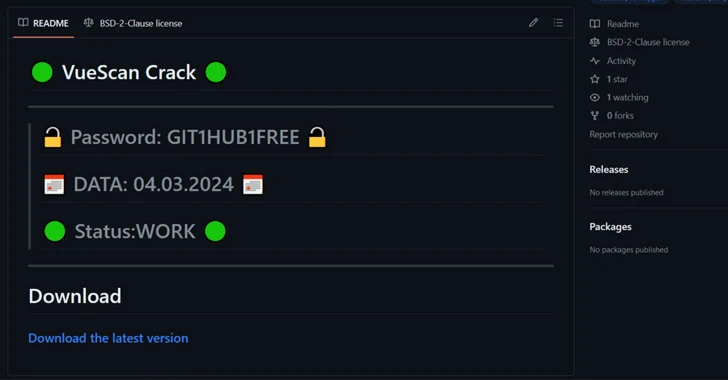

นักวิจัยระบุเพิ่มเติมว่า "repositories ทั้งหมดมีลักษณะคล้ายกัน โดยมีไฟล์ README.md พร้อมระบุว่าเป็น Cracked Software ฟรี"

"โดยทั่วไปแล้ววงกลมสีเขียว และสีแดงจะใช้บน Github เพื่อแสดงสถานะของการสร้างอัตโนมัติ โดยผู้โจมตีในแคมเปญ Gitgub ได้เพิ่มวงกลม Unicode สีเขียวสี่วงให้กับ README.md ซึ่งแสร้งทำเป็นแสดงสถานะข้างวันที่ปัจจุบัน ทำให้รู้สึกเหมือนเป็น repositories ที่ถูกต้องตามปกติ

รายชื่อ repositories มีดังต่อไปนี้ โดยแต่ละ repositories จะชี้ไปยังลิงก์ดาวน์โหลด ("digitalxnetwork[.]com") ที่มีไฟล์ RAR archive

- andreastanaj/AVAST

- andreastanaj/Sound-Booster

- aymenkort1990/fabfilter

- BenWebsite/-IObit-Smart-Defrag-Crack

- Faharnaqvi/VueScan-Crack

- javisolis123/Voicemod

- lolusuary/AOMEI-Backupper

- lolusuary/Daemon-Tools

- lolusuary/EaseUS-Partition-Master

- lolusuary/SOOTHE-2

- mostofakamaljoy/ccleaner

- rik0v/ManyCam

- Roccinhu/Tenorshare-Reiboot

- Roccinhu/Tenorshare-iCareFone

- True-Oblivion/AOMEI-Partition-Assistant

- vaibhavshiledar/droidkit

- vaibhavshiledar/TOON-BOOM-HARMONY

ไฟล์ RAR archive ซึ่งกำหนดให้เหยื่อต้องระบุรหัสผ่านที่ระบุในไฟล์ README.md ของ repository ประกอบด้วยไฟล์ตัวติดตั้งซึ่งจะเปิดใช้งาน payload ในขั้นต่อไป และไฟล์ปฏิบัติการที่ขยายได้ถึง 699 MB เพื่อพยายามทำให้เครื่องมือวิเคราะห์ เช่น IDA Pro ไม่สามารถทำงานได้

โดยเนื้อหาจริง ๆ ของไฟล์มีขนาดเพียง 3.43 MB ซึ่งทำหน้าที่เป็นตัวโหลดเพื่อฝังตัว RisePro (เวอร์ชัน 1.6) ลงใน AppLaunch.exe หรือ RegAsm.exe

RisePro ได้รับความสนใจในช่วงปลายปี 2022 เมื่อมีการเผยแพร่โดยใช้บริการดาวน์โหลดมัลแวร์แบบเสียเงินต่อการติดตั้ง (PPI) ที่เรียกว่า PrivateLoader

RisePro ถูกเขียนด้วยภาษา C++ โดยได้รับการออกแบบมาเพื่อรวบรวมข้อมูลที่มีความสำคัญจากเครื่องที่ติดมัลแวร์ และขโมยข้อมูลดังกล่าวออกไปยังช่องทาง Telegram สองช่องทาง ซึ่งผู้โจมตีมักใช้เพื่อดึงข้อมูลของเหยื่อ สิ่งที่น่าสนใจคือการวิจัยล่าสุดจาก Checkmarx แสดงให้เห็นว่ามีความเป็นไปได้ที่จะมีการส่งต่อข้อมูลโดยบอทของผู้โจมตีไปยังบัญชี Telegram อื่นได้

การพัฒนาดังกล่าวเกิดขึ้นเมื่อ Splunk ให้รายละเอียดเกี่ยวกับกลยุทธ์ และเทคนิคที่ Snake Keylogger นำมาใช้ โดยระบุว่ามันเป็นมัลแวร์ขโมยข้อมูลที่ใช้แนวทางที่หลากหลายในการขโมยข้อมูล

Splunk ระบุว่า Snake Keylogger “มีการใช้ FTP ในการถ่ายโอนไฟล์ปกติ ในขณะที่ SMTP ช่วยให้สามารถส่งอีเมลที่มีข้อมูลที่มีความสำคัญ” “นอกจากนี้การใช้งานร่วมกับ Telegram ที่เป็นแพลตฟอร์มการสื่อสารแบบเรียลไทม์ จะช่วยให้ผู้โจมตีสามารถส่งข้อมูลที่ถูกขโมยได้ทันที”

มัลแวร์ขโมยข้อมูลได้รับความนิยมเพิ่มมากขึ้น โดยมักจะกลายเป็นช่องทางการโจมตีหลักสำหรับ Ransomware และการละเมิดข้อมูลที่มีผลกระทบสูงอื่น ๆ ตามรายงานจาก Specops ที่เผยแพร่ในสัปดาห์นี้ RedLine, Vidar และ Raccoon ได้กลายเป็นมัลแวร์ขโมยข้อมูลที่ถูกใช้กันอย่างแพร่หลายมากที่สุด โดย RedLine เพียงอย่างเดียวคิดเป็นจำนวนการขโมยรหัสผ่านมากกว่า 170.3 ล้านรหัสผ่านในช่วงหกเดือนที่ผ่านมา

ที่มา : thehackernews

You must be logged in to post a comment.