นักวิจัยด้านความปลอดภัยทางไซเบอร์สร้าง knowledge base repository สำหรับเทคนิคการโจมตี และการป้องกัน โดยอิงจากการตั้งค่า Microsoft’s Configuration Manager ซึ่งอาจทำให้ผู้โจมตีสามารถ execute payloads หรือเข้าควบคุม Domain controller ได้

นักวิจัยด้านความปลอดภัยทางไซเบอร์สร้าง knowledge base repository สำหรับเทคนิคการโจมตี และการป้องกัน โดยอิงจากการตั้งค่า Microsoft’s Configuration Manager ซึ่งอาจทำให้ผู้โจมตีสามารถ execute payloads หรือเข้าควบคุม Domain controller ได้

Configuration Manager (MCM) หรืออีกชื่อที่ใช้เรียกกันก่อนหน้านี้คือ System Center Configuration Manager (SCCM, ConfigMgr) ถูกใช้งานมาตั้งแต่ปี 1994 จนถึงปัจจุบันบนหลาย Active Directory environments โดยเป็นระบบสำหรับช่วยผู้ดูแลระบบบริหารจัดการเซิร์ฟเวอร์ และคอมพิวเตอร์บนระบบเครือข่ายของวินโดวส์

ทำให้ SCCM เป็นเป้าหมายของการวิจัยด้านความปลอดภัยทางไซเบอร์มานานกว่าทศวรรษ เนื่องจากเป็นช่องทางการโจมตีซึ่งสามารถช่วยให้สามารถได้สิทธิ์ระดับผู้ดูแลระบบบนวินโดวส์โดเมนได้ (Windows domain)

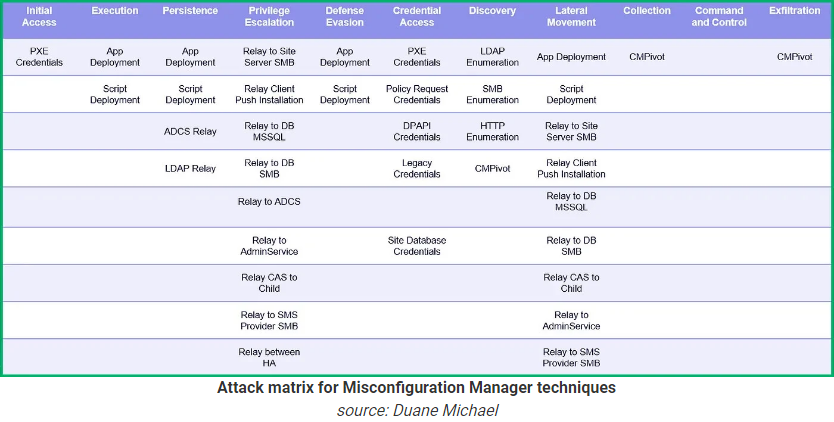

ที่การประชุมด้านความปลอดภัย SO-CON ที่ผ่านมา Chris Thompson และ Duane Michael นักวิจัยจาก SpectreOps ได้ประกาศการเปิดตัว Misconfiguration Manager ซึ่งเป็น repository ที่มีวิธีการโจมตีตามการกำหนดค่า MCM ที่ผิดพลาด รวมถึงวิธีการป้องกันเพื่อเสริมความปลอดภัยให้กับระบบ

การเข้าควบคุมโดเมน (Getting domain control)

Michael แสดงให้เห็นถึงการโจมตีที่เกิดขึ้นบ่อย และสร้างความเสียหายมากที่สุด จากการตรวจสอบพบว่าเกิดจากการให้สิทธิ์มากเกินไปกับบัญชีที่สามรถเข้าถึงระบบเครือข่ายได้ (Network Access Accounts, NAA)

จาก MCM/SCCM, นักวิจัยยังระบุว่า "เป็นการยากที่จะตั้งค่าระบบสำหรับผู้ดูแลระบบที่มีความรู้ในระดับเบื้องต้น หรือไม่มีความรู้เลย จึงอาจทำให้มีการกำหนดให้สิทธิ์ในทุกบัญชีเท่ากันทั้งหมด"

ระหว่างทำที่การตรวจสอบอยู่นั้น นักวิจัยพบกับหนึ่งเหตุการณ์จากการติดตามการโจมตีบัญชี Sharepoint ของผู้ใช้งานทั่วไป ที่ยกระดับสิทธิ์ขึ้นมาเป็น domain controller ซึ่งการที่เกิดเหตุการณ์เช่นนี้ขึ้นได้ เป็นผลจากการตั้งค่าอย่างไม่เหมาะสมของ MCM ที่ให้สิทธิ์มากเกินไปแก่ NAAs

อีกหนึ่งตัวอย่าง, Michael ระบุเพิ่มเติมว่าการตั้งค่า Manager sites สามารถกำหนดให้ผู้ควบคุมระบบเป็น Client ได้ ซึ่งทำให้เกิดความเสี่ยงจากการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ หากลำดับขั้นใน site ไม่ได้ถูกตั้งค่าอย่างเหมาะสม

เพื่อสาธิตให้เห็นถึงความเสี่ยงที่เกิดจากการตั้งค่าอย่างไม่เหมาะสมของ MCM/SCCM นักวิจัยระบุว่าทีมสามารถเข้าถึงฐานข้อมูล Central administration site (CAS) และยกระดับสิทธิ์ผู้ดูแลระบบแบบเต็มรูปแบบให้กับทีมทั้งหมดได้

หลังจากนั้น ทีมสามารถโจมตี และเข้ายึด environment สำเร็จได้ด้วยการใช้ Configuration Manager ในการ execute บน payload ที่ถูกนำไปติดตั้งบนระบบเครือข่ายที่ใช้ร่วมกันบน Client domain

แนวทางในการโจมตี และการป้องกัน

Chris Thomson, Garrett Foster และ Duane Michael ได้สร้าง Misconfiguration Manager repository โดยมีจุดมุ่งหมายเพื่อช่วยเหลือผู้ดูแลระบบในการเข้าใจถึงเครื่องมือต่าง ๆ ของ Microsoftได้ดียิ่งขึ้น และลดความซับซ้อนในการจัดการเส้นทางการโจมตีบน SCCM สำหรับการป้องกัน ซึ่งรวมถึงให้ความรู้ด้านการโจมตีที่ซับซ้อนนี้

ปัจจุบัน repository อธิบายถึง 22 รูปแบบวิธีการในการโจมตี MCM/SCCM ทั้งทางตรง และทางอ้อมด้วยการใช้งานช่องโหว่นี้ในขั้นตอนหลังจากโจมตี (post-exploitation stages) เทคนิคต่าง ๆ ถูกอธิบายตาม environment ที่เกี่ยวข้อง โดยที่ CRED คือสามารถทำให้เข้าถึง credentials, ELEVATE คือยกระดับสิทธิ์, RECON คือการเก็บข้อมูล หรือค้นหา (reconnaissance) และ TAKEOVER คือการเข้าควบคุมลำดับขั้นของ MCM/SCCM ได้

เทคนิคต่าง ๆ ถูกอธิบายตาม environment ที่เกี่ยวข้อง โดยที่ CRED คือสามารถทำให้เข้าถึง credentials, ELEVATE คือยกระดับสิทธิ์, RECON คือการเก็บข้อมูล หรือค้นหา (reconnaissance) และ TAKEOVER คือการเข้าควบคุมลำดับขั้นของ MCM/SCCM ได้

สำหรับการโจมตีในแต่ละรูปแบบนั้น นักวิจัยได้ให้ข้อมูลถึงการป้องกัน environment จากการโจมตีในแต่ละรูปแบบอีกด้วย

การป้องกันแบ่งออกเป็น 3 ประเภทดังนี้:

- PREVENT: เปลี่ยนแปลงการตั้งค่าที่บรรเทาความเสียหาย หรือส่งผลกระทบต่อเทคนิคการโจมตีได้โดยตรง

- DETECT: คำแนะนำ และกลยุทธ์ในการตรวจจับการโจมตีรูปแบบต่าง ๆ

- CANARY: กลยุทธ์การตรวจจับจากการใช้เหยื่อล่อด้วยการใช้ฟีเจอร์ที่ผู้โจมตีมักใช้งาน

และเมื่อพิจารณาว่าระบบนี้มีการใช้งานอย่างแพร่หลาย และต้องมีการติดตั้งบน Active Directory domain ทำให้ MCM/SCCM สามารถลดระดับความปลอดภัยของบริษัทได้หากมีการตั้งค่าอย่างไม่เหมาะสม ทั้ง ๆ ที่งานนี้ควรเป็นงานของผู้มีประสบการณ์

คำแนะนำ

- ถึงแม้ว่าระบบจะถูกทดสอบโดยผู้ที่สร้าง Misconfiguration Manager แล้ว ผู้ดูแลระบบควรต้องทำการทดสอบการป้องกันในรูปแบบต่าง ๆ ซึ่งมีไว้อยู่ใน repository ก่อนที่จะดำเนินการใช้งานบนระบบจริง

- ให้มีผู้เชี่ยวชาญหรือมีประสบการณ์ในการตั้งค่า หรือกำหนดค่าต่าง ๆ เป็นผู้รับผิดชอบในการตั้งค่าระบบนี้

1 : https://www.youtube.com/watch?v=v4-S2903rOI

2 : https://blog.harmj0y.net/defense/powersccm/

3 : https://posts.specterops.io/coercing-ntlm-authentication-from-sccm-e6e23ea8260a

ที่มา bleepingcomputer

You must be logged in to post a comment.