Trello API อนุญาตให้มีการผูกอีเมลส่วนตัวกับบัญชี Trello ทำให้เกิดชุดข้อมูลกว่าล้านรายการ ซึ่งเป็นข้อมูลโปรไฟล์ที่ประกอบไปด้วยข้อมูลสาธารณะ และส่วนบุคคล

Trello คือ เครื่องมือออนไลน์สำหรับบริการจัดการโครงการจาก Atlassian ซึ่งถูกใช้งานอย่างแพร่หลายในหลายภาคธุรกิจในการบริหารจัดการข้อมูล และงานต่าง ๆ ลงในบอร์ด, การ์ด และรายการ

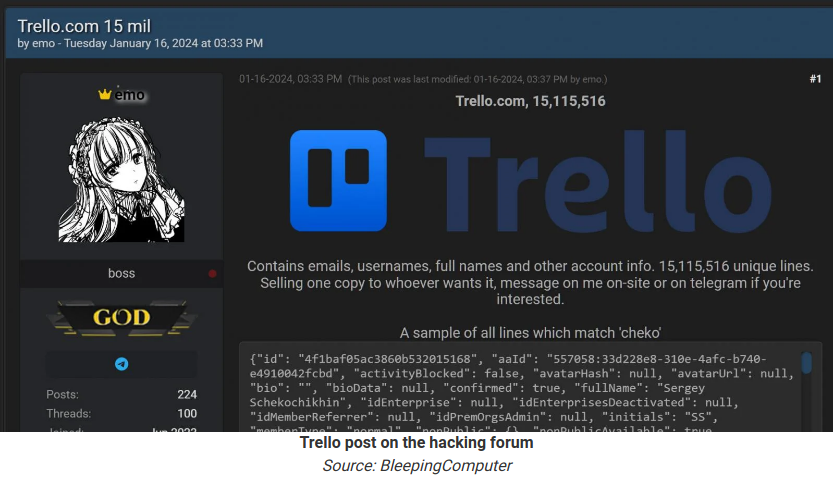

ข่าวของข้อมูลที่รั่วไหลจาก Trello ในสัปดาห์ที่แล้ว เมื่อมีผู้ใช้งานนามแฝงชื่อ ‘emo’ พยายามขายข้อมูลสมาชิก Trello ซึ่งประกอบไปด้วยอีเมล ชื่อบัญชี ชื่อนามสกุล และข้อมูลอื่น ๆ ในบัญชีที่ไม่ซ้ำกันเลยจำนวน 15,115,516 รายการบนแฮ็กเกอร์ฟอรั่ม

“โดยที่ผู้ขายระบุว่า จะขายสำเนาข้อมูลชุดนี้ให้ใครก็ได้ที่ต้องการ ถ้าหากสนใจให้ส่งข้อความผ่านช่องทาง Telegram หรือนัดพบก็ได้”

BleepingComputer ได้ติดต่อ Trello เพื่อสอบถามเกี่ยวกับข้อมูลที่รั่วไหลช่วงสัปดาห์ที่แล้วโดยได้ข้อมูลว่า ข้อมูลดังกล่าวไม่ได้ถูกรวบรวมโดยการโจมตีเข้าถึงระบบของ Trello แต่ได้มาจากข้อมูลที่ถูกเปิดเผยออกสู่สาธารณะ โดยที่หลักฐานทั้งหมดแสดงให้เห็นว่าเกิดจากการที่แฮ็กเกอร์ทำการทดสอบข้อมูลบัญชีอีเมลที่มีอยู่แล้วว่าตรงกับบัญชีโปรไฟล์ที่เข้าถึงได้แบบสาธารณะบน Trello เพียงเท่านั้น

“บริษัทกำลังดำเนินการสืบสวนสอบสวน แต่ยังไม่พบหลักฐานว่ามีการเข้าถึงระบบโดยไม่ได้รับอนุญาตบน Trello หรือบนโปรไฟล์เลย”

อย่างไรก็ตาม ผลปรากฏว่ามีรายละเอียดเพิ่มเติมเกี่ยวกับการที่แฮ็กเกอร์สามารถยืนยันที่อยู่อีเมลได้

การใช้ API สาธารณะในทางที่ผิด

ในบทสนทนากับ Emo ทาง BleepingComputer ได้ข้อมูลว่า มี API ที่เชื่อมต่อเป็นสาธารณะที่มีการเชื่อมกับข้อมูลที่อยู่อีเมลกับโปรไฟล์บน Trello

Trello ได้ให้บริการ REST API ที่อนุญาตให้นักพัฒนาสามารถนำบริการไปไว้ในแอปพลิเคชันของนักพัฒนาได้ ซึ่งหนึ่งในปลายทางของ API อนุญาตให้นักพัฒนาสามารถค้นหาข้อมูลโปรไฟล์สาธารณะที่เกี่ยวข้องกับ Trello ID หรือชื่อบัญชีผู้ใช้งานได้

อย่างไรก็ตาม Emo ได้ค้นพบว่าสามารถที่จะค้นหาปลายทางของ API โดยใช้ที่อยู่อีเมล และหากว่ามีการผูกกันกับบัญชี จะทำให้สามารถดึงข้อมูลสาธารณะของโปรไฟล์ออกมาได้ด้วย

Emo ยังระบุเพิ่มเติมอีกว่า API สามารถเข้าถึงได้อย่างสาธารณะ ซึ่งหมายความว่าข้อมูลสามารถถูกค้นหาได้โดยที่ไม่ต้องมีการล็อกอินเข้าระบบบัญชี Trello หรือใช้งานการยืนยันตัวตนด้วย API Key เลย

แฮ็กเกอร์ยังสร้างลิสอีเมลกว่า 500 ล้านรายการ และส่งข้อมูลลงไปบน API เพื่อที่จะตรวจสอบว่ามีความเกี่ยวข้องกับบัญชีผู้ใช้งานบน Trello หรือไม่

ขณะเดียวกันที่ BleepingComputer ได้รับรายงานว่า API ของ Trello จำกัดการใช้งานต่อ IP ซึ่งทางแฮ็กเกอร์แก้ไขปัญหานี้โดยซื้อ proxy เซิร์ฟเวอร์สำหรับการหมุนเวียน IP เพื่อให้สามารถเชื่อมต่อได้เสถียร และค้นหาข้อมูลผ่าน API ได้อย่างยาวนานมากขึ้น

Trello ได้ทำการแก้ไขช่องโหว่ของการใช้งาน API นี้ ด้วยการเพิ่มการยืนยันตัวตนก่อนการใช้งาน แต่สุดท้ายแล้วก็ยังสามารถเข้าถึงได้ด้วยบัญชีฟรี ที่ไม่ว่าใครก็สามารถสร้างขึ้นได้

Bleeping Computer ได้ติดต่อสอบถามไปยัง Trello ว่าจะมีการพัฒนาความปลอดภัย หรือแก้ไขช่องโหว่ในการใช้งาน API นี้อีกหรือไม่ ซึ่งทาง Trello ได้ชี้แจงกลับมาว่า

“การที่ Trello เปิดให้ใช้งาน REST API ส่งผลให้ผู้ใช้งานสามารถเชิญชวนสมาชิกหรือผู้ใช้งานแบบ guests เข้าสู่บอร์ดของ Trello ด้วยอีเมลเพียงเท่านั้น แต่อย่างไรก็ตาม การนำคุณสมบัตินี้ของ API ไปใช้ในทางที่ผิดซึ่งถูกค้นพบในช่วงของการสืบสวน ทางบริษัทได้มีการแก้ไขให้ผู้ใช้งานที่ยังไม่ได้ยืนยันตัวตนจะไม่สามารถส่งคำร้องขอข้อมูลบัญชีผู้ใช้งานสาธารณะคนอื่น ๆ ได้ด้วยอีเมล และผู้ที่ยืนยันตัวตนแล้วจะสามารถส่งคำร้องขอข้อมูลบัญชีผู้ใช้งานสาธารณะบนโปรไฟล์คนอื่นได้ด้วย API สำหรับการเปลี่ยนแปลงในครั้งนี้ทำให้มีการเพิ่มความสมดุลระหว่างการป้องกันการใช้งาน API ในทางที่ผิด กับฟีเจอร์การใช้งานที่สามารถเชิญชวนเข้าบอร์ด Trello ที่เปิดแบบสาธารณะได้ด้วยอีเมล โดยที่เราจะทำการเฝ้าระวังความปลอดภัยในการใช้งาน API และดำเนินการตามมาตรการปฏิบัติต่าง ๆ หากจำเป็น”

ในขณะที่ข้อมูลสาธารณะถูกค้นหาไม่ได้น่ากังวลเท่าไร เนื่องจากข้อมูลถูกเปิดเป็นสาธารณะอยู่แล้ว แต่ที่อยู่อีเมลที่เกี่ยวข้องกับบัญชี Trello ต่างหากที่ควรมีเพียงเจ้าของบัญชีเท่านั้นที่ควรรู้ ดังนั้นการผูกข้อมูลส่วนบุคคลอย่างอีเมลกับโปรไฟล์สาธารณะสามารถเพิ่มความเสี่ยงอย่างมากในการรั่วไหลของข้อมูล

ยิ่งไปกว่านั้นข้อมูลเหล่านี้สามารถใช้เป็นเป้าหมายในการทำแคมเปญฟิชชิ่งจากการแอบอ้างเป็น Trello เพื่อขโมยข้อมูลสำคัญ เช่น พาสเวิร์ดได้

สำหรับผู้ใช้งานที่มีความกังวล ข้อมูลการรั่วไหลในครั้งนี้ถูกเพิ่มเข้าในฐานข้อมูล Have I Been Pwned ที่ให้บริการแจ้งเตือนว่าข้อมูลมีการรั่วไหลเรียบร้อยแล้ว ซึ่งผู้ใช้งานทุกคนสามารถตรวจสอบว่าที่อยู่บัญชีผู้ใช้งานเป็น 1 ใน 15 ล้านรายการที่รั่วไหลไปแล้วหรือไม่

มีเหตการณ์ข้อมูลรั่วไหลที่คล้ายกันนี้เกิดขึ้นในช่วงปี 2021 เมื่อแฮ็กเกอร์โจมตีช่องโหว่ API ของ ทวิตเตอร์ ที่อนุญาตให้ผู้ใช้งานสามารถกรอกอีเมล และเบอร์โทรศัพท์เพื่อยืนยันว่าผู้ใช้งานเป็นเจ้าของ หรือมีความเกี่ยวข้องกับทวิตเตอร์ ID

กลุ่มแฮ็กเกอร์ใช้ API อีกชุด เพื่อค้นหาข้อมูล ID จากข้อมูลบนทวิตเตอร์ที่เข้าถึงได้แบบสาธารณะ ด้วยข้อมูลสาธารณะที่เกี่ยวข้องกับอีเมลส่วนบุคคล เบอร์โทรษัพท์ของผู้ใช้งานทวิตเตอร์

ทวิตเตอร์แก้ไขช่องโหว่นี้ในเดือนมกราคมปี 2022 แต่ตอนนั้นก็ถือว่าสายเกินไปแล้ว เนื่องจากมีหลายกลุ่มแฮ็กเกอร์สามารถนำข้อมูลบัญชีผู้ใช้งานทวิตเตอร์ออกมาได้กว่า 200 ล้านบัญชี

ที่มา : bleepingcomputer

You must be logged in to post a comment.