Exploit สำหรับโจมตีช่องโหว่การตรวจสอบสิทธิ์ของ GoAnywhere MFT ถูกปล่อยออกมาแล้ว

ล่าสุด Exploit code สำหรับโจมตีช่องโหว่ authentication bypass ระดับ Critical ในซอฟต์แวร์ GoAnywhere MFT (Managed File Transfer) ของ Fortra ซึ่งจะทำให้ผู้โจมตีสามารถสร้างชื่อผู้ใช้ที่เป็นผู้ดูแลระบบบนอินสแตนซ์ที่มีช่องโหว่ผ่านทางพอร์ทัลของผู้ดูแลระบบได้

GoAnywhere MFT เป็นเครื่องมือถ่ายโอนไฟล์บนเว็บ ซึ่งช่วยให้องค์กรสามารถถ่ายโอนไฟล์อย่างปลอดภัยกับพาร์ทเนอร์ และเก็บบันทึกการตรวจสอบว่าใครเข้าถึงไฟล์ที่แชร์ทั้งหมด

ในขณะที่ Fortra ได้ทำการแก้ไขช่องโหว่ CVE-2024-0204 ไปแล้วในวันที่ 7 ธันวาคม 2023 ด้วยการเปิดตัว GoAnywhere MFT 7.4.1 โดยบริษัทได้เปิดเผยคำแนะนำด้านความปลอดภัยบางส่วนออกสู่สาธารณะ (ส่วนรายละเอียดเพิ่มเติมมีอยู่ในคำแนะนำส่วนตัวกับลูกค้าเท่านั้น)

ผู้ดูแลระบบที่ยังไม่ได้อัปเกรดเป็นเวอร์ชันล่าสุดได้ในทันที ควรลดความเสี่ยงจากการถูกโจมตีโดย

- การลบไฟล์ InitialAccountSetup.xhtml ในไดเร็กทอรีการติดตั้ง และรีสตาร์ทเซอร์วิส

- การแทนที่ไฟล์ InitialAccountSetup.xhtml ด้วยไฟล์เปล่า และรีสตาร์ทเซอร์วิส

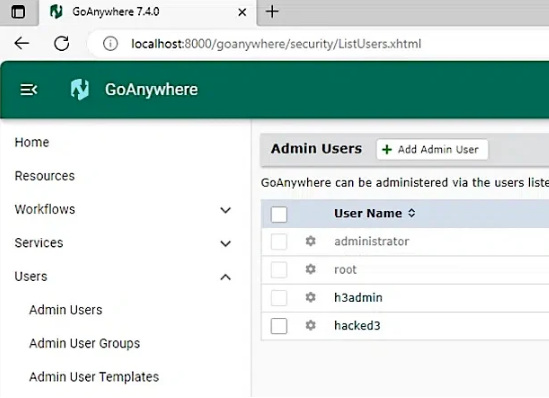

บริษัทให้ข้อมูลกับ BleepingComputer เมื่อวันอังคารที่ผ่านมาว่า บริษัทยังไม่พบรายงานการโจมตีโดยใช้ช่องโหว่นี้ โดยนักวิจัยด้านความปลอดภัยของ Horizon3 ได้เผยแพร่การวิเคราะห์ทางเทคนิคเกี่ยวกับช่องโหว่ และแบ่งปันโค้ด Proof-of-Concept (PoC) ที่ทำให้สามารถสร้างรายชื่อผู้ดูแลระบบใหม่บนอินสแตนซ์ GoAnywhere MFT ที่มีช่องโหว่ซึ่งเปิดให้เข้าถึงได้จากอินเทอร์เน็ต

นักวิจัยใช้ประโยชน์จากช่องโหว่ path traversal ของ CVE-2024-0204 เพื่อเข้าถึง /InitialAccountSetup.xhtml ที่มีช่องโหว่ และเริ่มการตั้งค่าบัญชี (ซึ่งไม่ควรเข้าใช้งานได้หลังจากกระบวนการตั้งค่าของเซิร์ฟเวอร์) เพื่อสร้างบัญชีผู้ดูแลระบบใหม่

"สิ่งที่สังเกตได้ง่ายที่สุดของการโจมตีจากการวิเคราะห์ของนักวิจัยคือ การเพิ่มรายชื่อผู้ใช้งานใหม่ในกลุ่ม 'ผู้ดูแลระบบ' ผ่านทางพอร์ทัลของผู้ดูแลระบบ GoAnywhere administrator portal Users -> Admin Users section" โดยนักวิจัยจาก Horizon3 ระบุเพิ่มเติมว่า "หากผู้โจมตีมีการสร้างรายชื่อผู้ใช้งานใหม่ไว้ องค์กรอาจสามารถสังเกตพฤติกรรมการเข้าสู่ระบบครั้งสุดท้ายได้ เพื่อประมาณวันที่ถูกโจมตีได้"

อย่างไรก็ตาม เมื่อ Horizon3 ได้เปิดตัว Proof-of-Concept (PoC) แล้ว ก็มีแนวโน้มสูงมากที่ผู้โจมตีจะเริ่มสแกนหา และเข้าควบคุมอินสแตนซ์ MFT ของ GoAnywhere ทั้งหมดที่ยังไม่ได้ทำการอัปเดตแพตช์

กลุ่ม Clop โจมตีช่องโหว่ของ GoAnywhere MFT

กลุ่ม Clop ransomware เคยโจมตีองค์กรกว่า 100 แห่งโดยใช้ประโยชน์จากช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลระดับ Critical (CVE-2023-0669) ในซอฟต์แวร์ GoAnywhere MFT

การโจมตีของ Clop เริ่มต้นเมื่อวันที่ 18 มกราคม 2023 และ Fortra พบว่าช่องโหว่ดังกล่าวกำลังถูกใช้เพื่อละเมิดไฟล์เซิร์ฟเวอร์ของลูกค้าในวันที่ 3 กุมภาพันธ์ 2023 รายชื่อเหยื่อที่ออกมาหลังจากถูกละเมิด และขู่เรียกค่าไถ่โดย Clop ประกอบไปด้วย Community Health Systems (CHS) บริษัทยักษ์ใหญ่ด้านการดูแลสุขภาพ, Procter & Gamble บริษัทยักษ์ใหญ่ด้านสินค้าอุปโภคบริโภค, Rubrik บริษัทรักษาความปลอดภัยทางไซเบอร์, Hitachi Energy, แพลตฟอร์มฟินเทค Hatch Bank, แบรนด์หรู ผู้ค้าปลีก Saks Fifth Avenue และเมืองโตรอนโต ประเทศแคนาดา

การมีส่วนร่วมของ Clop ในแคมเปญขโมยข้อมูลเมื่อปีที่แล้วเป็นส่วนหนึ่งของรูปแบบการกำหนดเป้าหมายแพลตฟอร์ม MFT ที่กว้างมากขึ้นในช่วงไม่กี่ปีที่ผ่านมา

ตัวอย่างอื่น ๆ ได้แก่ การโจมตีเซิร์ฟเวอร์ Accellion FTA ในเดือนธันวาคม 2020, เซิร์ฟเวอร์ SolarWinds Serv-U ในปี 2021 และการใช้ประโยชน์อย่างกว้างขวางของเซิร์ฟเวอร์ MOVEit Transfer ตั้งแต่วันที่ 27 พฤษภาคม 2023

ที่มา: bleepingcomputer

You must be logged in to post a comment.