Microsoft ได้เผยแพร่ข้อมูลโดยละเอียดของกลุ่มผู้โจมตีที่ใช้ภาษาอังกฤษเป็นภาษาหลัก และมีความสามารถทางด้าน social engineering ขั้นสูง ถูกติดตามในชื่อ Octo Tempest ซึ่งเป็นกลุ่มแฮ็กเกอร์ที่โจมตีบริษัทต่าง ๆ ด้วยการเรียกค่าไถ่ และการโจมตีด้วย ransomware

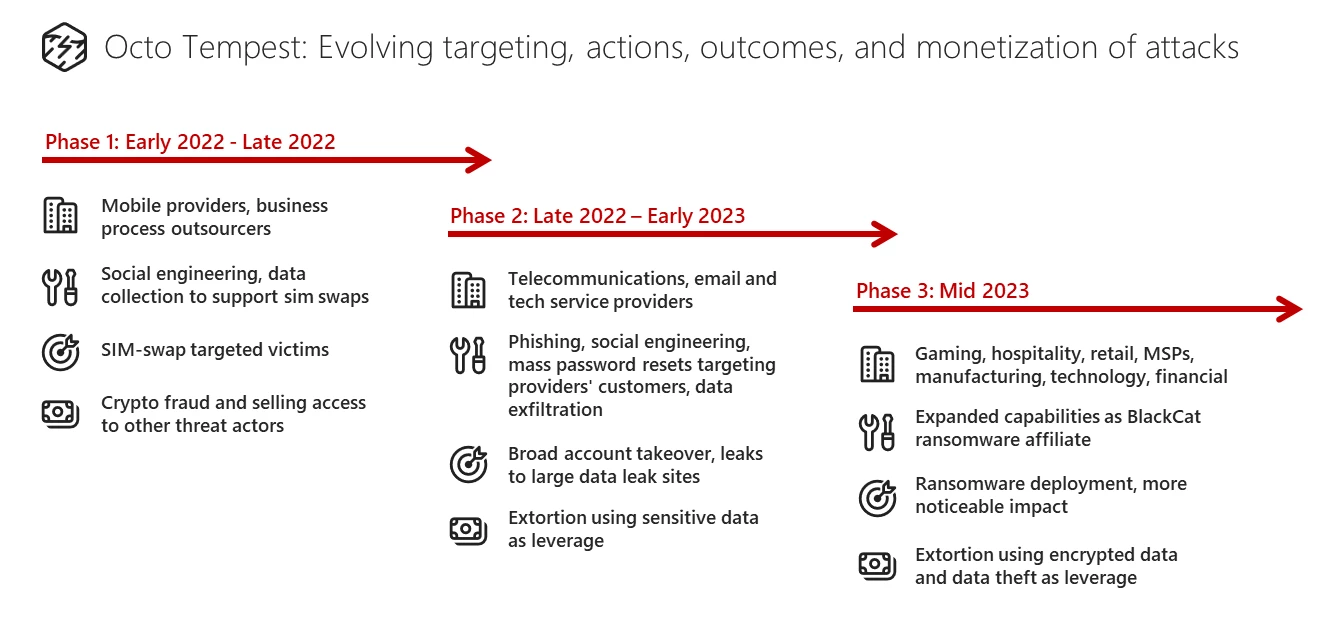

การโจมตีของ Octo Tempest ได้พัฒนามาอย่างต่อเนื่องนับตั้งแต่ต้นปี 2022 โดยขยายเป้าหมายไปยังองค์กรที่ให้บริการโทรคมนาคมผ่านสายสัญญาณเคเบิล อีเมล และบริการด้านเทคโนโลยี และร่วมมือกับกลุ่ม ransomware ALPHV/BlackCat

เริ่มต้นจากการขโมยบัญชีไปจนถึงการโจมตีด้วย ransomware

กลุ่มผู้โจมตีรายนี้ถูกพบครั้งแรกจากการโจมตีแบบ SIM swaps และขโมยบัญชีของบุคคลที่มีชื่อเสียงที่มีสินทรัพย์ cryptocurrency

ในช่วงปลายปี 2022 Octo Tempest ได้เริ่มใช้การโจมตีแบบฟิชชิ่ง, social engineering, รีเซ็ตรหัสผ่านจำนวนมากของลูกค้าของผู้ให้บริการที่ถูกโจมตี และการขโมยข้อมูล

ในช่วงต้นปีนี้ กลุ่มแฮ็กเกอร์ได้โจมตีบริษัทในอุตสาหกรรมเกม, การโรงแรม, ร้านค้า, การผลิต, เทคโนโลยี และการเงิน รวมถึงผู้ให้บริการในลักษณะ managed service providers (MSPs)

หลังจากเข้าร่วมเป็นพันธมิตรกับกลุ่ม ALPHV/BlackCat กลุ่ม Octa Tempest ได้เริ่มใช้งาน ransomware เพื่อขโมยข้อมูล และเข้ารหัสข้อมูลของเหยื่อ

กลุ่ม Octo Tempest ได้ใช้ประสบการณ์ที่สั่งสมมาในการสร้างการโจมตีที่ทันสมัย และรุนแรงมากขึ้น และยังเริ่มสร้างรายได้จากการโจมตีโดยการรีดไถ่เหยื่อหลังจากขโมยข้อมูล

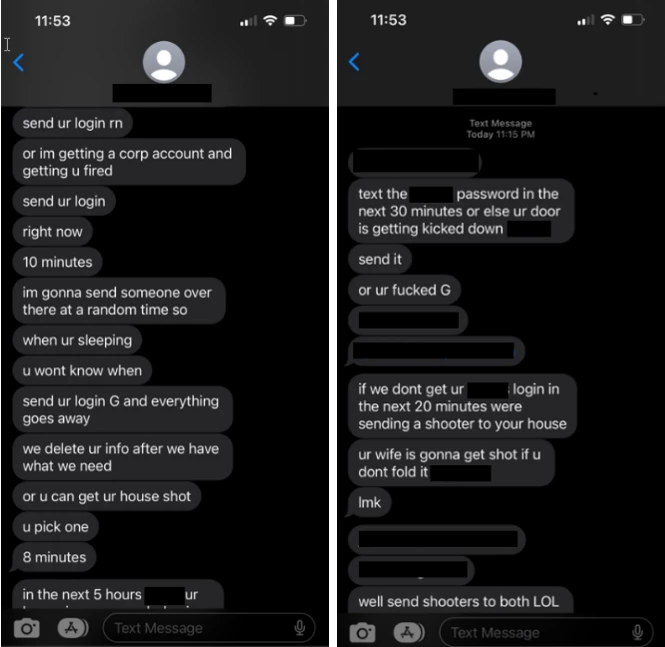

Microsoft ระบุว่า Octo Tempest ยังใช้วิธีการ physical threats โดยตรงในบางกรณี เพื่อให้ได้ข้อมูลการเข้าสู่ระบบที่จะทำให้การโจมตีของพวกเขามีโอกาสสำเร็จมากขึ้น

อีกเหตุการณ์ที่พบคือ Octo Tempest ได้กลายเป็นพันธมิตรกับกลุ่ม Ransomware ALPHV/BlackCat ตามที่ Microsoft รายงานในเดือนมิถุนายนว่า พวกเขาได้เริ่มต้นใช้ ransomware payloads ทั้ง Windows และ Linux โดยมุ่งเน้นไปที่เซิร์ฟเวอร์ VMware ESXi

เหตุการณ์นี้น่าสนใจตรงที่ในอดีต กลุ่ม ransomware ในยุโรปตะวันออกมักจะปฏิเสธที่จะทำธุรกิจร่วมกับกลุ่มแฮ็กเกอร์ที่ใช้ภาษาอังกฤษเป็นภาษาหลัก

โดยการโจมตีล่าสุดของกลุ่มนี้มุ่งเป้าไปที่องค์กรในหลากหลายภาคอุตสาหกรรม รวมถึงธุรกิจเกมส์, ทรัพยากรธรรมชาติ, โรงแรม, สินค้าอุปโภคบริโภค, ร้านค้าปลีก ,ผู้ให้บริการในลักษณะ managed service providers (MSPs), การผลิต, กฎหมาย, เทคโนโลยี และบริการทางด้านการเงิน

Octo Tempest TTPs

Microsoft ประเมินว่า Octo Tempest เป็นกลุ่มที่มีการจัดระเบียบอย่างดี ซึ่งประกอบด้วยสมาชิกที่มีความรู้ด้านเทคนิคอย่างกว้างขวาง และผู้ปฏิบัติงานแบบ hands-on-keyboard หลายคน

โดยผู้โจมตีมักได้รับสิทธิ์ในการเข้าถึงระบบของเหยื่อเบื้องต้นผ่านทางการโจมตีแบบ social engineering ขั้นสูง ที่มุ่งเป้าไปที่บัญชีของผู้ดูแลระบบด้านเทคนิค (เช่น พนักงานฝ่ายสนับสนุน และบริการช่วยเหลือ) ซึ่งมีสิทธิ์มากพอที่จะดำเนินการโจมตีในลักษณะอื่น ๆ ต่อไป

พวกเขาทำการศึกษาข้อมูลเกี่ยวกับบริษัทของเหยื่อ เพื่อระบุเป้าหมายที่พวกเขาสามารถปลอมแปลงได้ ซึ่งรวมถึงการเลียนแบบการพูดของบุคคลในการสนทนาทางโทรศัพท์

ด้วยการทำเช่นนี้พวกเขาจึงสามารถหลอกผู้ดูแลระบบด้านเทคนิค ให้รีเซ็ตรหัสผ่าน และรีเซ็ตวิธีการตรวจสอบสิทธิ์แบบหลายขั้นตอน (MFA) ได้

วิธีการโจมตีอื่น ๆ สำหรับขั้นตอน Initial access ได้แก่ :

- การหลอกเป้าหมายให้ติดตั้งซอฟต์แวร์สำหรับการติดตาม และการจัดการระยะไกล

- การขโมยข้อมูลเข้าสู่ระบบผ่านเว็บไซต์ฟิชชิง

- การซื้อข้อมูลเข้าสู่ระบบ หรือ session tokens จากอาชญากรไซเบอร์รายอื่น

- การโจมตีแบบ SMS phishing ด้วยลิงก์ไปยังเว็บไซต์ปลอมที่ดักจับข้อมูลรหัสผ่าน

- การโจมตีแบบ SIM-swapping หรือ call forwarding

- การคุกคามโดยตรง หรือใช้ความรุนแรง

เมื่อได้สิทธิ์เข้าถึงที่เพียงพอแล้ว กลุ่ม Octo Tempest จะเริ่มขั้นตอนการสำรวจการโจมตีโดยการระบุโฮสต์ และบริการ และรวบรวมข้อมูลที่จะช่วยให้สามารถใช้ประโยชน์จากช่องทางที่ถูกต้องเพื่อดำเนินการโจมตีต่อไป

จากนั้น Octo Tempest จะดำเนินการสำรวจโครงสร้างของระบบ ระบุสิทธิ์การเข้าถึง และ resources ของ cloud environments, code repositories, ระบบจัดการเซิร์ฟเวอร์ และระบบสำรองข้อมูล เพื่อยกระดับสิทธิ์ ผู้โจมตีจะกลับไปใช้วิธีการ social engineering, SIM-swapping หรือ call forwarding และเริ่มต้นการรีเซ็ตรหัสผ่านด้วยตนเองของบัญชีเป้าหมาย

ในขั้นตอนนี้ แฮ็กเกอร์จะสร้างความเชื่อใจกับเหยื่อ โดยใช้บัญชีที่ถูกขโมย และแสดงให้เห็นว่ามีความเข้าใจในขั้นตอนการทำงานของบริษัท ซึ่งหากแฮ็กเกอร์เข้าถึงบัญชีที่มีสิทธิ์สูงได้ ก็จะทำการอนุมัติคำขอรับสิทธิ์การเข้าถึงที่เพิ่มขึ้นได้ด้วยตนเอง

เมื่อไรก็ตามที่ Octo Tempest สามารถเข้าถึงระบบได้ พวกเขาจะค้นหาข้อมูล credentials เพิ่มเติม เพื่อขยายขอบเขตของการโจมตี ด้วยการใช้เครื่องมืออย่าง Jercretz และ TruffleHog เพื่อทำงานอัตโนมัติในการค้นหา plaintext keys, ข้อมูลที่เป็นความลับ และรหัสผ่านที่อยู่ใน code repositories

เพื่อปกปิดร่องรอย แฮ็กเกอร์ยังโจมตีบัญชีของเจ้าหน้าที่ด้านความปลอดภัยด้วย เพื่อให้พวกเขาสามารถปิดใช้งานผลิตภัณฑ์ และคุณสมบัติด้านความปลอดภัยได้

โดยข้อมูลจาก Microsoft ระบุว่า Octo Tempest จะพยายามซ่อนตัวตนของตนเองบนเครือข่ายโดยการปิดการใช้งานการแจ้งเตือนการเปลี่ยนแปลง และแก้ไข mailbox rules เพื่อลบอีเมลที่อาจทำให้เหยื่อสงสัยเรื่องการละเมิดความปลอดภัย

นักวิจัยให้รายละเอียดเพิ่มเติมเกี่ยวกับเครื่องมือและเทคนิคที่ Octo Tempest ใช้ในการโจมตี ได้แก่:

- เครื่องมือโอเพ่นซอร์ส : ** ScreenConnect, FleetDeck, AnyDesk, RustDesk, Splashtop, Pulseway, TightVNC, LummaC2, Level.io, Mesh, TacticalRMM, Tailscale, Ngrok, WsTunnel, Rsocx, และ Socat

- การปรับใช้ Azure virtual machines เพื่อเปิดใช้งานการเข้าถึงระยะไกลผ่านการติดตั้ง RMM หรือการปรับเปลี่ยนทรัพยากรที่มีอยู่ผ่าน Azure serial console

- การเพิ่มวิธีการตรวจสอบสิทธิ์หลายปัจจัย (MFA) ให้กับผู้ใช้ที่มีอยู่

- ใช้เครื่องมือในการสร้าง tunneling อย่าง Twingate ซึ่งใช้ประโยชน์จาก Azure Container Instances เป็น private connector (โดยไม่มีการเปิดเผยเครือข่ายสาธารณะ)

แฮ็กเกอร์ยังย้ายข้อมูลที่ขโมยมาไปยังเซิร์ฟเวอร์ของตนเองโดยใช้เทคนิคพิเศษ ซึ่งเกี่ยวข้องกับ Azure Data Factory และ automated pipelines เพื่อให้ดูกลมกลืนกับการดำเนินการสำหรับข้อมูลขนาดใหญ่ทั่วไป

เพื่อส่งออก SharePoint document libraries และถ่ายโอนไฟล์ได้เร็วขึ้น แฮ็กเกอร์มักจะลงทะเบียนโซลูชันการสำรองข้อมูลของ Microsoft 365 ที่ถูกต้อง เช่น Veeam, AFI Backup และ CommVault

การตรวจจับ หรือตามหาผู้โจมตีในระบบไม่ใช่เรื่องง่าย เนื่องจากการใช้เทคนิค social engineering, เทคนิค Living-off-the-land และการใช้เครื่องมือที่หลากหลาย

อย่างไรก็ตาม นักวิจัยได้ให้คำแนะนำทั่วไปที่อาจช่วยตรวจจับพฤติกรรมที่เป็นอันตราย ซึ่งเริ่มต้นด้วยการตรวจสอบ และทบทวนกระบวนการที่เกี่ยวข้องกับอัตลักษณ์, Azure environments, และ endpoints

ทั้งหมดแสดงให้เห็นว่า กลุ่ม Octo Tempest เป็นกลุ่มที่มุ่งแสวงหาผลกำไรทางการเงิน โดยใช้วิธีการขโมยสกุลเงินดิจิทัล ขโมยข้อมูลเพื่อเรียกค่าไถ่ หรือเข้ารหัสระบบ และเรียกค่าไถ่

You must be logged in to post a comment.