แฮ็กเกอร์รัสเซียได้พัฒนาวิธีการที่จะทําลายระบบควบคุมอุตสาหกรรมโดยใช้เทคนิค living-off-the-land ซึ่งช่วยให้สามารถเข้าถึงขั้นตอนสุดท้ายของการโจมตีได้รวดเร็วยิ่งขึ้น และใช้ทรัพยากรน้อยลง

นักวิจัยด้านความปลอดภัยเน้นย้ำว่าการเปลี่ยนแปลงนี้เปิดประตูสู่การโจมตีที่ยากต่อการตรวจจับ และไม่จำเป็นต้องใช้มัลแวร์ที่ซับซ้อนสำหรับระบบควบคุมอุตสาหกรรม (ICS)

Native binary เพื่อส่งคำสั่ง

เมื่อปีที่แล้วกลุ่มผู้โจมตี Sandworm ได้โจมตีระบบโครงสร้างพื้นฐานสำคัญของยูเครน โดยใช้ระยะเวลาในการโจมตีไม่ถึง 4 เดือนทำให้ไฟดับเพิ่มขึ้นเป็นสองเท่าจากการใช้ขีปนาวุธโจมตีสถานที่สำคัญทั่วประเทศ

Sandworm เป็นกลุ่มแฮ็กเกอร์ที่มีบทบาทมาตั้งแต่ปี 2009 และเชื่อมโยงกับ General Staff Main Intelligence Directorate (GRU) ของรัสเซีย โดยมุ่งเป้าไปที่ระบบควบคุมอุตสาหกรรม (ICS) และมีส่วนร่วมในการจารกรรม และการโจมตีทางไซเบอร์แบบทำลายล้างในช่วงปลายปี 2022 โดยทีม Incident Respond จาก Mandiant ซึ่งเป็นบริษัทลูกของ Google ในปัจจุบัน เป็นผู้ตอบสนองต่อเหตุการณ์การโจมตีทางไซเบอร์ที่สร้างความเสียหายในยูเครน ซึ่งพวกเขาระบุว่าเป็นกลุ่ม Sandworm และได้ทำการวิเคราะห์กลยุทธ์ เทคนิค และขั้นตอนต่าง ๆ

แม้ว่า Attack Vector จะยังไม่ชัดเจน แต่นักวิจัยระบุว่า Sandworm ถูกพบครั้งแรกในเดือนมิถุนายน 2022 โดยการติดตั้งเว็บเชลล์ Neo-REGEORG บนเซิร์ฟเวอร์ที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต

หลังจากผ่านไปหนึ่งเดือน แฮ็กเกอร์ได้เรียกใช้งาน GOGETTER tunneler ที่ใช้ภาษา Golang เพื่อทำการเชื่อมต่อผ่านพร็อกซีที่เข้ารหัสสำหรับเซิร์ฟเวอร์ command and control (C2) โดยใช้ไลบรารีโอเพ่นซอร์สของ Yamux

การโจมตีดังกล่าวทำให้เกิดเหตุการณ์ก่อกวน 2 เหตุการณ์

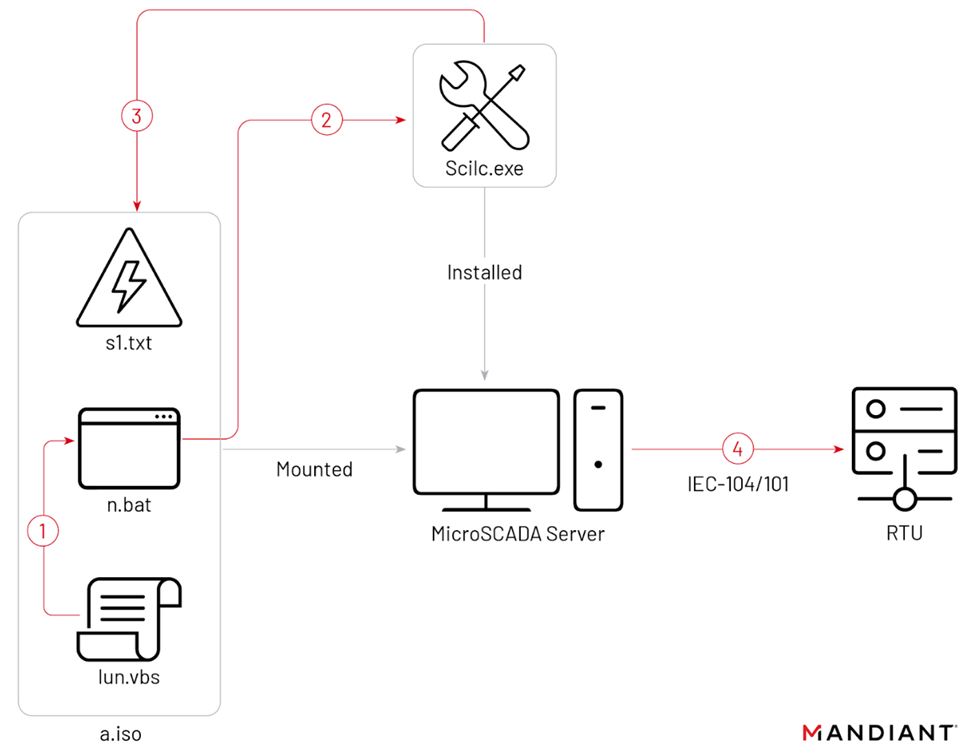

- เหตุการณ์ที่ 1: ไฟฟ้าดับเมื่อวันที่ 10 ตุลาคม 2022 เมื่อ Sandworm ใช้ ISO CD-ROM image file เพื่อเรียกใช้ MicroSCADA utility scilc.exe ดั้งเดิม ซึ่งมีแนวโน้มที่จะเรียกใช้คำสั่งที่เป็นอันตรายซึ่งจะปิดการทำงานสถานีไฟฟ้าย่อย การโหลด ISO image เป็นไปได้เนื่องจากเครื่อง virtual machine ที่ใช้ MicroSCADA เปิดใช้งานฟังก์ชัน Autorun ซึ่งช่วยให้ CD-ROM ทั้งแบบ physical หรือ virtual (เช่น ไฟล์ ISO) ทำงานได้โดยอัตโนมัติ

scilc.exe เป็นส่วนหนึ่งของซอฟต์แวร์ MicroSCADA ซึ่ง Sandworm ใช้เพื่อรันคำสั่ง SCIL (ภาษาการเขียนโปรแกรมแบบ high-level สำหรับ MicroSCADA) ซึ่งเซิร์ฟเวอร์จะ relay ไปยัง remote terminal units (RTU - field equipment) ในสถานีย่อย

ภายในไฟล์ ISO มีไฟล์อย่างน้อยสามไฟล์ต่อไปนี้ :

- “lun.vbs” ซึ่งจะรันตัว n.bat

- “n.bat” ซึ่งอาจจะเรียกใช้โปรแกรม scilc.exe

- “n.bat” ซึ่งอาจจะเรียกใช้โปรแกรม scilc.exe

- เหตุการณ์ที่ 2: เกิดขึ้นในวันที่ 12 ตุลาคม 2022 เมื่อ Sandworm ติดตั้งมัลแวร์ CADDYWIPER Data Disruption เวอร์ชันใหม่ ซึ่งน่าจะเป็นความพยายามในการรบกวนระบบเพิ่มเติม และลบร่องรอยของการโจมตี

ในรายงานที่เผยแพร่ในวันนี้ (9 พ.ย. 2023) Mandiant เน้นย้ำว่าเทคนิคที่ใช้ในการโจมตี แสดงให้เห็นถึงการเติบโตที่เพิ่มขึ้นของเครื่องมือสำหรับโจมตีระบบ OT ของรัสเซีย ซึ่งมาจากความสามารถที่เพิ่มขึ้นสำหรับภัยคุกคามใหม่บนระบบ OT, การพัฒนาความสามารถ และการใช้ประโยชน์จากโครงสร้างพื้นฐานของระบบ OT ประเภทต่าง ๆ เมื่อรวมกับการเปลี่ยนไปใช้เทคนิค living-off-the-land นักวิจัยเชื่อว่า Sandworm มีแนวโน้มที่จะสามารถโจมตีระบบ OT จากผู้ให้บริการหลายรายได้

ที่มา : bleepingcomputer

You must be logged in to post a comment.