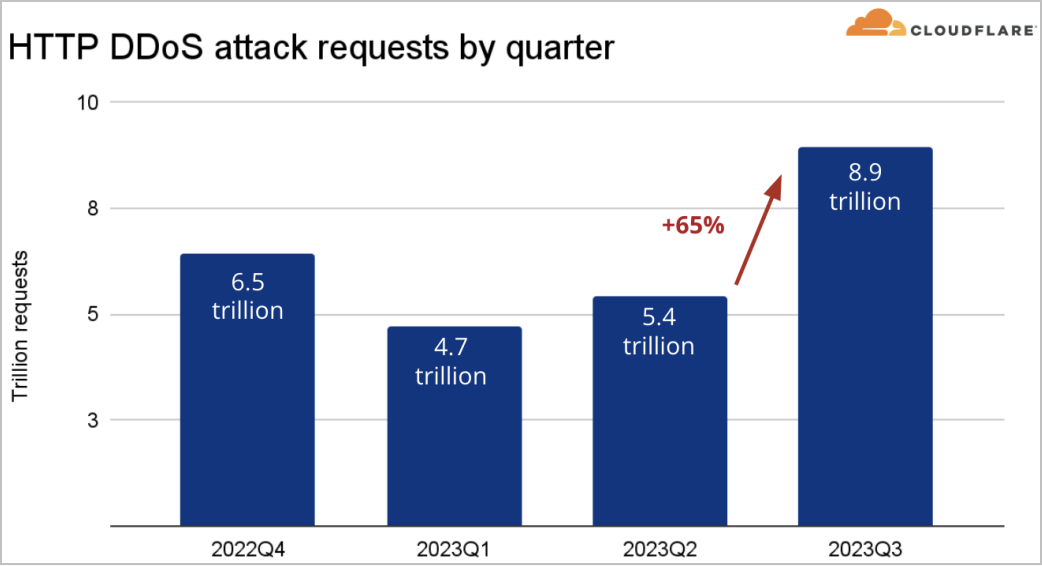

Cloudflare รายงานการพบจำนวนการโจมตี HTTP DDoS (distributed denial of service) ในปริมาณมาก ซึ่งถูกบันทึกไว้ในไตรมาสที่สามของปี 2023 โดยมีจำนวนมากกว่าทุกปีก่อนหน้า แสดงให้เห็นว่าภาพรวมภัยคุกคามทางไซเบอร์ได้เข้าสู่ระดับใหม่แล้ว

DDoS attacks เป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่เกี่ยวข้องกับการควบคุมการรับส่งข้อมูลปริมาณมาก หรือส่ง bogus requests จำนวนมากไปยังเซิร์ฟเวอร์เป้าหมายที่เป็นเว็บแอปพลิเคชัน เว็บไซต์ และบริการออนไลน์ เพื่อทำให้ผู้ใช้งานไม่สามารถเข้าใช้งานได้

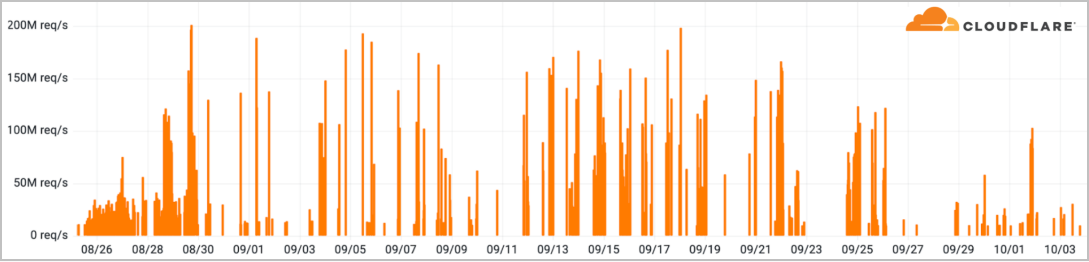

รายงานของ Cloudflare ระบุว่า ในช่วงไตรมาสที่ 3 ปี 2023 บริษัทได้ป้องกันการโจมตี HTTP DDoS แบบ hyper volumetric นับพันรายการ

โดยพบว่าการโจมตีมากกว่า 89 ครั้ง มีปริมาณเกิน 100 ล้าน requests per second (rps) และการโจมตีที่ใหญ่ที่สุดพุ่งสูงสุดที่ 201 ล้าน rps ซึ่งมากกว่าสถิติก่อนหน้าถึงสามเท่าซึ่งเกิดขึ้นในเดือนกุมภาพันธ์ 2023

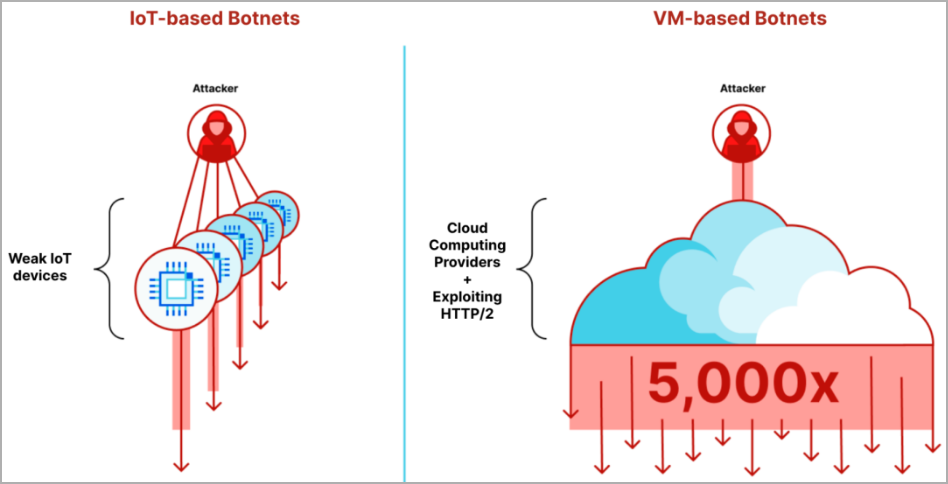

การโจมตี HTTP DDoS ดังกล่าว เกิดขึ้นได้โดยใช้เทคนิคใหม่ชื่อ 'HTTP/2 Rapid Reset' ซึ่งพบว่า Hacker ได้ใช้ช่องโหว่ zero-day นี้โจมตีตั้งแต่เดือนสิงหาคม 2023 โดย Cloudflare ระบุว่าการโจมตีแบบ HTTP/2 Rapid Reset ได้ใช้ Botnet บน VM เพียงแค่ 5-20,000 nodes แทนที่จะเป็น IoT หลายล้านรายการที่ถูกใช้แบบก่อนหน้านี้ โดยการโจมตีด้วย Botnet บน VM สามารถสร้างผลลัพธ์ของการโจมตีได้อย่างมีนัยสำคัญมากขึ้น

โดยรวมพบว่า ปริมาณการโจมตี HTTP DDoS เพิ่มขึ้น 65% ในไตรมาสที่แล้ว และเพิ่มขึ้น 14% จากการโจมตีแบบ DDoS ใน L3/L4

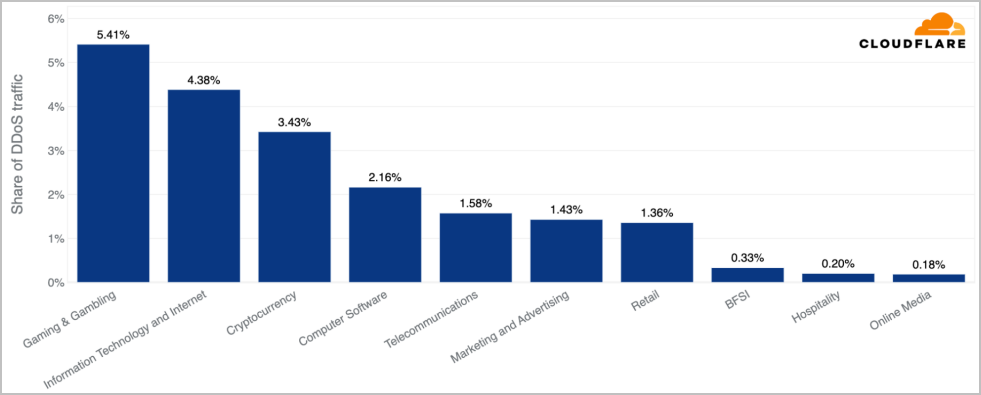

สำหรับเป้าหมายในโจมตี HTTP DDoS ของไตรมาสนี้ เป็นหน่วยงานด้านเกม และการพนัน ตามมาด้วยบริการด้านไอที และอินเทอร์เน็ต สกุลเงินดิจิทัล ซอฟต์แวร์ และโทรคมนาคม

ในทางกลับกัน DDoS attacks ในระบบ Application-layer มุ่งเป้าหมายการโจมตีไปที่บริษัทเหมืองแร่, องค์กรไม่แสวงหาผลกำไร, บริษัทยา และรัฐบาลกลางสหรัฐอเมริกา

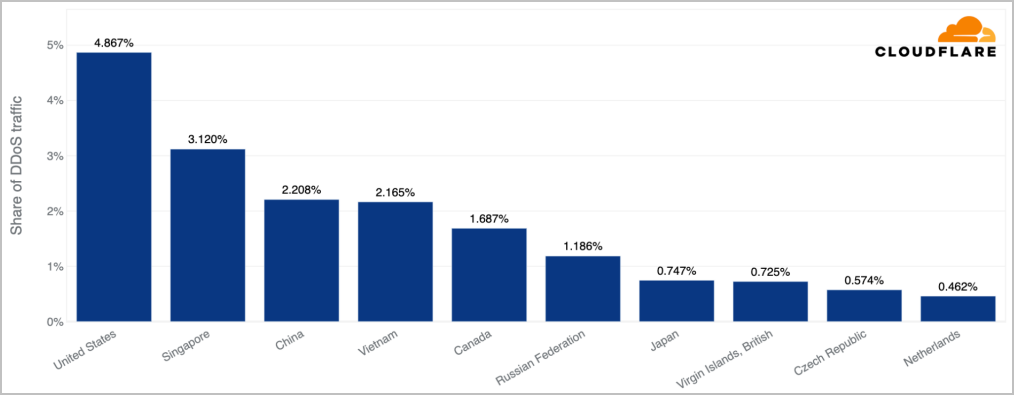

รวมถึงพบว่าเกือบ 5% ของ HTTP DDoS ทั้งหมดมุ่งเป้าหมายการโจมตีไปที่หน่วยงานในสหรัฐอเมริกา มากกว่า 3.1% ไปที่บริษัทในสิงคโปร์ และจีนมาเป็นอันดับสามด้วยราว ๆ 2.2%

เทรนด์ใหม่ใน DDoS attacks

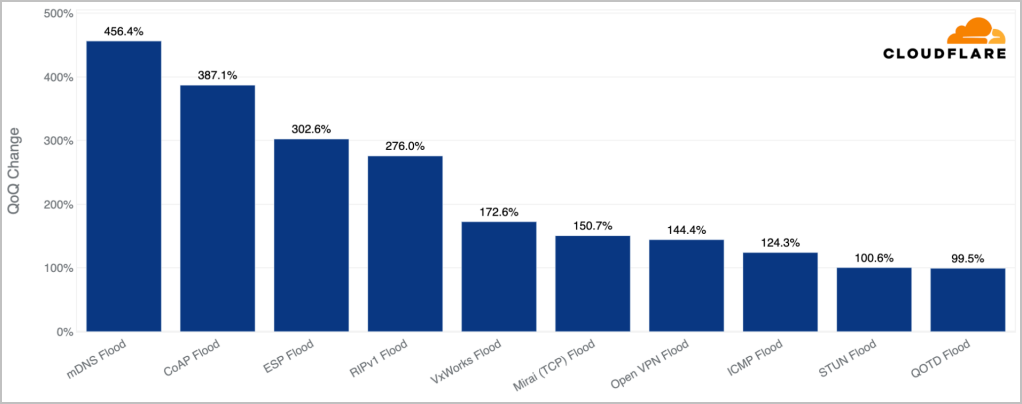

นอกจากนี้ Cloudflare ยังได้สังเกตเห็นแนวโน้มของ attack vector ที่ไม่ค่อยมีคนรู้จัก ซึ่งอาจบ่งชี้ถึงกลยุทธ์การโจมตีใหม่ ๆ โดยแนวโน้มที่โดดเด่นรายการแรก คือการพบการเพิ่มขึ้นรายไตรมาสที่สูงถึง 456% ของการโจมตีแบบ mDNS (multicast DNS) attacks โดย MDNS เป็นโปรโตคอลที่ใช้ UDP สำหรับการค้นหาบริการ/อุปกรณ์ใน local network ที่ Hacker สามารถโจมตีแบบ amplification โดยหลอกเซิร์ฟเวอร์ mDNS ที่มีช่องโหว่ให้ตอบสนองต่อคำค้นหาที่เป็นอันตรายด้วยที่อยู่ IP ของเป้าหมาย

แนวโน้มที่โดดเด่นรายการที่สอง คือ CoAP (Constrained Application Protocol) ซึ่งบันทึกการเพิ่มขึ้นที่ 387% โดย CoAP เป็นโปรโตคอลที่ออกแบบมาเพื่อการสื่อสารแบบ lightweight ระหว่างอุปกรณ์อิเล็กทรอนิกส์ทั่วไป ซึ่ง Hacker จะโจมตีอุปกรณ์ที่มีช่องโหว่ เพื่อใช้ความสามารถแบบ multicast protocol ในการโจมตี และสร้างการรับส่งข้อมูลที่ไม่ต้องการ

แนวโน้มที่โดดเด่นรายการที่สาม คือ การโจมตี DDoS ของ ESP (Encapsulating Security Payload) เพิ่มขึ้น 303% ในไตรมาสนี้ โดย ESP เป็นส่วนหนึ่งของ IPsec คือโปรโตคอลการสื่อสารเครือข่ายที่ปลอดภัยซึ่งสามารถนำไปใช้ในทางที่ผิด ในอุปกรณ์ที่กำหนดค่าไม่ถูกต้อง หรือมีช่องโหว่เพื่อ amplify การโจมตีแบบ DDoS

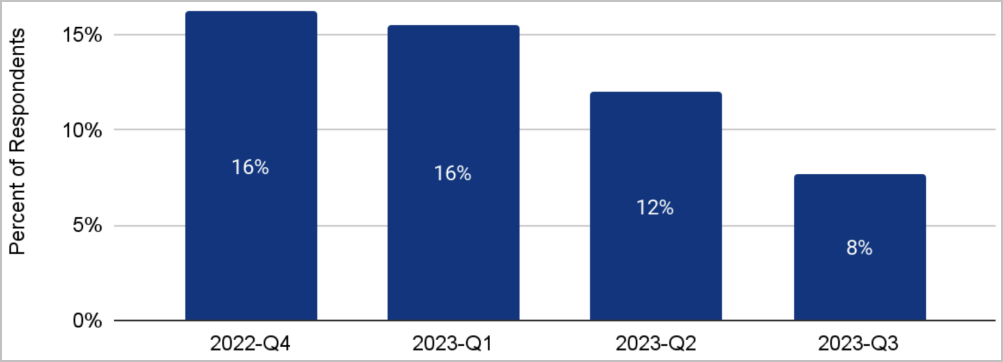

รวมถึง Cloudflare ได้รายงานว่า การโจมตีในลักษณะ Ransom DDoS มีแนวโน้มลดลง โดยลดลงเป็นไตรมาสที่สองติดต่อกัน

ทั้งนี้การโจมตีแบบ DDoS ได้มีการพัฒนาอย่างต่อเนื่อง เนื่องจาก Hacker ได้ปรับตัว และสร้างเทคนิคในการโจมตีใหม่ ๆ เพื่อหลีกเลี่ยงการป้องกันรูปแบบใหม่ รวมไปถึง Hacker ยังใช้การโจมตีแบบ DDoS เพื่อกำหนดเป้าหมายไปยังหน่วยงานทางการเมือง หรือองค์กรของประเทศที่มีการเคลื่อนไหวทางการเมืองมากขึ้น

โดยการป้องกันที่ดีที่สุดคือ ควรมีการป้องกันอย่างรอบด้าน และครอบคลุม แต่ทั้งนี้เมื่อเกิดเทคนิคการโจมตีใหม่ ๆ บริษัท และบริษัทรักษาความปลอดภัยด้านไซเบอร์ก็จำเป็นต้องพัฒนากลยุทธ์ในการป้องกันการโจมตีใหม่ ๆ ด้วยเช่นเดียวกัน

ที่มา : bleepingcomputer

You must be logged in to post a comment.