อุปกรณ์ขยายสัญญาณ WiFi 6 ยอดนิยมอย่าง D-Link DAP-X1860 มีช่องโหว่ที่ทำให้เกิดการโจมตีแบบ DoS (denial of service) และการโจมตีแบบ command injection ได้

โดยอุปกรณ์ขยายสัญญาณ WiFi 6 รุ่น D-Link DAP-X1860 เป็นอุปกรณ์ที่ได้รับความนิยมอย่างมากจากผู้ใช้งาน เนื่องจากเป็นอุปกรณ์ที่มีราคาไม่แพง และใช้งานง่าย รวมถึงยังได้รับคะแนนรีวิวที่ดีเยี่ยมจากผู้ใช้งานบนเว็บไซต์ Amazon อีกด้วย

ทีมนักวิจัยจากประเทศเยอรมนี (RedTeam) ที่เป็นผู้ค้นพบช่องโหว่นี้ ซึ่งมีหมายเลข CVE-2023-45208 ระบุว่า แม้จะพยายามแจ้งเตือนไปยัง D-Link หลายครั้ง แต่ยังไม่ได้รับการตอบกลับ และไม่มีการเผยแพร่แพตซ์สำหรับแก้ไข

รายละเอียดช่องโหว่

ปัญหาอยู่ที่ฟังก์ชันการสแกนเครือข่ายของ D-Link DAP-X1860 โดยเฉพาะการที่ไม่สามารถวิเคราะห์ SSID ที่มีเครื่องหมาย (') ในชื่อได้ โดยทำให้มีการอ่านความหมายผิดว่าเป็นการสิ้นสุดคำสั่ง

ในทางเทคนิคแล้วปัญหานี้มาจากฟังก์ชัน parsing_xml_stasurvey ในไลบรารี libcgifunc.so ซึ่งมีคำสั่งระบบสำหรับการดำเนินการ

อย่างไรก็ตาม เนื่องจากอุปกรณ์ไม่มีระบบล้างข้อมูล SSID ผู้โจมตีจึงสามารถใช้ประโยชน์จากฟีเจอร์นี้เพื่อวัตถุประสงค์ที่เป็นอันตรายได้อย่างง่ายดาย

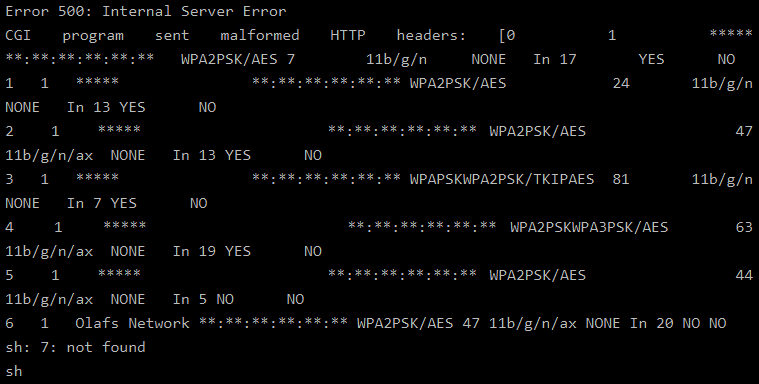

ผู้โจมตีที่อยู่ใกล้ ๆ กับอุปกรณ์ขยายสัญญาณ WiFi สามารถสร้างเครือข่าย WiFi และตั้งชื่อให้คล้ายกับเครือข่ายที่เป้าหมายคุ้นเคย แต่มีเครื่องหมายอัญประกาศในชื่อ เช่น 'เครือข่ายของ Olaf'

เมื่ออุปกรณ์พยายามเชื่อมต่อกับ SSID นั้น อุปกรณ์จะแสดงข้อผิดพลาด "Error 500: Internal Server Error" และไม่สามารถทำงานได้ตามปกติ

หากผู้โจมตีเพิ่มส่วนที่สองลงใน SSID ที่ประกอบด้วยคำสั่งเชลล์ที่แยกด้วย "&&" เช่น "Test' && uname -a &&" อุปกรณ์ขยายสัญญาณจะถูกหลอกให้เรียกใช้คำสั่ง "uname -a" เมื่อตั้งค่า หรือสแกนเครือข่าย

กระบวนการทั้งหมดบนอุปกรณ์ขยายสัญญาณ รวมถึงคำสั่งใด ๆ ที่ถูกแทรกเข้ามาโดยผู้โจมตี จะถูกเรียกใช้ด้วยสิทธิ์ระดับ root ซึ่งอาจทำให้ผู้โจมตีสามารถค้นหาอุปกรณ์อื่น ๆ ที่เชื่อมต่อกับอุปกรณ์ขยายสัญญาณ และขยายการแทรกซึมสู่เครือข่ายได้

เงื่อนไขที่ยากที่สุดสำหรับการโจมตี คือการบังคับให้อุปกรณ์เป้าหมายสแกนเครือข่าย แต่สามารถทำได้โดยการโจมตีแบบ deauthentication attack

มีเครื่องมือหลายตัวที่สามารถสร้าง และส่งแพ็คเก็ต deauth ไปยังอุปกรณ์ขยายสัญญาณ ซึ่งจะทำให้ถูกตัดการเชื่อมต่อจากเครือข่ายหลัก และบังคับให้เป้าหมายดำเนินการสแกนเครือข่าย

นักวิจัยจาก RedTeam พบช่องโหว่นี้ในเดือนพฤษภาคม 2023 และรายงานไปยัง D-Link ซึ่งแม้จะมีการติดตามผลหลายครั้ง แต่ก็ไม่ได้รับการตอบกลับใด ๆ

ผู้ใช้งานอุปกรณ์ขยายสัญญาณ DAP-X1860 ควรจำกัดการสแกนเครือข่ายด้วยตนเอง ระมัดระวังกับการตัดการเชื่อมต่อกะทันหัน และปิดอุปกรณ์เมื่อไม่ได้ใช้งาน

นอกจากนี้ ควรวางอุปกรณ์ IoT และอุปกรณ์ขยายสัญญาณไว้ในเครือข่ายแยกออกจากอุปกรณ์ที่มีข้อมูลส่วนบุคคล หรือข้อมูลที่มีความสำคัญ

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.