หลังจากที่ได้รู้จักกับ Web Shell ว่าคืออะไร กันแล้วนั้นใน What is Web Shell?

แล้วรู้หรือไม่ว่าเราสามารถป้องกัน Web Server ของเราจากการโจมตีของ Web Shell ให้ดีขึ้นได้ด้วยระบบ Endpoint Detection and Response (EDR)

เพราะเบื้องหลังการโจมตีเหล่านั้นคือ กระบวนการที่ผู้โจมตีได้ป้อนชุดคำสั่ง (Input System Command) ผ่าน Web Browser ซึ่งจะทำให้ Web Server Process (เช่น IIS, PHP, JAVA, Node.js) ได้นำชุดคำสั่งมาประมวลผล และแสดงผลลัพธ์ให้ผู้โจมตีเห็นผ่าน Web Browser

และด้วยเทคโนโลยีการตรวจจับภัยคุกคามในระดับ Endpoint ของ CrowdStrike นั้น ได้มีการใช้งาน Machine Learning และ Behavior Blocking ที่จะเฝ้าระวังทุก ๆ ชุดคำสั่ง และโปรเซสที่ใช้งานภายในเครื่อง Endpoint ซึ่งจะไม่มีการใช้ Signature ในการสแกนอีกต่อไป

ทำให้สามารถใช้งาน CrowdStrike สร้างรูปแบบการตรวจจับ (Custom IOA) ในลักษณะที่เป็น Web Server Process ที่มีการเรียกใช้งาน System Command (ตัวอย่างเช่น IIS Process เรียกใช้งาน System Command)

รายละเอียดการดำเนินการสามารถอ่านต่อเพิ่มเติมได้ที่ : https://www.i-secure.co.th/2023/09/what-is-webshell/

ถึงแม้การทำงานของ Web Shell จะแสดงผลในระดับของ Application ที่สามารถแสดงผลลัพธ์ของคำสั่งที่ผู้ไม่ประสงค์ดีต้องการ เช่น การป้อนคำสั่ง whoami, arp -a, net user เป็นต้น

กระบวนการเบื้องหลังเพื่อให้ได้มาซึ่งผลลัพธ์ดังกล่าว มาจากการประมวลผลของ “โปรเซส” (Process) นั่นเอง และด้วยเทคโนโลยีการตรวจจับภัยคุกคามในระดับ Endpoint ของ CrowdStrike นั้น ได้ใช้งาน Machine Learning และ Behavior Blocking ที่จะเฝ้าระวังทุก ๆ ชุดคำสั่ง และโปรเซสที่ใช้งานภายในเครื่อง Endpoint ซึ่งจะไม่มีการใช้ Signature ในการสแกนอีกต่อไป

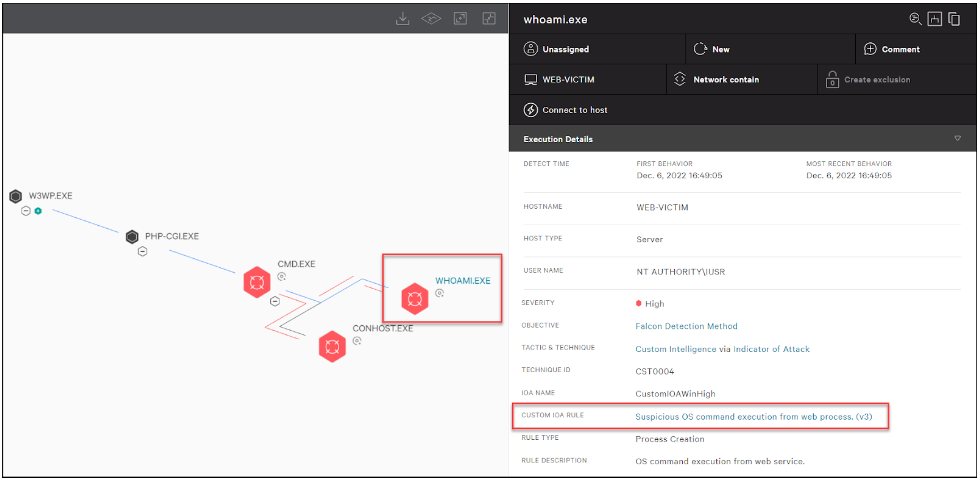

ทำให้เราสามารถเขียน Custom IOA Rules เพื่อมาดักจำโปรเซสที่น่าสงสัยได้ ตัวอย่างเช่น เกิด Web Process เรียกใช้งาน CMD Process และจากนั้นได้เรียกใช้งาน Suspicious Process ก็จะทำให้สามารถตรวจจับชุดคำสั่งที่อาจจะมาจากการโจมตีประเภท Web Shell ได้ดังรูป

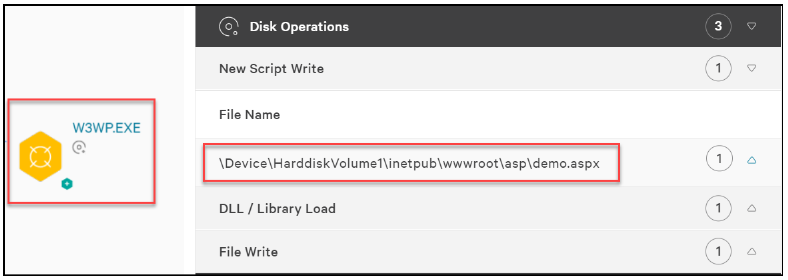

รูปภาพ: ผลลัพธ์จากการตรวจจับชุดคำสั่งที่ถูกเรียกใช้งานมาจาก Web Service (PHP-CGI และ W3WP.exe) ซึ่งมีโอกาสจะเป็นการโจมตีประเภท Web Shell

รูปภาพ: ผลลัพธ์จากการตรวจจับชุดคำสั่งที่ถูกเรียกใช้งานมาจาก Web Service (PHP-CGI และ W3WP.exe) ซึ่งมีโอกาสจะเป็นการโจมตีประเภท Web Shell

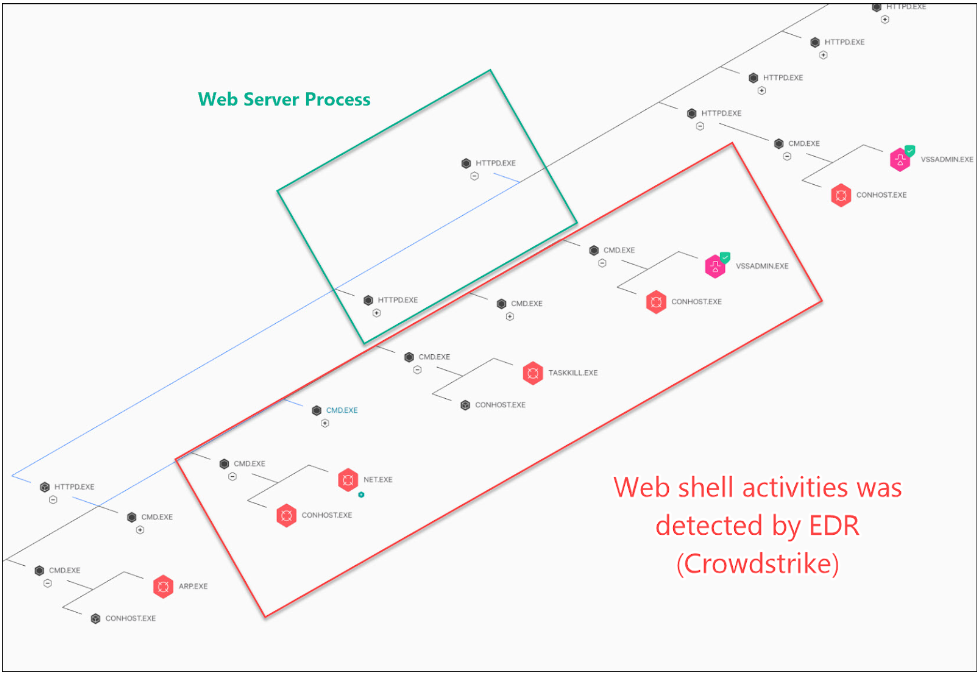

รูปภาพ: ตัวอย่างที่มาจากการตรวจจับ Web Service Apache, HTTPD process ผ่านการโจมตีประเภท Web Shell ด้วยความสามารถของ EDR CrowdStrike

รูปภาพ: ตัวอย่างที่มาจากการตรวจจับ Web Service Apache, HTTPD process ผ่านการโจมตีประเภท Web Shell ด้วยความสามารถของ EDR CrowdStrike

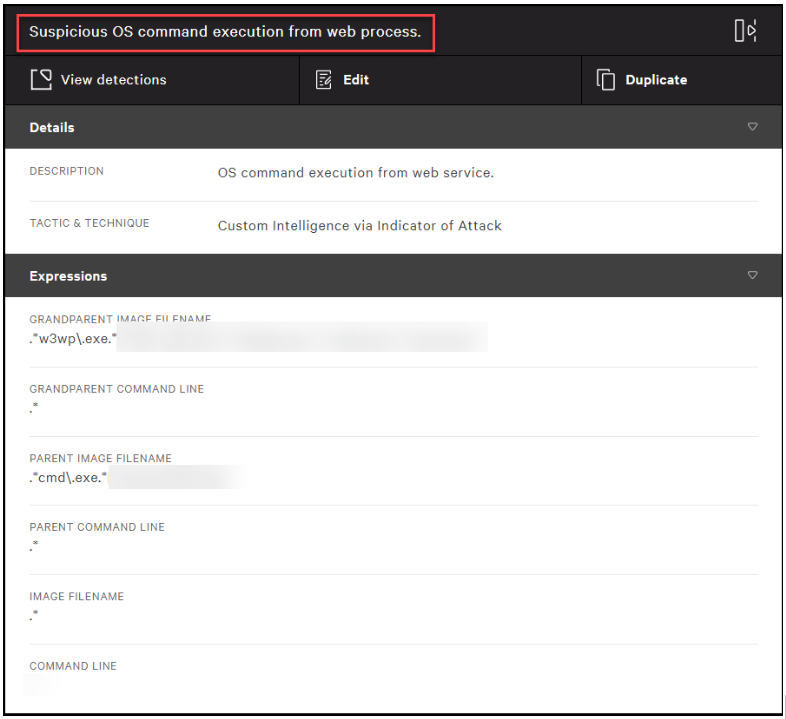

รูปภาพ: ตัวอย่างการเขียน Custom IOAs ให้ตรวจจับโปรเซส w3wp.exe

รูปภาพ: ตัวอย่างการเขียน Custom IOAs ให้ตรวจจับโปรเซส w3wp.exe

ซึ่งเป็น Web Process ของ IIS Server

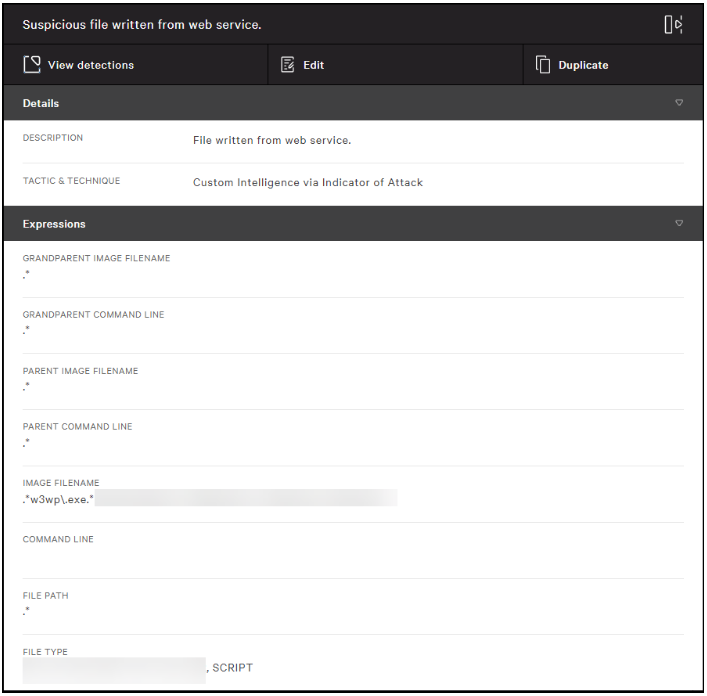

ด้วยสมมุติฐานของผู้ไม่ประสงค์ดีอาจจะเริ่มต้นการโจมตีจากการวางไฟล์ที่เป็น Web Shell ทำให้สามารถเขียน Custom IOA ในการตรวจจับการวางไฟล์ได้ ตัวอย่างเช่น เกิด Web Process มีกระบวนการเขียนไฟล์ Script ขึ้นมาใน Web Server

รูปภาพ: ตัวอย่างการเขียน Custom IOAs ให้ตรวจจับไฟล์ Script ที่ถูกเขียนด้วยโปรเซส w3wp.exeซึ่งเป็น Web Process ของ IIS Server

รูปภาพ: ตัวอย่างการเขียน Custom IOAs ให้ตรวจจับไฟล์ Script ที่ถูกเขียนด้วยโปรเซส w3wp.exeซึ่งเป็น Web Process ของ IIS Server

รูปภาพ: ตัวอย่างผลลัพธ์การตรวจจับไฟล์ประเภท Script (demo.aspx)

รูปภาพ: ตัวอย่างผลลัพธ์การตรวจจับไฟล์ประเภท Script (demo.aspx)

ที่ถูกเขียนมากจาก Web Process (W3WP.exe)

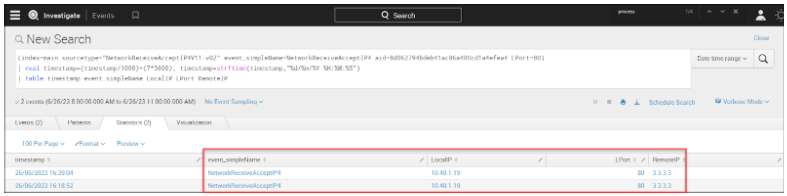

สุดท้ายจากที่ผู้โจมตีนั้นจะต้องเข้าถึง Web Server ของเราเพื่อโจมตี หรือใช้งาน Web Shell การใช้ความสามารถในการตรวจจับ และป้องกัน Endpoint ของ CrowdStrike ทำให้สามารถสืบค้นข้อมูล EDR ที่เกี่ยวข้องกับ “Network” ได้ โดยตัวอย่างแรกคือการตรวจสอบในช่วงเวลาที่เกิดเหตุขึ้นว่า ได้มีหมายเลขไอพีใดบ้าง ที่ได้เชื่อมต่อเข้ามาที่ Web Server ของเรา ดังรูป

รูปภาพ แสดงข้อมูลหมายเลขไอพี 3.3.3.3 ได้เชื่อมต่อเข้ามาที่ 10.40.1.19 (Web Server) ที่ Port 80

รูปภาพ แสดงข้อมูลหมายเลขไอพี 3.3.3.3 ได้เชื่อมต่อเข้ามาที่ 10.40.1.19 (Web Server) ที่ Port 80

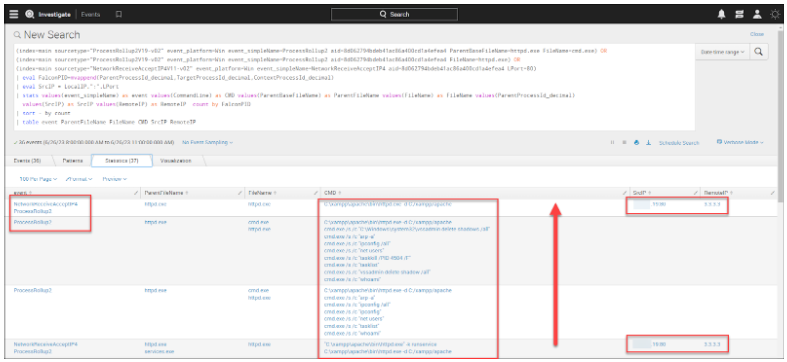

ตัวอย่างที่สองที่สามารถสืบค้นข้อมูล EDR เกี่ยวกับพฤติกรรมของ Web Shell แล้วนำโปรเซสไอดี (Process ID) มาสืบค้นหาความเชื่อมโยงของข้อมูล EDR (Network Activity and Process Activity) จะทำให้ได้ข้อมูลเป็นภาพรวม ที่เมื่อเกิดเหตุการณ์การโจมตี Web Shell ขึ้น จะมีหมายเลขไอพีใดที่เชื่อมต่อเข้ามาใช้งาน Web Process ดังรูป

รูปภาพ ภาพรวมของการสืบค้นข้อมูล EDR จากการโจมตีประเภท Web Shell

รูปภาพ ภาพรวมของการสืบค้นข้อมูล EDR จากการโจมตีประเภท Web Shell

โดยข้อมูลที่ได้มาจากการสืบค้น EDR สามารถนำไปตรวจสอบควบคู่กับข้อมูลอื่น ๆ เช่น ข้อมูล

Access Log , Firewall หรือ WAF เป็นต้น เพื่อให้ทีมงานที่ดูแลองค์กร สามารถวิเคราะห์ ป้องกัน และตอบสนองต่อเหตุการณ์การโจมตีดังกล่าวได้ดียิ่งขึ้นผ่านการใช้งานความสามารถของ EDR ของ CrowdStrike

🛡 I-SECURE 1st Managed Security Service Provider (MSSP) in Thailand

🛡 I-Secure มีทีมงานผู้เชี่ยวชาญที่จะคอยให้คำปรึกษาทางด้าน Cyber Security ให้กับองค์กรของท่าน

ติดต่อผู้เชี่ยวชาญของเราได้ที่

☎️ 02-615-7005

👩🏻💻 marketing@i-secure.co.th

🌎 https://www.i-secure.co.th/

#cybersecuritynews #cybersecurity #ISECURE #EDR

You must be logged in to post a comment.