ทีมตอบสนองเหตุภัยคุกคามทางคอมพิวเตอร์ของญี่ปุ่น (JPCERT) แชร์รูปแบบการโจมตี 'MalDoc in PDF' รูปแบบใหม่ที่ตรวจพบในเดือนกรกฎาคม 2023 ซึ่งสามารถหลีกเลี่ยงการตรวจจับได้โดยการฝังไฟล์ Word ที่เป็นอันตรายลงในไฟล์ PDF

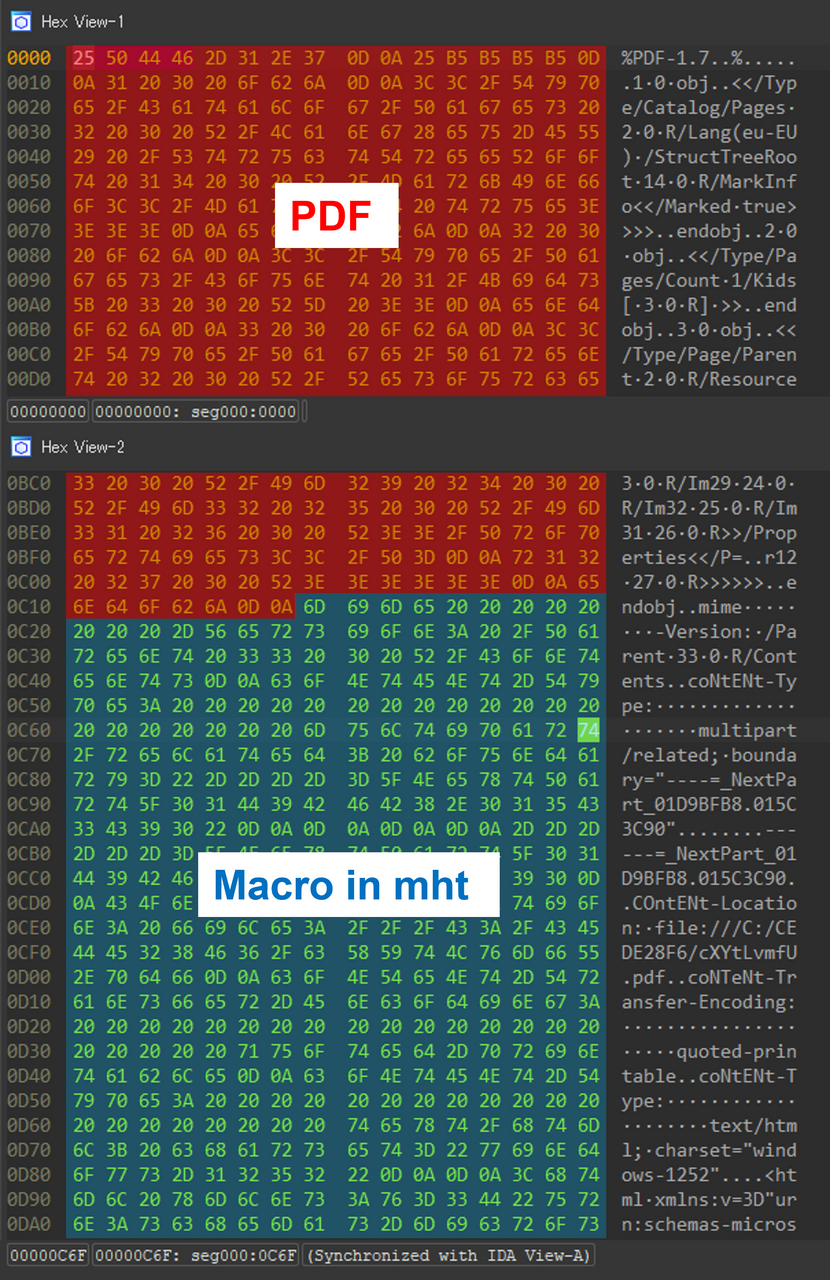

ไฟล์ตัวอย่างที่ถูกวิเคราะห์โดย JPCERT เป็นไฟล์ polyglot ที่เครื่องมือการสแกนส่วนใหญ่รู้จักในรูปแบบ PDF แต่แอปพลิเคชัน Office ก็สามารถเปิดเป็นเอกสาร Word ปกติ (.doc) ได้

Polyglots เป็นไฟล์ที่มีรูปแบบไฟล์ที่แตกต่างกันสองรูปแบบ ซึ่งสามารถตีความ และดำเนินการเป็นไฟล์ได้มากกว่าหนึ่งประเภท ขึ้นอยู่กับแอปพลิเคชันที่อ่าน/เปิดไฟล์เหล่านั้น

ตัวอย่างเช่น เอกสารที่เป็นอันตรายในแคมเปญนี้เป็นการผสมระหว่างไฟล์ PDF และ Word documents ซึ่งสามารถเปิดได้ในทั้งรูปแบบไฟล์ทั้งสอง

โดยทั่วไปแล้วผู้โจมตีใช้ polyglots เพื่อหลบเลี่ยงการตรวจจับ หรือทำให้เครื่องมือวิเคราะไม่สามารถทำงานได้อย่างเต็มประสิทธิภาพ เนื่องจากไฟล์เหล่านี้อาจดูเหมือนไม่มีความอันตรายในรูปแบบหนึ่ง ในขณะที่ซ่อน code ที่เป็นอันตรายในอีกรูปแบบหนึ่งได้

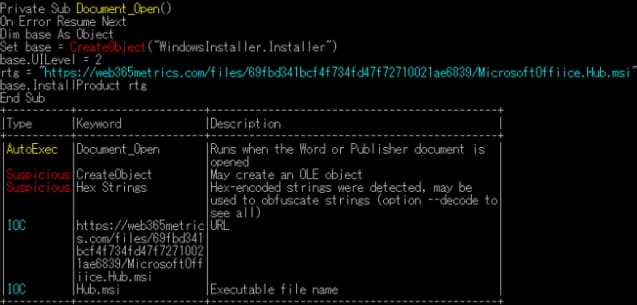

ในกรณีนี้ PDF document ประกอบด้วย Word document ที่มี VBS macro เพื่อดาวน์โหลด และติดตั้งไฟล์มัลแวร์ MSI หากไฟล์ถูกเปิดในรูปแบบ .doc ใน Microsoft Office อย่างไรก็ตาม Japan CERT ไม่ได้เปิดเผยรายละเอียดเกี่ยวกับประเภทของมัลแวร์ที่ถูกติดตั้ง

อย่างไรก็ตามเป็นที่น่าสังเกตว่า MalDoc ในรูปแบบ PDF ไม่สามารถ bypass การตั้งค่าความปลอดภัยที่ปิดการทำงานอัตโนมัติของ macros บน Microsoft Office ได้ ดังนั้นมาตรการนี้ของ Microsoft Office ยังถือว่าเพียงพอในการป้องกันการโจมตี ซึ่งหาก MalDoc จะทำงานได้ ผู้ใช้งานจำเป็นต้องปิดการตั้งค่าความปลอดภัยด้วยตนเองโดยการคลิกที่ปุ่มที่เกี่ยวข้อง หรือยกเลิกการบล็อกไฟล์

JPCERT ได้เผยแพร่วิดีโอต่อไปนี้บน YouTube เพื่อสาธิตว่า MalDoc ในรูปแบบไฟล์ PDF ทำงานบน Windows อย่างไร

ตัวอย่าง MalDoc ในรูปแบบ PDF : hxxps://www[.]youtube.com/watch?v=mIx_chLuVCI

JPCERT ระบุว่า ถึงแม้ว่าการฝังไฟล์ประเภทหนึ่งไว้ในไฟล์ประเภทอื่นจะไม่ใช่เรื่องที่ใหม่ เนื่องจากผู้โจมตีที่ใช้ไฟล์ polyglot เพื่อหลบเลี่ยงการตรวจจับได้เคยถูกรายงานไว้ก่อนหน้านี้ แต่ก็ถือว่ายังเป็นเทคนิคที่ค่อนข้างใหม่

ประโยชน์หลักของ MalDoc ใน PDF สำหรับผู้โจมตีคือความสามารถในการหลีกเลี่ยงการตรวจจับจากเครื่องมือวิเคราะห์ไฟล์ PDF แบบดั้งเดิม เช่น 'pdfid' หรือเครื่องมือวิเคราะห์อัตโนมัติอื่น ๆ ที่จะตรวจสอบเพียงภายนอกของไฟล์ที่เป็นไฟล์ PDF ที่ถูกต้อง

อย่างไรก็ตาม JPCERT ระบุว่าเครื่องมือวิเคราะห์อื่น ๆ เช่น 'OLEVBA' ยังสามารถตรวจจับเนื้อหาที่เป็นอันตรายที่ซ่อนอยู่ใน polyglot ได้ ดังนั้นการป้องกันด้วย multi-layered และชุดเครื่องมือการตรวจจับที่หลากหลายอาจจะยังสามารถป้องกันการโจมตีรูปแบบนี้ได้

JPCERT ยังได้แชร์ Rule ของ Yara เพื่อช่วยให้นักวิจัย และผู้ดูแลระบบสามารถระบุไฟล์ที่ใช้เทคนิค 'MalDoc in PDFs' ได้

ที่มา : bleepingcomputer

You must be logged in to post a comment.