นักวิจัยจาก Trend Micro เปิดเผยรายงานการค้นพบแคมเปญการโจมตีใหม่ของกลุ่ม BlackCat ransomware (ALPHV) โดยการหลอกล่อเป้าหมายให้ทำการเข้าไปดาวน์โหลดแอปพลิเคชันถ่ายโอนไฟล์ WinSCP สำหรับ Windows ผ่านเว็บไซต์ปลอมที่ถูกสร้างขึ้น และทำการโฆษณาบนหน้าการค้นหาของ Google และ Bing โดยแอปพลิเคชันดังกล่าวได้ถูกฝังมัลแวร์ Cobalt Strike เอาไว้

WinSCP (Windows Secure Copy) เป็น open-source SFTP, FTP, S3, SCP client ฟรียอดนิยม ที่มีความสามารถในการทำ file manager และ SSH file transfer โดยมียอดการดาวน์โหลดกว่า 400,000 ครั้งต่อสัปดาห์บน SourceForge ซึ่ง BlackCat ได้ใช้ WinSCP เป็นโปรแกรมเหยื่อล่อเข้าสู่ระบบ และแพร่กระจายไปยังคอมพิวเตอร์ของผู้ดูแลระบบ ผู้ดูแลเว็บ และผู้เชี่ยวชาญด้านไอทีอื่น ๆ

การโจมตีโดยใช้ WinSCP

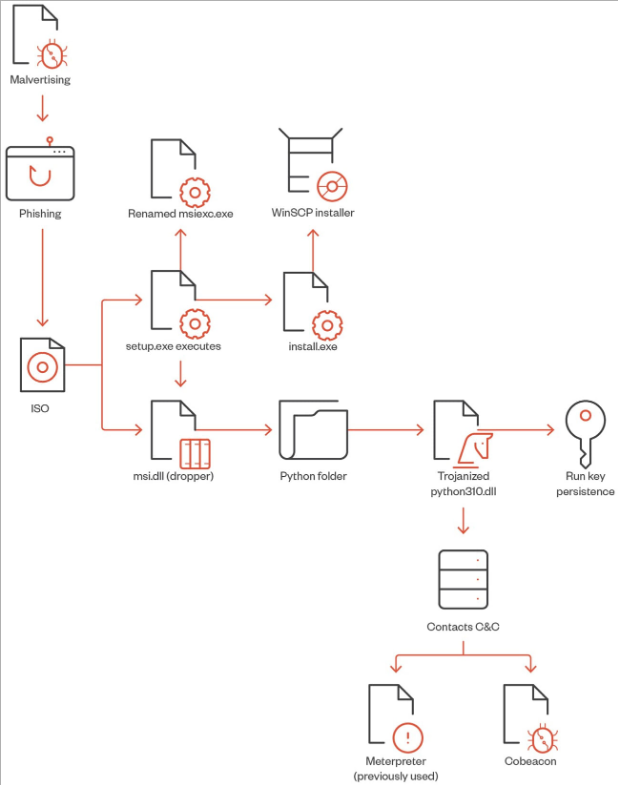

Trend Micro ได้อธิบายการโจมตีไว้ว่า เริ่มจากการที่ BlackCat จะทำการโฆษณาบนหน้าการค้นหาของ Google และ Bing เพื่อให้อันดับการค้นหาอยู่สูงกว่าเว็บไซต์จริง ทำให้เป้าหมายที่ค้นหา "WinSCP Download" บน Bing หรือ Google จะไปเข้าที่เว็บไซต์ปลอมแทน

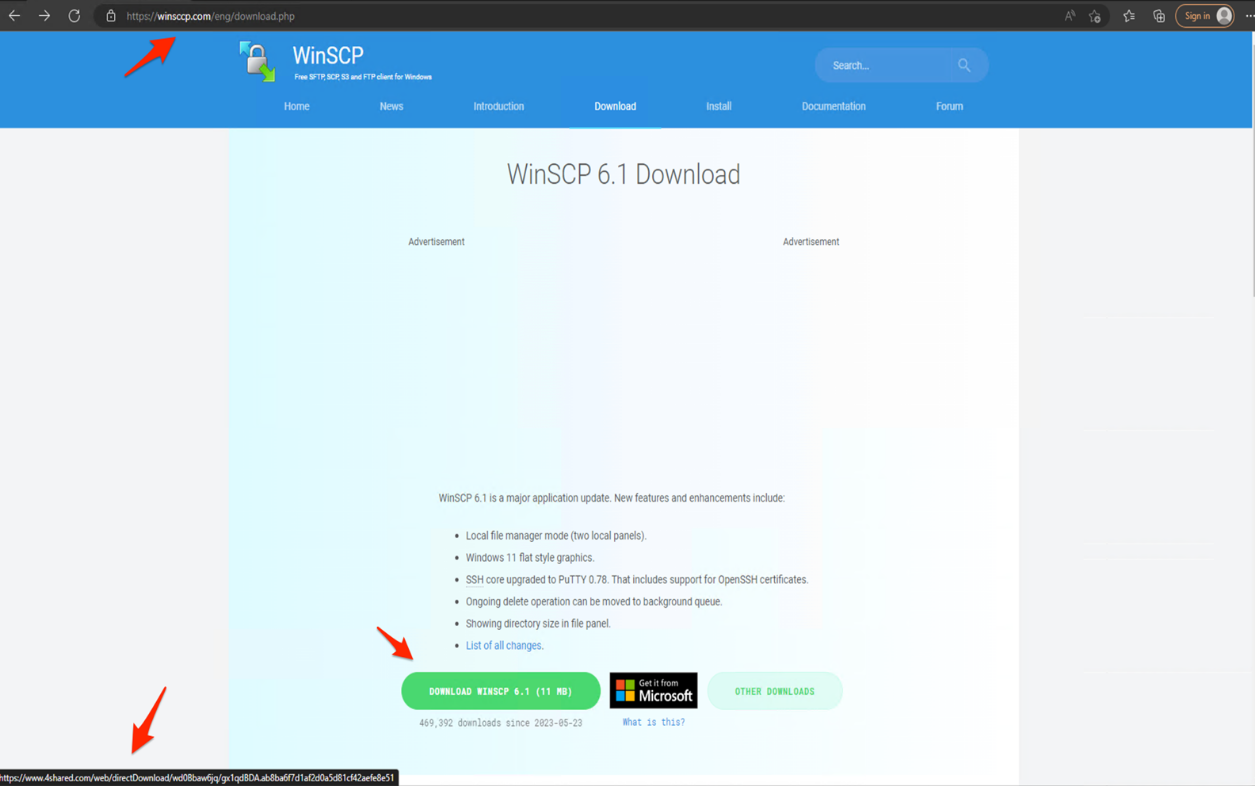

จากนั้นเมื่อเป้าหมายทำการกดปุ่มดาวน์โหลด ก็จะทำการเปลี่ยนเส้นทางเข้าชมไปยังเว็บไซต์ทางการของ WinSCP ปลอม โดยการใช้โดเมนที่คล้ายกับโดเมน winscp.net จริง เช่น winsccp[.]com

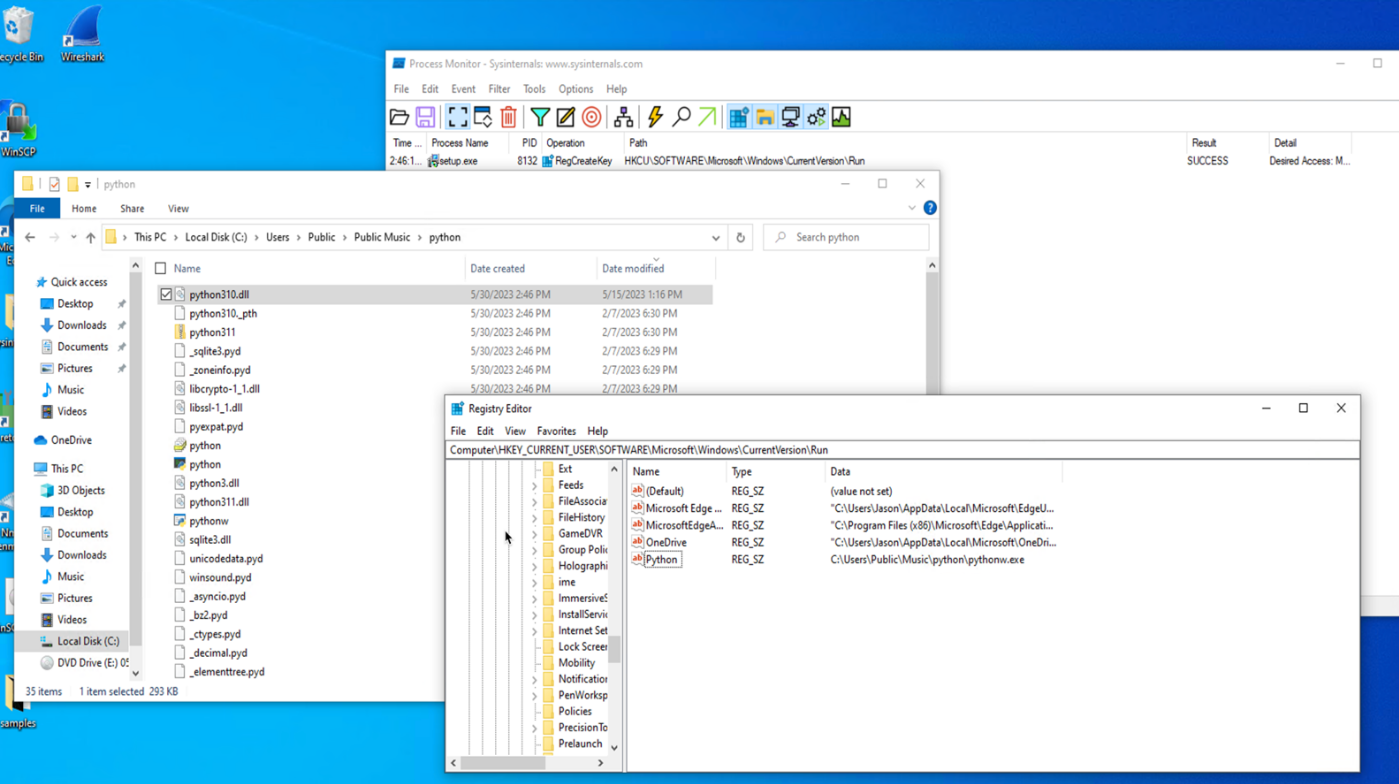

จากนั้นเมื่อเป้าหมายทำการกดปุ่มดาวน์โหลด ก็จะทำการเปลี่ยนเส้นทางเข้าชมไปยังเว็บไซต์ทางการของ WinSCP ปลอม โดยการใช้โดเมนที่คล้ายกับโดเมน winscp.net จริง เช่น winsccp[.]com  เมื่อเป้าหมายทำการดาวน์โหลดก็จะได้รับไฟล์ ISO ที่ภายในมีไฟล์ "setup.exe" และ "msi.dll" โดยไฟล์ setup.exe เป็นตัวล่อให้ผู้ใช้งานเปิดใช้งาน และไฟล์"msi.dll คือ dropper ของมัลแวร์ที่ฝังในไฟล์ปฏิบัติการ โดยเมื่อดำเนินการติดตั้ง setup.exe แล้ว มันจะเรียก msi.dll ซึ่งจะแยกโฟลเดอร์ Python ออกจากส่วน DLL RCDATA ภายหลังในฐานะตัวติดตั้งจริงสำหรับ WinSCP ที่จะติดตั้งบนเครื่องเป้าหมาย รวมถึงยังติดตั้ง python310.dll ที่จะทำการฝังตัวในระบบโดยการสร้าง run key ด้วย "Python" ชื่อว่า "C:\Users\Public\Music\python\pythonw.exe"

เมื่อเป้าหมายทำการดาวน์โหลดก็จะได้รับไฟล์ ISO ที่ภายในมีไฟล์ "setup.exe" และ "msi.dll" โดยไฟล์ setup.exe เป็นตัวล่อให้ผู้ใช้งานเปิดใช้งาน และไฟล์"msi.dll คือ dropper ของมัลแวร์ที่ฝังในไฟล์ปฏิบัติการ โดยเมื่อดำเนินการติดตั้ง setup.exe แล้ว มันจะเรียก msi.dll ซึ่งจะแยกโฟลเดอร์ Python ออกจากส่วน DLL RCDATA ภายหลังในฐานะตัวติดตั้งจริงสำหรับ WinSCP ที่จะติดตั้งบนเครื่องเป้าหมาย รวมถึงยังติดตั้ง python310.dll ที่จะทำการฝังตัวในระบบโดยการสร้าง run key ด้วย "Python" ชื่อว่า "C:\Users\Public\Music\python\pythonw.exe"  โดย pythonw.exe ที่ทำงานอยู่จะดาวน์โหลด python310.dll ซึ่งมี Cobalt Strike beacon ที่เชื่อมต่อกับ command & control (C2) server ของ Hacker

โดย pythonw.exe ที่ทำงานอยู่จะดาวน์โหลด python310.dll ซึ่งมี Cobalt Strike beacon ที่เชื่อมต่อกับ command & control (C2) server ของ Hacker

การโจมตีโดยใช้ Cobalt Strike

หลังจากที่สามารถติดตั้ง Cobalt Strike ไปยังเครื่องของเป้าหมายได้แล้ว มัลแวร์จะทำการการเรียกใช้สคริปต์เพิ่มเติม เพื่อเรียกใช้เครื่องมือสำหรับการแพร่กระจายไปในระบบ (lateral movement) และเจาะเข้าไปในระบบเครือข่าย

**

โดยเครื่องมือต่างๆ ที่ Trend Micro ค้นพบว่ามีการใช้งานจาก BlackCat ในการโจมตีเป้าหมายมีดังนี้ :

- AdFind : command-line ที่ใช้สำหรับดึงข้อมูล Active Directory (AD)

- PowerShell commands : ใช้สำหรับรวบรวมข้อมูลผู้ใช้งาน แตกไฟล์ ZIP และเรียกใช้สคริปต์

- AccessChk64 : command-line ที่ใช้สำหรับการสำรวจสิทธิ์ของผู้ใช้งาน และกลุ่ม

- Findstr : command-line ที่ใช้สำหรับค้นหารหัสผ่านภายในไฟล์ XML

- PowerView : สคริปต์ PowerSploit ที่ใช้ในการสำรวจ และ enumeration AD

- Python scripts : ใช้สำหรับเรียกใช้เครื่องมือกู้คืนรหัสผ่าน LaZagne และขโมยข้อมูล credential ของ Veeam

- PsExec , BitsAdmin และ Curl : ใช้สำหรับการโจมตีต่อไปในระบบ (lateral movement)

- AnyDesk : เครื่องมือการจัดการระบบจากระยะไกลที่ถูกกฎหมาย ซึ่งถูกนำมาใช้ในทางที่ผิดเพื่อแฝงตัวในระบบ

- KillAV BAT : script ที่ใช้สำหรับปิดใช้งาน หรือบายพาสโปรแกรมป้องกันไวรัส และโปรแกรมป้องกันมัลแวร์

- PuTTY Secure Copy : ใช้สำหรับส่งออกข้อมูลที่รวบรวมจากระบบที่ถูกโจมตี

รวมถึงยังมีการใช้ SpyBoy "Terminator" ซึ่งเป็น EDR และ antivirus ที่ถูกขายโดย Hacker ชาวรัสเซียในราคาสูงถึง $3,000 โดยมีความสามารถในการหลบเลี่ยงการตรวจจับของเครื่องมือรักษาความปลอดภัยบน Windows ได้หลายตัว โดยใช้เทคนิค "bring your own vulnerable driver" (BYOVD) เพื่อยกระดับสิทธิ์ในระบบ และสั่งปิดการทำงานของเครื่องมือรักษาความปลอดภัย

นอกจากนี้ Trend Micro ยังได้พบไฟล์ของ Clop ransomware ซึ่งอยู่ในโดเมน C2 ที่ได้ทำการตรวจสอบ และแสดงให้เห็นว่ากลุ่ม BlackCat ransomware และ Clop ransomware อาจมีความเชื่อมโยงกัน

ที่มา : bleepingcomputer

You must be logged in to post a comment.