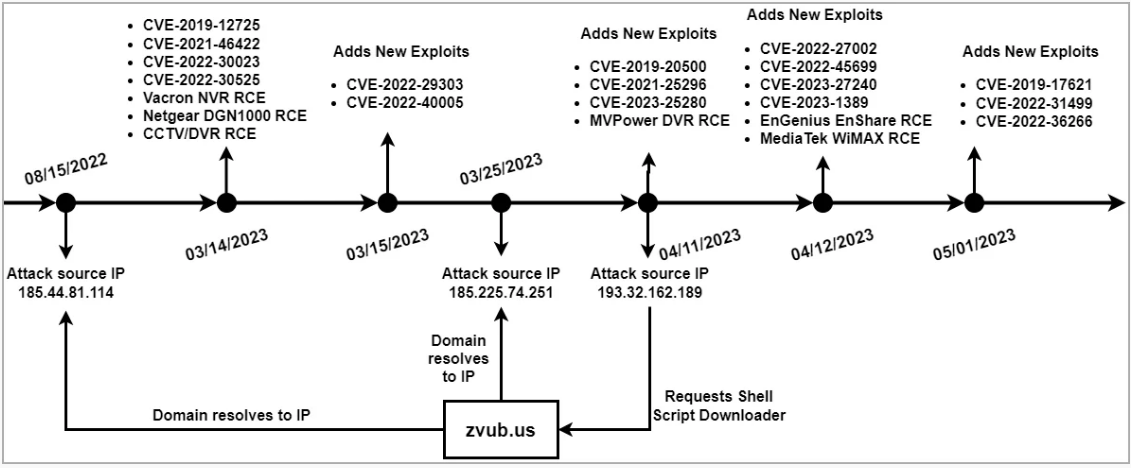

ทีมนักวิจัยจาก Unit 42 ของ Palo Alto Networks รายงานการพบแคมเปญการโจมตีโดยใช้ Mirai botnet ในการโจมตีต่อเนื่องกัน 2 แคมเปญ โดยพบการโจมตีตั้งแต่เดือนมีนาคมจนถึงเมษายน 2023 ซึ่งได้มุ่งเป้าหมายการโจมตีไปยังช่องโหว่กว่า 22 รายการ ในอุปกรณ์ D-Link, Arris, Zyxel, TP-Link, Tenda, Netgear และ MediaTek เพื่อควบคุมเครื่องเป้าหมาย และนำไปใช้ในการโจมตีแบบ Distributed Denial-of-Service (DDoS) ต่อไป

โดยอุปกรณ์ที่เป็นเป้าหมายในการโจมตีประกอบไปด้วย อุปกรณ์ที่ใช้ในการเชื่อมต่อต่าง ๆ เช่น routers, DVRs, NVRs, WiFi dongle, ระบบตรวจสอบความร้อน, ระบบควบคุมการเข้าถึง และจอภาพผลิตไฟฟ้าจากพลังงานแสงอาทิตย์

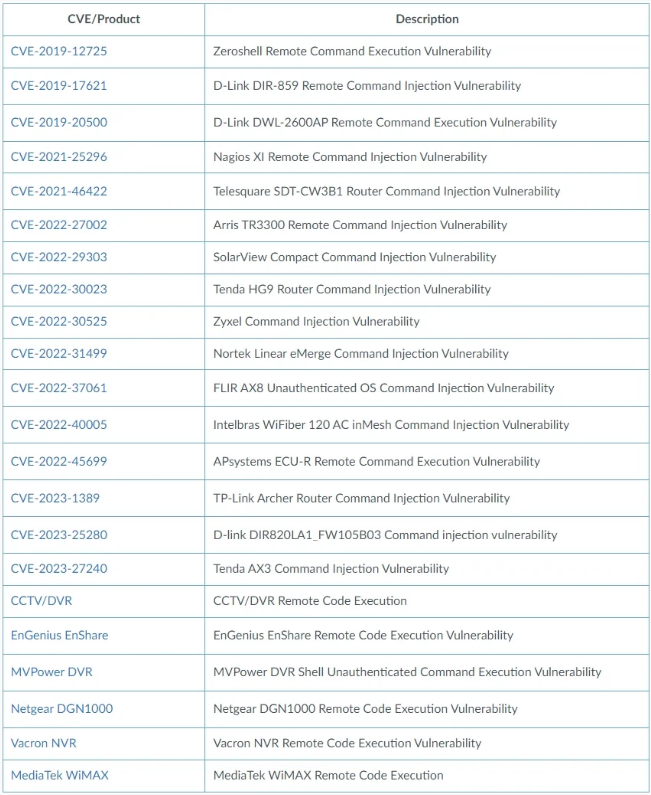

รายการช่องโหว่ และผลิตภัณฑ์ทั้งหมดที่เป็นเป้าหมายของการโจมตี ตามที่นักวิจัยจาก Unit 42 รายงาน :

ทั้งนี้พบว่าช่องโหว่ CVE-2023-1389 ที่ส่งผลกระทบต่อ TP-Link Archer A21 (AX1800) WiFi ซึ่งถูกพบการโจมตีโดยมัลแวร์ Mirai ในเดือนเมษายน ก็อยู่ในรายการช่องโหว่ที่ถูกใช้โจมตีเช่นเดียวกัน แต่ยังไม่สามารถระบุว่าได้ว่าอยู่ในแคมเปญเดียวกันหรือไม่

รายละเอียดการโจมตี

เริ่มต้นจากการโจมตีผ่านทางช่องโหว่ของอุปกรณ์ เพื่อเข้าถึงอุปกรณ์เป้าหมาย ต่อมาผู้โจมตีจะทำการเรียกใช้ shell script เพื่อติดต่อกลับไปหา Hacker ซึ่ง script ดังกล่าวจะทำการดาวน์โหลด botnet client ที่ตรงกับอุปกรณ์เป้าหมาย เช่น armv4l, arm5l, arm6l, arm7l, mips, mipsel, sh4, x86_64, i686, i586, arc, m68k, และ sparc

หลังจากที่ติดตั้ง botnet เรียบร้อยแล้ว ตัวดาวน์โหลดก็จะใช้ shell script เพื่อลบไฟล์ติดตั้ง และไฟล์อื่น ๆ ที่เกี่ยวข้องทั้งหมด เพื่อลบร่องรอยการโจมตี ทำให้ตรวจจับได้ยากขึ้น

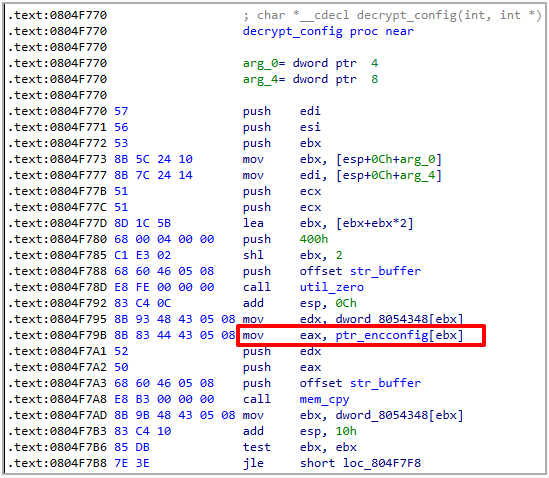

โดย botnet มีความสามารถในการเข้าถึงสตริงที่ถูกเข้ารหัสไว้ในส่วนของ .rodata โดยตรง แทนการตั้งค่า string table เพื่อตั้งค่า botnet โดยวิธีนี้เป็นการหลีกเลี่ยงการเข้ารหัส string table ทำให้มัลแวร์มีความเร็วในการดำเนินการ และสามารถหลบหลีกการตรวจจับจากเครื่องมือด้านความปลอดภัยได้

นอกจากนี้ทางทีมนักวิจัยจาก Unit 42 ยังพบว่า Mirai botnet ไม่มีความสามารถในการ brute force โดยใช้ข้อมูลการเข้าสู่ระบบแบบ telnet/SSH จึงจำเป็นต้องทำการโจมตีผ่านทางช่องโหว่ของอุปกรณ์เพื่อแพร่กระจายตัวเอง

ทางทีมนักวิจัย Unit 42 ได้แนะนำวิธีการสังเกตการติด botnet บนอุปกรณ์ IoT โดยสังเกตุจากความร้อนที่สูงขึ้นบนอุปกรณ์, สังเกตุจากการเปลี่ยนแปลงการตั้งค่า/การกำหนดค่า พบการตัดการเชื่อมต่อบ่อยครั้ง และประสิทธิภาพโดยรวมของอุปกรณ์ลดลง รวมถึงได้แนะนำการป้องกันการโจมตี โดยการหมั่นตรวจสอบช่องโหว่ และดำเนินการอัปเดตแพตซ์ด้านความปลอดภัยของอุปกรณ์ที่ใช้งานอยู่เสมอ

ที่มา : bleepingcomputer

You must be logged in to post a comment.