Microsoft เปิดเผยรายงานการพบการโจมตีเพื่อขโมยข้อมูล credential ที่ดําเนินการโดยกลุ่มแฮ็กเกอร์รัสเซียที่รู้จักกันในชื่อ Midnight Blizzard

ทีมข่าวกรองภัยคุกคามของ Microsoft ระบุว่า การโจมตีนี้ใช้ residential proxy services เพื่อซ่อนที่อยู่ไอพีต้นทางของการโจมตี โดยการโจมตีมุ่งเป้าไปที่รัฐบาล, ผู้ให้บริการด้านไอที, องค์กรพัฒนาการป้องกันของเอกชน และอุตสาหกรรมการผลิตที่สําคัญ

กลุ่ม Midnight Blizzard หรือเดิมชื่อ Nobelium รวมถึงยังเป็นที่รู้จักในชื่อ APT29, Cozy Bear, Iron Hemlock และ The Dukes

กลุ่มดังกล่าวได้รับความสนใจจากทั่วโลก เนื่องจากการโจมตีแบบ supply chain attack กับ SolarWinds ในเดือนธันวาคม 2020 รวมถึงการใช้เครื่องมือที่ยังไม่เป็นที่รู้จักในการโจมตี โดยมุ่งเป้าไปที่กระทรวงต่างประเทศ และหน่วยงานทางการทูต

Microsoft ระบุข้อมูลใน tweets ว่า การโจมตีเพื่อขโมยข้อมูล credential เหล่านี้ใช้เทคนิค password spray, การ brute-force และการขโมย token และเพิ่มเติมว่านอกจากนี้ยังมีการโจมตีเซสชันเพื่อให้สามารถเข้าถึงระบบคลาวด์ โดยใช้ประโยชน์จากเซสชันที่ถูกขโมย ซึ่งน่าจะได้รับผ่านทางการซื้อขายที่ผิดกฎหมาย

Microsoft ระบุเพิ่มเติมว่า APT29 ใช้ residential proxy services เพื่อกําหนดเส้นทาง traffic ของการโจมตี โดยพยายามทำให้การเชื่อมต่อถูกตรวจสอบได้ยาก โดยการใช้ข้อมูล credentials ที่ถูกขโมยมา

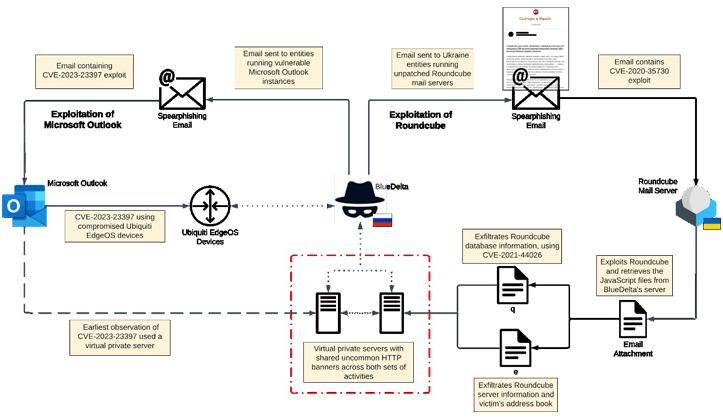

การพัฒนาดังกล่าวเกิดขึ้นหลังจากที่ Recorded Future ให้รายละเอียดเกี่ยวกับแคมเปญสเปียร์ฟิชชิ่งใหม่ที่ดำเนินการโดย APT28 (หรือที่เรียกว่า BlueDelta, Forest Blizzard, FROZENLAKE, Iron Twilight และ Fancy Bear) ตั้งแต่เดือนพฤศจิกายนในปี 2021 ที่กําหนดเป้าหมายไปยังรัฐบาลยูเครน และหน่วยงานทางทหาร

การโจมตีใช้ประโยชน์จากอีเมลที่มีไฟล์แนบ ซึ่งใช้ช่องโหว่หลายรายการในซอฟแวร์ open-source Roundcube webmail (CVE-2020-12641, CVE-2020-35730 และ CVE-2021-44026) เพื่อดำเนินการตรวจสอบ และรวบรวมข้อมูล

หากสามารถโจมตีได้สำเร็จ อาจทำให้แฮ็กเกอร์สามารถติดตั้งมัลแวร์ JavaScript เพื่อเปลี่ยนเส้นทางอีเมลขาเข้าของบุคคลเป้าหมาย ไปยังที่อยู่อีเมลภายใต้การควบคุมของผู้โจมตี รวมถึงการขโมยรายชื่อผู้ติดต่อ โดยในอีเมลสเปียร์ฟิชชิ่งนั้นมีเนื้อหาข่าวที่เกี่ยวข้องกับยูเครน ซึ่งมีหัวข้อ และเนื้อหาจากแหล่งที่มาของสื่อที่ถูกต้อง

โดยการโจมตีนี้สอดคล้องกับการโจมตีอีกรูปแบบหนึ่งที่ใช้ช่องโหว่ zero-day ใน Microsoft outlook (CVE-2023-23397) ที่ Microsoft ระบุว่าถูกใช้เพื่อการโจมตีบางเป้าหมายโดยเฉพาะกับองค์กรในยุโรป ซึ่งช่องโหว่ดังกล่าวได้รับการแก้ไขไปแล้วในการอัปเดต Patch Tuesday ในเดือนมีนาคม 2023

ผลการวิจัยเหล่านี้แสดงให้เห็นว่าแฮ็กเกอร์ชาวรัสเซียได้พยายามอย่างต่อเนื่อง ในการรวบรวมข้อมูลข่าวกรองอันมีค่าเกี่ยวกับยูเครน และหน่วยงานต่าง ๆ ทั่วยุโรป โดยเฉพาะอย่างยิ่งหลังจากการโจมตีเต็มรูปแบบในเดือนกุมภาพันธ์ 2022

ที่มา : thehackernews

You must be logged in to post a comment.