Mandiant บริษัทด้านความปลอดภัยทางไซเบอร์เปิดเผยการพบกลุ่ม Hacker ที่มีแรงจูงใจทางด้านการเงินในชื่อ 'UNC3944' ใช้การโจมตี แบบ phishing และ SIM swapping เพื่อขโมยบัญชีผู้ดูแลระบบ Microsoft Azure และเข้าถึง VM ของเป้าหมาย

จากนั้น Hacker จะใช้ Azure Serial Console ในการติดตั้งซอฟต์แวร์ Remote Management Software เพื่อฝังตัวในระบบ และใช้ Azure Extensions เพื่อเฝ้าระวังการตรวจจับ

UNC3944 ถูกพบการโจมตีตั้งแต่เดือนพฤษภาคม 2022 เป็นอย่างน้อย และแคมเปญของพวกเขามุ่งเป้าไปที่การขโมยข้อมูลจากองค์กรที่ใช้บริการ Cloud Computing Service ของ Microsoft โดยก่อนหน้านี้ UNC3944 ได้ใช้เครื่องมือ STONESTOP (loader) และ POORTRY (kernel-mode driver) toolkit เพื่อปิดการใช้งานอุปกรณ์ป้องกันด้านความปลอดภัย รวมไปถึง UNC3944 ยังได้ใช้บัญชีผู้พัฒนาฮาร์ดแวร์ของ Microsoft ที่ถูกขโมย เพื่อ sign kernel driver อีกด้วย

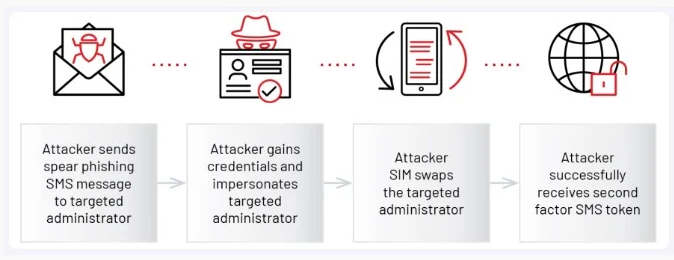

การโจมตี SIM swapping ไปยัง Azure admin

การโจมตีเพื่อเข้าถึงบัญชีผู้ดูแลระบบของ Azure เริ่มต้นจากการใช้ข้อมูลที่ขโมยมาจากการใช้ SMS phishing ซึ่งเป็นกลยุทธ์ทั่วไปของ UNC3944

หลังจากนั้น Hacker จะปลอมตัวเป็นผู้ดูแลระบบเพื่อติดต่อไปยังเจ้าหน้าที่แผนกช่วยเหลือ ในการหลอกให้ส่งรหัสรีเซ็ต 2FA token ทาง SMS ไปยังหมายเลขโทรศัพท์ของเป้าหมาย ซึ่ง Hacker ได้สลับหมายเลขโทรศัพท์ของผู้ดูแลระบบ และย้ายข้อมูลไปยังอุปกรณ์ของ Hacker เพื่อให้ได้รับ 2FA token โดยที่เป้าหมายไม่รู้ตัว

โดยทาง Mandiant ยังไม่สามารถระบุได้ว่า Hacker ทำการโจมตี SIM swapping ได้อย่างไร โดยกรณีการโจมตีแบบนี้ที่เกิดขึ้นในอดีตเกิดขึ้นจากการรู้ข้อมูลส่วนตัวของเจ้าของหมายเลขโทรศัพท์ จากนั้นติดต่อไปยังผู้ให้บริการ เพื่อขอเปลี่ยนแปลงหมายเลขโทรศัพท์

เมื่อ Hacker สามารถเข้าสู่ระบบ Azure ขององค์กรเป้าหมายได้แล้ว ก็จะใช้สิทธิ์ของผู้ดูแลระบบเพื่อรวบรวมข้อมูล แก้ไขบัญชี Azure และสร้างบัญชีใหม่

การฝังตัวในระบบของเป้าหมาย

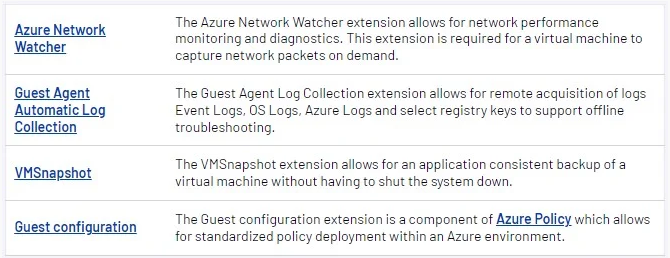

ในขั้นตอนต่อมา Hacker จะใช้ Azure Extensions เพื่อดำเนินการเฝ้าระวังการตรวจจับ และรวบรวมข้อมูล อำพรางการกระทำที่เป็นอันตรายว่าเป็นการกระทำที่ดูเหมือนไม่มีอันตราย และผสมผสานกับกิจกรรมปกติ

**

Azure Extensions เป็นคุณสมบัติ และบริการ "ส่วนเสริม" ที่สามารถใช้งานร่วมกับ Azure Virtual Machine (VM) เพื่อช่วยขยายขีดความสามารถการทำงานโดยอัตโนมัติ ฯลฯ โดย extension เหล่านี้ดำเนินการภายใน VM และใช้เพื่อวัตถุประสงค์ที่ถูกต้องตามกฎหมาย ทำให้ extension เหล่านี้จึงถูกมองว่าไม่เป็นอันตราย

ในกรณีนี้ Hacker ได้ใช้ extension built-in Azure diagnostic ชื่อ "CollectGuestLogs" ในการรวบรวม log files จากเครื่องเป้าหมาย รวมถึง Mandiant ยังพบว่า Hacker ได้ใช้ extension อื่น ๆ ในการโจมตีเพิ่มเติมอีกด้วย

การเข้าถึง VM ของเป้าหมายเพื่อขโมยข้อมูล

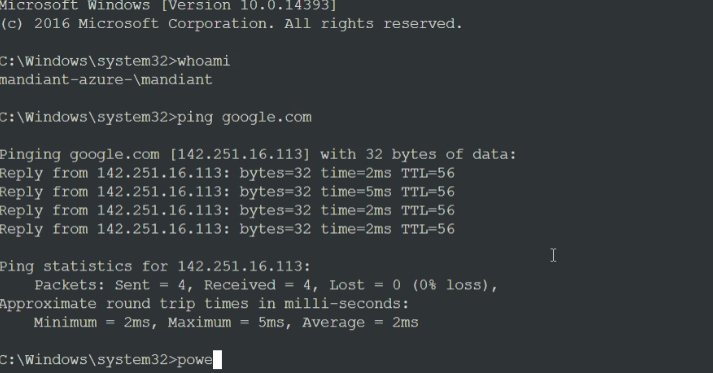

ในขั้นตอนนี้ Hacker จะใช้ Azure Serial Console เพื่อเข้าถึงคอนโซลควบคุมระบบไปยัง VM และเรียกใช้คำสั่ง command prompt ผ่าน serial port วิธีการโจมตีนี้สามารถหลีกเลี่ยงวิธีการตรวจจับที่ใช้ใน Azure และทำให้ผู้โจมตีสามารถเข้าถึง VM ในระดับสิทธิผู้ดูแลระบบได้

ซึ่ง Mandiant สังเกตว่า "whoami" เป็นคำสั่งแรกที่ Hacker ใช้ เพื่อระบุข้อมูลของผู้ใช้งานที่เข้าสู่ระบบในปัจจุบัน และทำการรวบรวมข้อมูลเพื่อดำเนินการโจมตีต่อไป จากนั้น Hacker จะใช้ PowerShell เพื่อฝังตัวในระบบของ VM และติดตั้งเครื่องมือ Remote Administrator หลายรายการ

ต่อมา Hacker จะทำการสร้าง reverse SSH tunnel ไปยัง C2 Server เพื่ออำพรางการเชื่อมต่อ และหลบเลี่ยงข้อจำกัดของเครือข่าย และการควบคุมด้านความปลอดภัย โดยใช้ port forwarding เพื่อเชื่อมต่อโดยตรงกับ Azure VM ผ่าน Remote Desktop ตัวอย่างเช่น การเชื่อมต่อกับพอร์ต remote machine port 12345 และจะถูกส่งต่อไปยังพอร์ต local host port 3389 (Remote Desktop Protocol Service Port)

สุดท้าย Hacker จะใช้ข้อมูลประจำตัวของบัญชีเป้าหมายเพื่อเข้าสู่ระบบ Azure VM ที่ถูกโจมตีผ่านทาง reverse shell จากนั้นก็จะทำการแพร่กระจายไปในระบบ และขโมยข้อมูลไปพร้อมกัน

โดยรายงานดังกล่าวของ Mandiant แสดงให้เห็นถึงความเข้าใจเทคนิค และวิธีการโจมตีของกลุ่ม UNC3944 ในการโจมตี Azure environment และวิธีการใช้เครื่องมือใน Azure เพื่อหลบเลี่ยงการตรวจจับ

แหล่งที่มา : bleepingcomputer

You must be logged in to post a comment.