กลุ่มอาชญากรทางไซเบอร์ RTM (Read The Manual) มีการดำเนินการมาตั้งแต่ปี 2015 โดยการใช้โทรจันเพื่อขโมยเงินจากธนาคารของผู้ที่ตกเป็นเหยื่อ

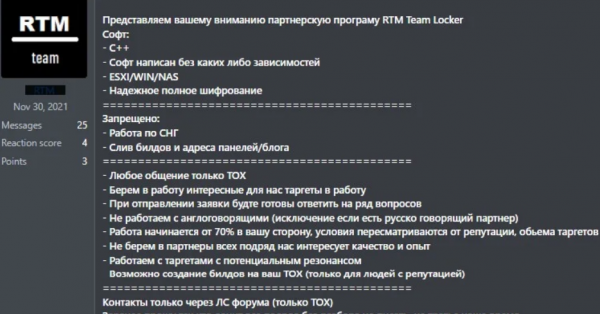

ในเดือนธันวาคม 2022 MalwareHunterTeam นักวิจัยด้านความปลอดภัยระบุว่า RTM ให้บริการ Ransomware-as-a-Service (RaaS) ซึ่งมีการให้บริการมาแล้วอย่างน้อยห้าเดือน ในขณะนั้นพบเพียงตัวเข้ารหัสแรนซัมแวร์บน Windows เท่านั้น แต่รายงานจาก Uptycs เมื่อวันที่ 26 เมษายน 2023 RTM ได้เปิดตัวบริการ RaaS รูปแบบใหม่ ซึ่งขยายเป้าหมายไปยังเซิร์ฟเวอร์ Linux และ VMware ESXi

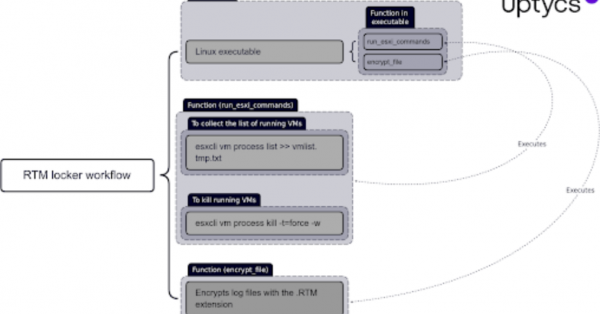

ตามรายงานของ Uptycs ตัวเข้ารหัสของ RTM Locker บน Linux ถูกสร้างขึ้นสำหรับการโจมตีระบบ VMware ESXi เนื่องจากมีคำสั่งจำนวนมากที่ใช้ในการจัดการ Virtual Machines

เมื่อเปิดใช้งาน ตัวเข้ารหัสจะพยายามเข้ารหัส VMware ESXi Virtual Machines ทั้งหมดก่อน โดยรวบรวมรายการ VM ที่รันอยู่โดยใช้ Command "esxcli vm process list >> vmlist.tmp.txt" จากนั้นตัวเข้ารหัสจะหยุดการทำงานของเครื่อง Virtual Machines ทั้งหมดโดยใช้ Command "esxcli vm process kill -t=force -w"

หลังจากที่ VMs ทั้งหมดหยุดการทำงาน ตัวเข้ารหัสจะเริ่มเข้ารหัสไฟล์ที่มีนามสกุลไฟล์ต่อไปนี้ โดยไฟล์ทั้งหมดนี้เชื่อมโยงกับ Virtual Machines ที่ทำงานบน VMware ESXi

- .log (log files)

- .vmdk (virtual disks)

- .vmem (virtual machine memory)

- .vswp (swap files)

- .vmsn (VM snapshots)

RTM ใช้การสร้างตัวเลขสุ่ม และ ECDH บน Curve25519 สำหรับการเข้ารหัสแบบ Asymmetric Encryption และใช้ ChaCha20 สำหรับการเข้ารหัสแบบ Symmetric Encryption ซึ่งมีความปลอดภัย และยังไม่ถูกถอดรหัสได้ ดังนั้นปัจจุบันจึงยังไม่มีตัวถอดรหัสสำหรับ RTM Locker

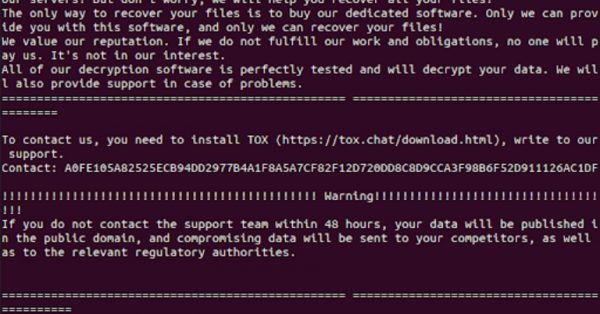

ตัวเข้ารหัสจะต่อท้ายนามสกุลไฟล์ที่เข้ารหัสด้วย .RTM และจะสร้างไฟล์เรียกค่าไถ่ชื่อ "!!! Warning !!!" โดยข้อความดังกล่าวจะขู่ว่าให้ติดต่อฝ่าย Support ของ RTM ภายใน 48 ชั่วโมงผ่านทาง Tox เพื่อเจรจาเรื่องค่าไถ่ ไม่อย่างนั้นข้อมูลที่ถูกขโมยของเหยื่อจะถูกเผยแพร่

ที่ผ่านมา RTM Locker ใช้ช่องทางการเจรจาบน TOR ตามด้านล่าง แต่ล่าสุดพบว่ามีการย้ายไปใช้ TOX แทน

- nvfutdbq3ubteaxj4m2jyihov5aa4akfudsj5h7vhyrvfarfra26ksyd.onion

- 3wugtklp46ufx7dnr6j5cd6ate7wnvnivsyvwuni7hqcqt7hm5r72nid.onion

ที่มา : bleepingcomputer

You must be logged in to post a comment.