'Nexus' มัลแวร์ Banking Trojan ตัวใหม่บนระบบ Android กำลังถูกนำมาใช้โดยผู้ไม่หวังดีหลายราย โดยมุ่งเป้าการโจมตีไปที่แอปพลิเคชันทางด้านการเงินกว่า 450 แอปพลิเคชัน

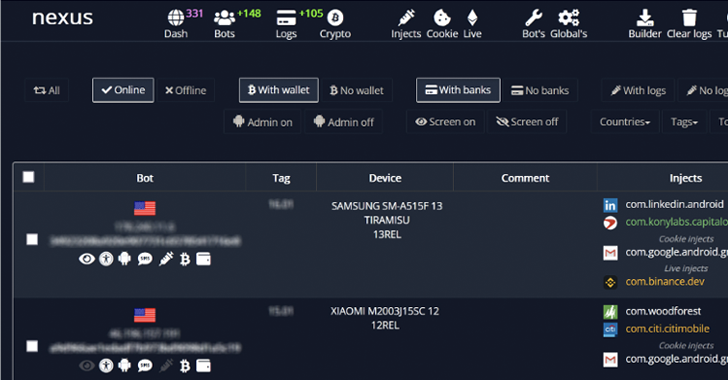

บริษัทด้านความปลอดภัยทางไซเบอร์จากอิตาลี Cleafy ระบุในรายงานที่เปิดเผยต่อสาธารณะในสัปดาห์นี้ว่า "Nexus กำลังอยู่ในช่วงเริ่มต้นของการพัฒนา โดยมีฟีเจอร์หลักทั้งหมดสำหรับการโจมตีในรูปแบบ ATO (Account Takeover) กับ banking portals และบริการ cryptocurrency เช่น การขโมยข้อมูล credentials และการดักจับ SMS

โทรจันดังกล่าวถูกพบครั้งแรกโดย Cyble ในฟอรัมของกลุ่มแฮ็กเกอร์เมื่อช่วงต้นปีที่ผ่านมา โดยมีค่าบริการสำหรับสมัครสมาชิก 3,000 ดอลลาร์ต่อเดือน

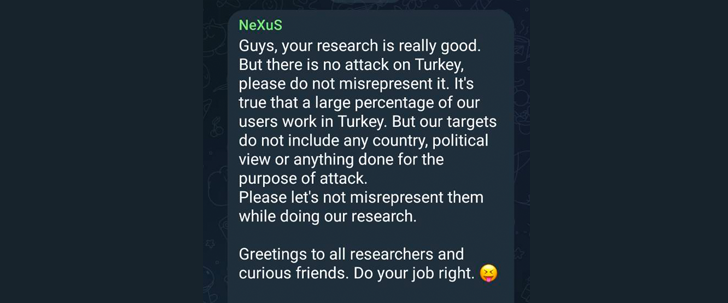

อย่างไรก็ตามมีหลักฐานจากข้อมูลของ Rohit Bansal (@0xrb) นักวิจัยด้านความปลอดภัยทางไซเบอร์ และได้รับการยืนยันโดยผู้สร้างมัลแวร์บน Telegram ว่ามัลแวร์อาจถูกใช้ในการโจมตีจริงตั้งแต่เดือนมิถุนายน 2022 เป็นอย่างน้อย หรือหกเดือนก่อนที่จะมีการประกาศขายอย่างเป็นทางการบนฟอรัมของกลุ่มแฮ็กเกอร์

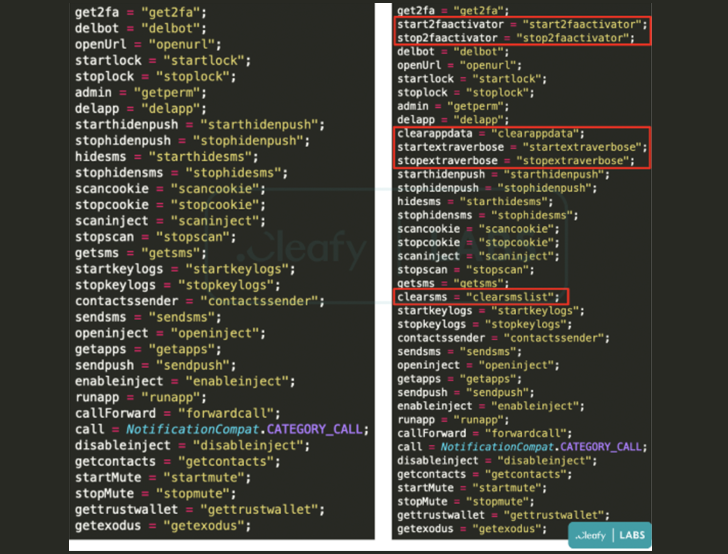

Nexus มีความคล้ายกับ banking trojan อีกตัวที่ชื่อ SOVA โดย Nexus ใช้ซอร์สโค้ดบางส่วนของ SOVA รวมกับโมดูลแรนซัมแวร์ที่อยู่ในระหว่างการพัฒนา

Cleafy จัดประเภท Nexus ว่าเป็น SOVA สายพันธุ์ใหม่ (เวอร์ชัน v5) ในเดือนสิงหาคม 2022

สิ่งที่น่าสนใจคือผู้สร้าง Nexus ได้ตั้งกฎห้ามใช้มัลแวร์ในประเทศอาเซอร์ไบจาน, อาร์เมเนีย, เบลารุส, คาซัคสถาน, คีร์กีซสถาน, มอลโดวา, รัสเซีย, ทาจิกิสถาน, อุซเบกิสถาน, ยูเครน และอินโดนีเซีย

Nexus เหมือนกับ banking trojans ตัวอื่น ๆ ที่มีฟีเจอร์ในการเข้าควบคุมระบบที่เกี่ยวข้องกับบริการของธนาคาร และบริการ cryptocurrency โดยทำการโจมตีแบบ overlay และ keylogging เพื่อที่จะขโมยข้อมูล credentials ของผู้ใช้งาน

นอกจากนี้ยังสามารถดักจับรหัส two-factor authentication (2FA) จากข้อความ SMS และ Google Authenticator โดยการใช้ accessibility services บน Android

Nexus มีฟีเจอร์ใหม่เพิ่มเข้ามาคือ ความสามารถในการลบข้อความ SMS, เปิด/ปิด โมดูลในการขโมย 2FA, และอัปเดตตัวเองโดยการ Ping ไปที่ C2 Server

นักวิจัยระบุว่าบริการ "Malware-as-a-Service (MaaS) ช่วยให้ผู้ไม่หวังดีสามารถหารายได้จากมัลแวร์ได้อย่างมีประสิทธิภาพมากขึ้น โดยการสร้างโครงสร้างที่พร้อมใช้งานให้กับกลุ่มผู้โจมตีที่มาใช้บริการ ซึ่งสามารถใช้มัลแวร์เพื่อโจมตีเป้าหมายของพวกเขาได้"

ที่มา : thehackernews