Intezer บริษัทด้านความปลอดภัยทางไซเบอร์พบกลุ่ม Hacker ชื่อ Bitter ได้มุ่งเป้าการโจมตียังอุตสาหกรรมพลังงานนิวเคลียร์ของประเทศจีนโดยใช้ Phishing Email เพื่อแพร่กระจายมัลแวร์ไปยังอุปกรณ์ของเป้าหมายด้วย malware downloader

Bitter เป็นกลุ่ม Advanced Persistent Threat (APT) ที่มีเป้าหมายในการโจมตีไปยังองค์กรที่มีชื่อเสียงในภาคพลังงาน วิศวกรรม และรัฐบาลในภูมิภาคเอเชียแปซิฟิก

ในเดือนพฤษภาคม 2022 พบการโจมตีของกลุ่ม Bitter APT โดยการใช้ Phishing Email ที่แนบไฟล์เอกสาร XLSX ที่เป็นอันตราย เพื่อดาวน์โหลดโทรจันในชื่อ 'ZxxZ' โดยมีเป้าหมายเป็นองค์กรในเอเชียตะวันออกเฉียงใต้ รวมถึงในเดือนสิงหาคม 2022 พบว่า Bitter APT ได้ใช้สปายแวร์บน Android ตัวใหม่ที่ชื่อ 'Dracarys' ในการโจมตีเป้าหมายในนิวซีแลนด์ อินเดีย ปากีสถาน และสหราชอาณาจักร

Bitter มุ่งเป้าไปที่องค์กรนิวเคลียร์ของประเทศจีน

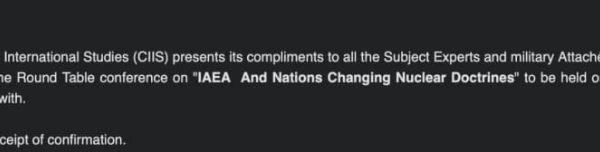

โดยพบว่า Bitter ได้ส่ง Phishing Email ที่ปลอมแปลงเป็นสถานทูตคีร์กีซสถาน ในกรุงปักกิ่งไปยังบริษัทพลังงานนิวเคลียร์ของประเทศจีนหลายแห่ง และนักวิชาการที่เกี่ยวข้อง เพื่อเชิญเข้าร่วมการประชุมเกี่ยวกับพลังงานนิวเคลียร์ ซึ่งจัดขึ้นโดยสถานเอกอัครราชทูตคีร์กีซสถาน ร่วมกับสำนักงานพลังงานปรมาณูระหว่างประเทศ (IAEA) และสถาบันการศึกษาระหว่างประเทศของจีน (CIIS) ซึ่งในรายชื่อที่ลงท้ายในอีเมลเป็นชื่อจริง และเป็นชื่อของเจ้าหน้าที่ของกระทรวงการต่างประเทศคีร์กีซสถาน ทำให้การโจมตีดูแนบเนียนยิ่งขึ้น

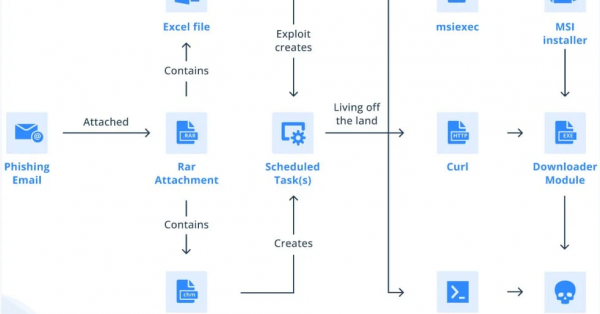

ซึ่งในตัวอีเมลจะมีไฟล์แนบ .RAR ที่หลอกให้เป้าหมายคิดว่าเป็นบัตรเชิญสำหรับการประชุม แต่กลับกลายเป็นไฟล์ Microsoft Compiled HTML Help (CHM) หรือเอกสาร Excel ที่เป็นอันตราย

ขั้นตอนการโจมตี

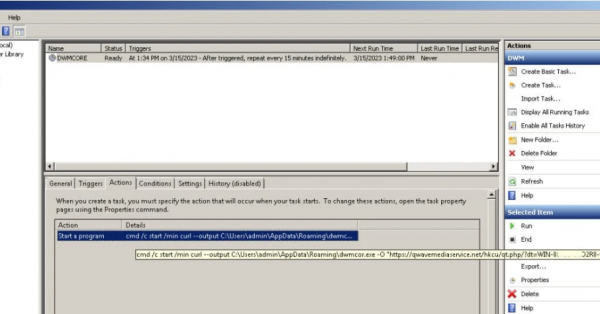

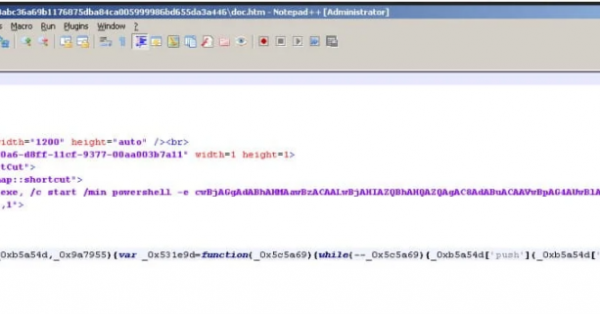

ขั้นแรกเมื่อเป้าหมายได้ทำการเปิดไฟล์ Microsoft Compiled HTML Help (CHM) หรือเอกสาร Excel จากนั้นเพย์โหลดที่เป็นอันตรายจะถูกติดตั้ง พร้อมทั้งกำหนด scheduled task บนระบบ โดยใช้ช่องโหว่ Equation Editor

รวมไปถึงทาง Intezer ได้ให้ความเห็นว่า Bitter น่าจะชอบใช้เพย์โหลด CHM มากกว่าเนื่องจากไม่ต้องการให้เป้าหมายใช้ Microsoft Office เวอร์ชันที่มีช่องโหว่ เพื่อหลีกเลี่ยงการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัย และทำให้เป้าหมายไม่รู้ตัวในขณะที่ทำการโจมตี

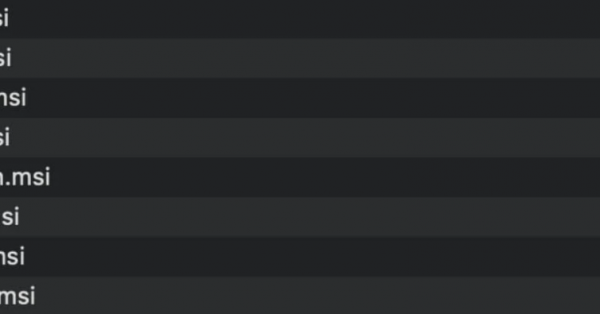

หลังจากนั้นจะทำการเรียกใช้งานเพย์โหลดขั้นที่สอง คือไฟล์ MSI หรือ PowerShell รวมไปถึง CHM หรือไฟล์ EXE ในกรณีของเพย์โหลดที่เรียกจากเอกสาร Excel หลังจากนั้นจะทำการส่งข้อมูลกลับไปยัง command and control (C2) server ของ Hacker เพื่อทำการคัดเลือกว่าตรงกับเป้าหมายการโจมตีหรือไม่ เพื่อที่จะทำการโจมตี และเผยแพร่มัลแวร์ต่อไป

หลังจากนั้นจะทำการเรียกใช้งานเพย์โหลดขั้นที่สอง คือไฟล์ MSI หรือ PowerShell รวมไปถึง CHM หรือไฟล์ EXE ในกรณีของเพย์โหลดที่เรียกจากเอกสาร Excel หลังจากนั้นจะทำการส่งข้อมูลกลับไปยัง command and control (C2) server ของ Hacker เพื่อทำการคัดเลือกว่าตรงกับเป้าหมายการโจมตีหรือไม่ เพื่อที่จะทำการโจมตี และเผยแพร่มัลแวร์ต่อไป  โดยทาง Intezer ยังไม่สามารถทำการดาวน์โหลดมัลแวร์จากเพย์โหลดออกมาได้ แต่ได้ตั้งสมมุติฐานไว้ว่าอาจจะประกอบไปด้วย keyloggers, RATs (Remote Access Tools) และ Info-Stealers

โดยทาง Intezer ยังไม่สามารถทำการดาวน์โหลดมัลแวร์จากเพย์โหลดออกมาได้ แต่ได้ตั้งสมมุติฐานไว้ว่าอาจจะประกอบไปด้วย keyloggers, RATs (Remote Access Tools) และ Info-Stealers

ไฟล์ CHM ที่เป็นอันตราย

ไฟล์ CHM ในอดีตเป็นไฟล์ที่ได้รับความนิยมสำหรับ software documentation และ help files แต่ปัจจุบันไม่ได้ถูกใช้แล้ว ดังนั้นผู้ใช้งานที่ได้รับอีเมล์ที่มีไฟล์ CHM แนบมา ควรใช้ความระมัดระวังในการเปิดอ่าน เนื่องจากมีความเป็นไปได้ที่จะเป็นไฟล์อันตราย รวมถึงไฟล์แนบดังกล่าวยังสามารถหลีกเลี่ยงการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัยได้อีกด้วย

ที่มา : bleepingcomputer

You must be logged in to post a comment.