Botnet ตัวใหม่ที่ใช้ภาษา Golang-based ชื่อ 'HinataBot' ได้โจมตีโดยใช้ช่องโหว่ของอุปกรณ์เราเตอร์ และเซิร์ฟเวอร์ เพื่อเข้าควบคุมระบบเพื่อนำมาใช้โจมตีแบบ DDoS

Akamai ระบุในรายงานทางเทคนิคว่า "ไบนารี่ของมัลแวร์ถูกตั้งชื่อตามตัวละครอนิเมะยอดนิยมอย่าง Naruto โดยมีโครงสร้างชื่อไฟล์เช่น 'Hinata-<OS>-<Architecture>'"

โดยมัลแวร์มีการใช้ช่องโหว่ของเซิร์ฟเวอร์ Hadoop YARN และช่องโหว่ของอุปกรณ์ Realtek SDK (CVE-2014-8361), และเราเตอร์ Huawei HG532 (CVE-2017-17215, CVSS score: 8.8) ในการโจมตีอุปกรณ์ของเหยื่อ

โดยช่องโหว่บนระบบที่ยังไม่ได้รับการอัปเดตแพตซ์ และรหัสผ่านที่คาดเดาได้ง่าย จะตกเป็นเป้าหมายของการโจมตีครั้งนี้ โดยผู้โจมตีไม่จำเป็นต้องใช้เทคนิค social engineering หรือเทคนิคในการโจมตีอื่น ๆ

HinataBot มีการโจมตีมาตั้งแต่เดือนธันวาคม 2022 โดยเริ่มต้นด้วยการใช้โครงสร้างของมัลแวร์ Mirai ทั่วไปที่ใช้ภาษา Go-based ก่อนจะสลับมาใช้มัลแวร์ที่พัฒนาขึ้นเอง ตั้งแต่วันที่ 11 มกราคม 2023

หลังจากนั้น ได้พบว่ามีตัวอย่างใหม่ที่เกี่ยวข้องกับ HinataBot ปรากฏอยู่ใน Akamai's HTTP และ SSH honeypots โดยล่าสุดในเดือนมีนาคม 2023 มีการเพิ่มฟังก์ชันโมดูลมากขึ้น และมีการเพิ่มมาตรการรักษาความปลอดภัยเพื่อป้องกันการถูกนำไปวิเคราะห์ ซึ่งแสดงให้เห็นว่า HinataBot ยังอยู่ในระหว่างการพัฒนาอย่างต่อเนื่อง

มัลแวร์ประเภทนี้ คล้ายกับ DDoS Botnet อื่น ๆ ซึ่งสามารถเชื่อมต่อกับ C2 Server เพื่อรอรับคำสั่ง และเริ่มโจมตี IP เป้าหมายตามระยะเวลาที่กำหนด

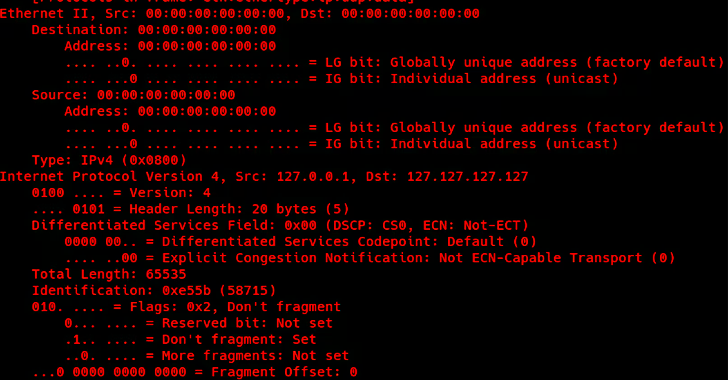

แม้ว่าเวอร์ชันแรกของ Botnet จะใช้โปรโตคอลอย่างเช่น HTTP, UDP, TCP, และ ICMP เพื่อใช้ในการโจมตีแบบ DDoS แต่ในการโจมตีล่าสุดมีการใช้โปรโตคอลเพียง HTTP และ UDP เท่านั้น ซึ่งยังไม่ทราบถึงเหตุผลที่แน่ชัดเกี่ยวกับ 2 โปรโตคอลที่ถูกตัดออกไป

Akamai ได้ทดสอบการโจมตี โดยใช้ HTTP และ UDP เป็นเวลา 10 วินาที พบว่าการทำ HTTP flood สร้างข้อมูล packet capture (PACP) ขนาด 3.4 MB และส่ง 20,430 HTTP requests ส่วนการทำ UDP flood สร้างจำนวน packet 6,733 และข้อมูล packet capture ขนาด 421 MB

ในการโจมตีจริง ๆ ด้วยบอทจำนวน 10,000 เครื่อง การทำ UDP flood จะสูงเกิน 3.3 terabit per second (Tbps) ซึ่งเป็นการโจมตีเชิงปริมาณที่ถือว่าน่ากลัวมาก ส่วนการทำ HTTP flood จะสร้าง traffic ประมาณ 27 gigabit per second (Gbps)

ในการพัฒนานี้ทำให้ HinataBot ถูกจัดเข้าเป็นรายชื่อของกลุ่มที่อันตราย ที่มีการใช้ภาษา Go-based เหมือนอย่าง GoBruteforcer และ KmsdBot

Akamai กล่าวว่า "ผู้โจมตีใช้ภาษา Go-based เพื่อให้สามารถใช้ประสิทธิภาพได้สูง, ความง่ายในการใช้งาน multi-threading, การรองรับการคอมไพล์ข้ามระบบปฏิบัติการ หรืออาจเป็นเพราะสามารถเพิ่มความซับซ้อนเมื่อคอมไพล์ ทำให้ยากต่อการถูกนำไปวิเคราะห์"

การค้นพบเกิดขึ้นภายหลังจาก Microsoft เปิดเผยการโจมตี TCP attacks เป็นรูปแบบที่พบได้บ่อยที่สุดของการโจมตี DDoS ในปี 2022 โดยคิดเป็น 63% ของ traffic การโจมตีทั้งหมด รองลงมาคือ UDP floods และการโจมตี amplification (22%) และการโจมตี packet anomaly (15%)

นอกจากการใช้เป็นวิธีการเบี่ยงเบนความสนใจ เพื่อซ่อนการโจมตีที่ตั้งใจขโมยข้อมูล การโจมตีด้วย DDoS ยังถูกคาดหมายว่าจะมีการเพิ่มขึ้น เนื่องจากมีมัลแวร์รูปแบบใหม่ที่สามารถโจมตีอุปกรณ์ IoT เพื่อเข้าควบคุมอุปกรณ์ได้

ทีม Azure Network Security ระบุว่า "เนื่องจากการโจมตีด้วย DDoS ที่กำลังเพิ่มขึ้น, มีความซับซ้อน, และมีราคาถูกในช่วงเปิดตัว จึงจำเป็นที่จะต้องมีการเตรียมการรับมือก่อนเกิดการโจมตี, การรักษาความปลอดภัย, และพัฒนาการตอบสนองต่อการโจมตีด้วย DDoS ให้เหมาะสมกับองค์กรทุกขนาด"

ที่มา : thehackernews

You must be logged in to post a comment.