นักวิจัยของ ESET ได้เผยแพร่การค้นพบ backdoor malware ตัวใหม่ในชื่อ MQsTTang ที่ถูกสร้างขึ้นโดย Mustang Panda กลุ่ม Hacker ชาวจีน โดยเริ่มพบการโจมตีในเดือน มกราคม 2023 จนถึงปัจจุบัน โดยมีเป้าหมายการโจมตีไปยังรัฐบาล และองค์กรทางการเมืองในยุโรป และเอเชีย โดยเน้นไปที่ไต้หวัน และยูเครน

Mustang Panda เป็นกลุ่มภัยคุกคามระดับสูง Advanced Persistent Threat (APT) ซึ่งเป็นที่รู้จักจากการใช้มัลแวร์ PlugX ที่ปรับปรุงใหม่เพื่อใช้ในการโจรกรรมข้อมูล โดยกลุ่ม Hacker ดังกล่าวยังเป็นที่รู้จักกันในชื่อ TA416 และ Bronze President

โดยก่อนหน้านี้ Trend Micro เคยพบการโจมตีครั้งล่าสุดของ Mustang Panda ในเดือนมีนาคมถึงตุลาคม 2022 โดยในแคมเปญดังกล่าว กลุ่ม Mustang Panda ได้ใช้มัลแวร์สามสายพันธุ์ ได้แก่ PubLoad, ToneIns และ ToneShell และพบว่ามีการกำหนดเป้าหมายไปยัง ออสเตรเลีย ญี่ปุ่น ไต้หวัน และฟิลิปปินส์

MQsTTang backdoor

จากการวิเคราะห์ของ ESET พบว่า MQsTTang backdoor ไม่ได้มีต้นแบบจากมัลแวร์ตัวใดมาก่อน ซึ่งบ่งชี้ได้ว่า backdoor ดังกล่าวได้ถูกสร้างขึ้นมาเพื่อให้สามารถหลบเลี่ยงการตรวจจับ และทำให้สามารถระบุแหล่งที่มาได้ยากขึ้น

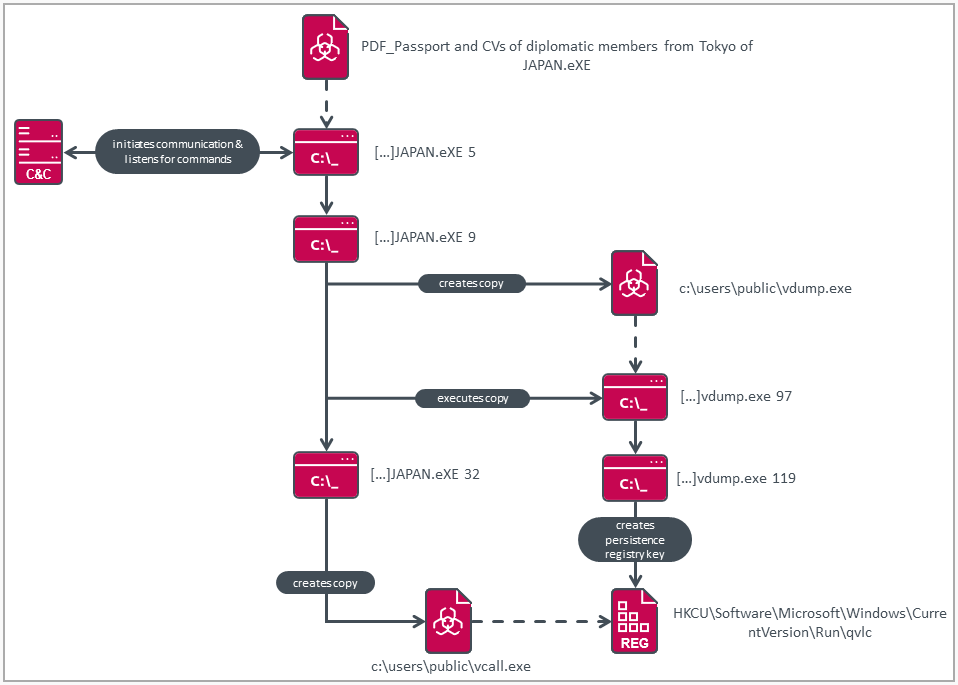

การโจมตีจะเริ่มจาก Phishing Email ที่มีการฝังเพย์โหลดที่เป็นอันตราย เมื่อเป้าหมายทำการเปิดอีเมล จะมีดาวน์โหลดมัลแวร์จาก GitHub repositories เพื่อเริ่มการโจมตี โดยตัวมัลแวร์จะเป็นไฟล์ที่อยู่ภายในไฟล์ RAR archives โดยตั้งชื่อตามหนังสือทางการทูต เช่น การสแกนหนังสือเดินทางของสมาชิกคณะผู้แทนทางการทูต บันทึกของสถานทูต เป็นต้น

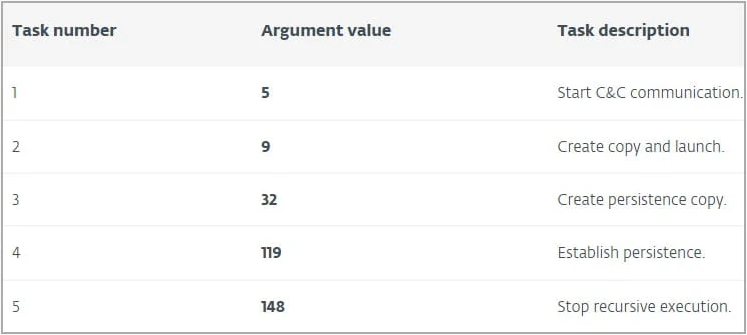

โดย MQsTTang นั้นถือเป็น “barebones backdoor” (แบ็คดอร์ที่ได้รับการออกแบบให้เรียบง่ายที่สุดเท่าที่จะเป็นไปได้ ทำให้ตรวจจับได้ยากขึ้น) ที่มีความสามารถในการเรียกใช้งานคำสั่งได้จากระยะไกล และส่งข้อมูลกลับมายัง C2 (Command & Control) รวมถึงการแฝงตัวอยู่บนระบบ (Persistence)

ซึ่งการแฝงตัวอยู่บนระบบโดยการเพิ่มคีย์รีจิสทรีใหม่ภายใต้ HKCK\Software\Microsoft\Windows\CurrentVersion\Run โดยจะทำให้ระบบเรียกใช้มัลแวร์ทุกครั้งเมื่อมีการ Restart โดยจะมีเพียงการเชื่อมต่อผ่าน C2 (Command & Control) เท่านั้น

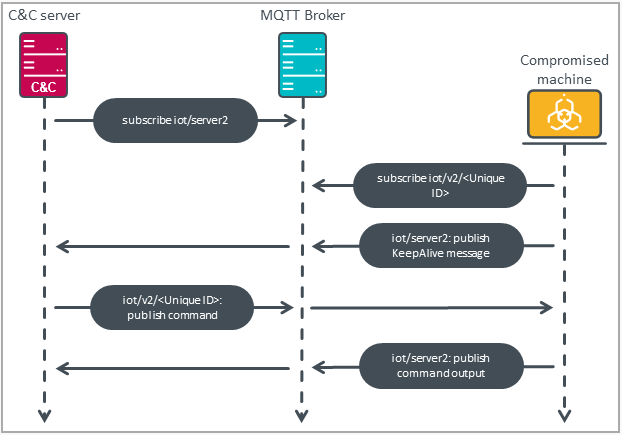

MQsTTang จะทำงานภายใต้ MQTT protocol สำหรับคำสั่งการ และการควบคุมการเชื่อมต่อผ่าน C2 ซึ่งทำให้ช่วยในการปกปิดร่องรอยการเชื่อมต่อผ่าน C2 รวมถึงการโจมตี ทำให้มีโอกาสน้อยที่จะถูกตรวจจับได้

รวมไปถึง MQsTTang จะทำการตรวจสอบการ debug หรือ monitoring tools ที่อยู่บนเครื่องเหยื่อตลอดเวลา เมื่อพบก็จะเปลี่ยนลักษณะการทำงาน เพื่อหลีกเลี่ยงการถูกตรวจจับอีกด้วย

ที่มา : bleepingcomputer

You must be logged in to post a comment.