นักวิจัยของ SentinelOne บริษัทด้านความปลอดภัยทางไซเบอร์ เปิดเผยเทคนิคการหลบหลีกการตรวจับจากอุปกรณ์ป้องกันด้านความปลอดภัย และสามารถเรียกใช้งานเพย์โหลดที่เป็นอันตรายของกลุ่ม CatB Ransomware โดยใช้เทคนิคที่มีชื่อว่า DLL search order hijacking

CatB Ransomware หรือ CatB99 และ Baxtoy ถูกพบครั้งแรกเมื่อปลายปี 2022 ซึ่งคาดว่าเป็นการพัฒนาต่อยอดมาจากกลุ่ม Pandora Ransomware โดยจากการวิเคราะห์ code-level พบว่ามีความคล้ายกัน ซึ่งพบว่า Pandora นั้นมีที่มาจาก ronze Starlight (หรือ DEV-0401 หรือ Emperor Dragonfly) โดยเป็นกลุ่ม Hacker ชาวจีนที่ใช้ Ransomware สายพันธุ์ที่มีช่วงเวลาที่ถูกใช้ในการโจมตีต่ำ เพื่ออำพรางเป้าหมายที่แท้จริงของการโจมตี

การโจมตีของ CatB Ransomware

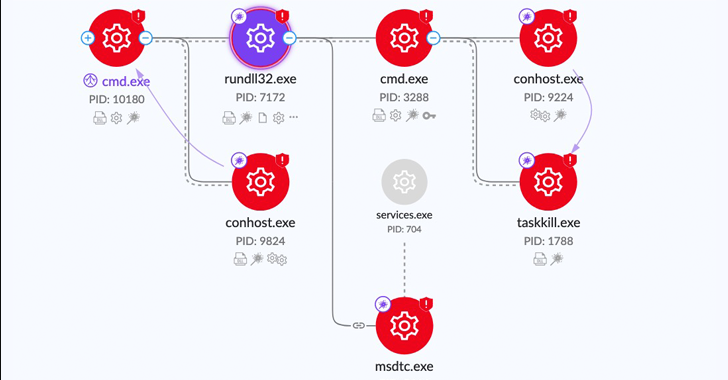

CatB Ransomware จะโจมตีด้วยวิธีการ DLL hijacking ผ่าน Microsoft Distributed Transaction Coordinator (MSDTC) ที่เป็น service จริง ๆ ของ Microsoft เพื่อติดตั้ง และเรียกใช้งานเพย์โหลดของแรนซัมแวร์ เช่น versions.dll เพื่อติดตั้งเพย์โหลด oci.dll ลงในไดเร็กทอรี System32

โดย versions.dll จะถูกใช้เพื่อตรวจสอบว่ามัลแวร์กำลังถูกดำเนินการบน virtual machine หรือไม่ และใช้ service MSDTC เพื่อเรียกใช้ oci.dll เพื่อติดตั้งแรนซัมแวร์บนเครื่องเหยื่อ

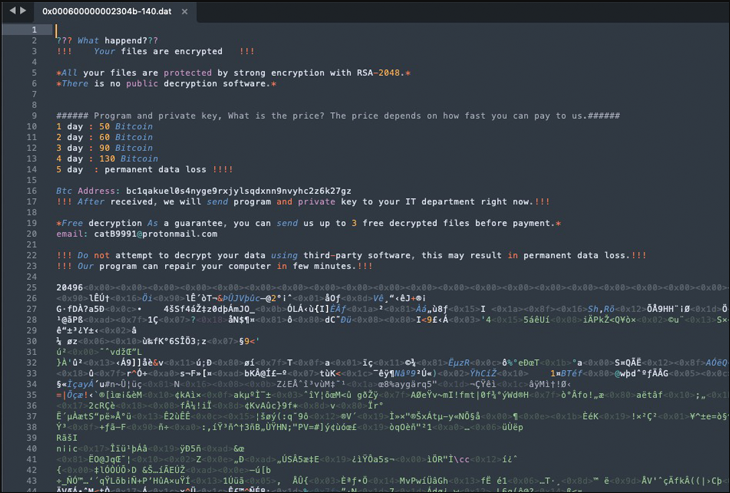

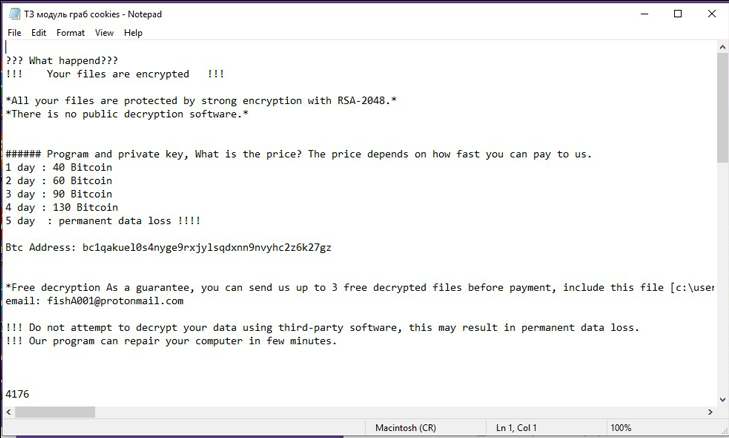

โดย CatB Ransomware จะไม่ทิ้งจดหมายเรียกค่าไถ่ แต่ไฟล์ที่ถูกเข้ารหัสในแต่ละไฟล์จะมีข้อความที่ระบุให้เหยื่อชำระเงินด้วย Bitcoin รวมไปถึงยังมีความสามารถในการขโมยข้อมูลสำคัญออกไป เช่น รหัสผ่าน, บุ๊กมาร์ก, ประวัติการใช้งานเว็บไซต์จากเว็บเบราว์เซอร์ Google Chrome, Microsoft Edge (และ Internet Explorer) และ Mozilla Firefox

นักวิจัยระบุว่า นอกจากลุ่ม CatB Ransomware ที่ใช้ MSDTC ในการโจมตี และหลบหลีกการตรวจจับแล้ว ก่อนหน้านี้ในปี 2020 Trustwave บริษัทด้านความปลอดภัยทางไซเบอร์ ก็เคยพบ Pingback malware ที่ใช้ MSDTC ในการฝังตัวในระบบ และหลบหลีกการตรวจจับเช่นเดียวกัน

ที่มา : thehackernews

You must be logged in to post a comment.