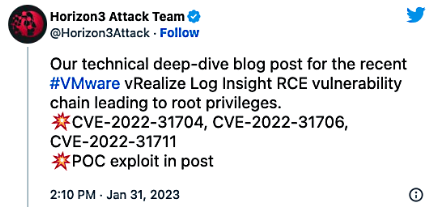

นักวิจัยด้านความปลอดภัยของ Horizon3 ได้เผยแพร่ Proof-of-Concept (PoC) สำหรับการโจมตีช่องโหว่ VMware vRealize Log Insight ที่ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลบนอุปกรณ์ที่ไม่ได้อัปเดตเพื่อปิดช่องโหว่ได้

VMware ได้ออกอัปเดตเพื่อปิดช่องโหว่ด้านความปลอดภัย 4 รายการใน VMware vRealize Log Insight เมื่อสัปดาห์ที่ผ่านมา โดย 2 รายการเป็นช่องโหว่ที่สำคัญ และอนุญาตให้ผู้โจมตีเรียกใช้โค้ดที่เป็นอันตรายบนอุปกรณ์ที่ถูกโจมตีได้ (Remote Code Execution) โดยมีความรุนแรงอยู่ในระดับ Critical (คะแนน CVSS 9.8/10)

- CVE-2022-31706 เป็นช่องโหว่ใน directory traversal bug

- CVE-2022-31704 เป็นช่องโหว่ broken access control ที่สามารถหลบเลี่ยงการตรวจสอบสิทธิ เพื่อแทรกไฟล์อันตรายในระบบปฏิบัติการของอุปกรณ์ที่มีช่องโหว่

- CVE-2022-31710 เป็นช่องโหว่ที่ทำให้เกิด Denial of service (DoS) และ information disclosure บนอุปกรณ์ที่มีช่องโหว่

- CVE-2022-31711 เป็นช่องโหว่ที่ทำให้สามารถเข้าถึง Session หรือข้อมูล application ที่มีความสำคัญของอุปกรณ์ที่มีช่องโหว่

จากการตรวจสอบของ Shodan พบว่า มีอินสแตนซ์ 45 รายการที่สามารถเข้าถึงได้บนอินเทอร์เน็ต เนื่องจากอุปกรณ์ VMware vRealize Log Insight ได้รับการออกแบบให้เข้าถึงได้จากภายในเครือข่ายขององค์กรเป็นหลัก รวมถึงยังพบ VMware vRealize Log Insight ที่มีช่องโหว่ จำนวน 5 รายการอยู่ที่ประเทศไทยอีกด้วย

แม้ปัจจุบันไม่มีรายงานการโจมตีที่ใช้ช่องโหว่ VMware vRealize ในการโจมตี แต่ทาง VMware ก็ได้ออกประกาศเตือนให้ผู้ใช้งานเร่งทำการอัปเดตช่องโหว่โดยด่วน เพื่อป้องกันการถูกโจมตี เนื่องจากในปีที่ผ่านมาก็มีการพบช่องโหว่ CVE-2022-22972 ที่ส่งผลกระทบต่อผลิตภัณฑ์ VMware หลายรายการ ซึ่งสามารถหลบเลี่ยงการตรวจสอบสิทธิ์และยกระดับสิทธิเป็นผู้ดูแลระบบในอุปกรณ์ที่มีช่องโหว่เช่นกัน

การป้องกัน :

- ดำเนินการอัปเดตเพื่อปิดช่องโหว่โดยด่วน

ที่มา : bleepingcomputer

You must be logged in to post a comment.