French Computer Emergency Response Team (CERT-FR) ผู้ดูแลระบบของผู้ให้บริการโฮสติ้ง ได้ออกมาแจ้งเตือนการพบแคมเปญการโจมตีของแรนซัมแวร์ที่มุ่งเป้าการโจมตีไปยัง VMware ESXi server ที่ยังไม่ได้อัปเดตแพตซ์ด้านความปลอดภัย โดยใช้ช่องโหว่ CVE-2021-21974 ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล เพื่อติดตั้งแรนซัมแวร์ลงยังเครื่องเป้าหมายได้

CVE-2021-21974 เป็นช่องโหว่ที่เกิดจาก heap overflow ใน OpenSLP service ทำให้สามารถหลีกเลี่ยงการตรวจสอบสิทธิ และเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล Remote Code Execution (RCE) ซึ่งก่อนหน้านี้มีแพตซ์อัปเดตออกมาแล้วตั้งแต่ 23 กุมภาพันธ์ 2021

ช่องโหว่ CVE-2021-21974 ส่งผลกระทบต่อ ESXi version ดังนี้

- ESXi versions x prior to ESXi70U1c-17325551

- ESXi versions 7.x prior to ESXi670-202102401-SG

- ESXi versions 5.x prior to ESXi650-202102101-SG

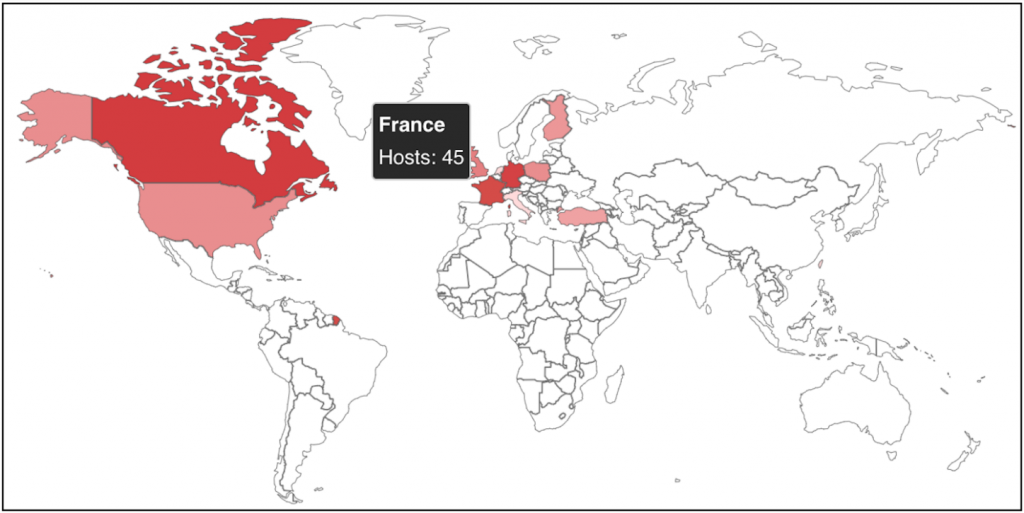

รวมถึงจากการค้นหาของ Shodan แหล่งข้อมูลด้านความปลอดภัย พบว่าเซิร์ฟเวอร์ VMware ESXi กว่า 120 เครื่องทั่วโลกอาจถูกโจมตีจากแคมเปญแรนซัมแวร์ตัวนี้แล้ว

การค้นพบ ESXiArgs ransomware

ในระหว่างที่พบแคมเปญแรนซัมแวร์ที่มุ่งเป้าการโจมตีไปยัง VMware ESXi server ทาง BleepingComputer ระบุว่า มีผู้ใช้งานเว็บไซต์ได้ตั้งกระทู้เรื่องของการถูกโจมตีโดย ESXiArgs ransomware ในฟอรัมของ BleepingComputer รวมถึงขอความช่วยเหลือ และข้อมูลเพิ่มเติมเกี่ยวกับวิธีการกู้คืนข้อมูล

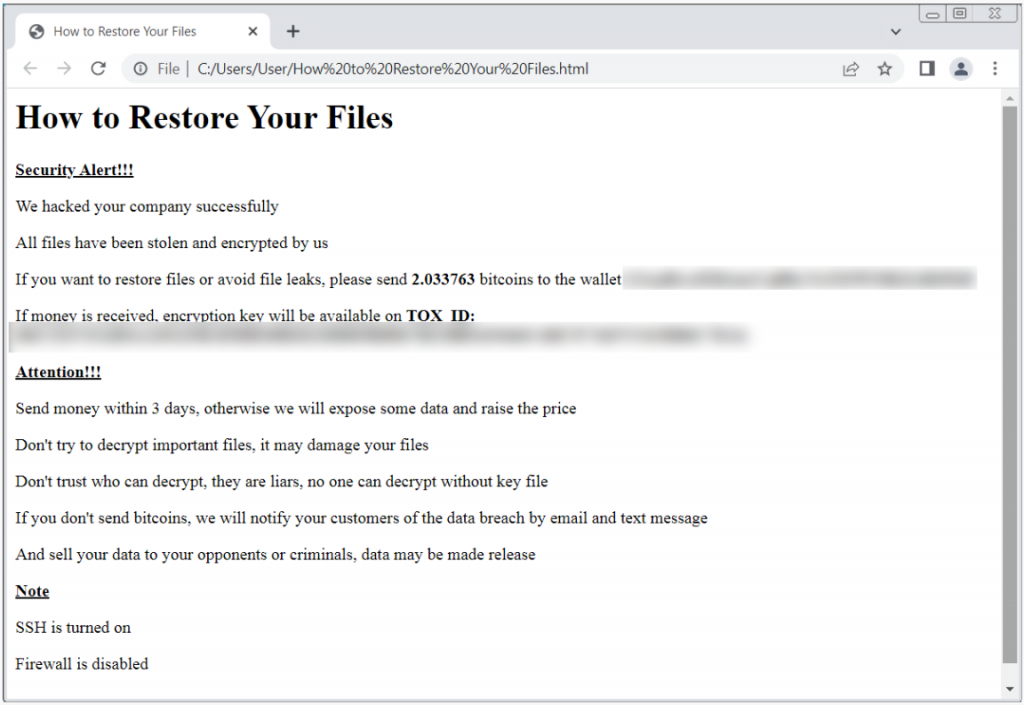

จากข้อมูลพบว่า แรนซั่มแวร์จะเข้ารหัสข้อมูลไฟล์ด้วยนามสกุล .vmxf, .vmx, .vmdk, .vmsd และ .nvram บนเซิร์ฟเวอร์ ESXi ที่ถูกโจมตี และสร้างไฟล์ .args สำหรับเอกสารที่เข้ารหัสแต่ละรายการ (ซึ่งอาจเอาไว้ในการถอดรหัส) รวมถึงยังทิ้งบันทึกเรียกค่าไถ่ชื่อ "ransom.html" และ "How to Restore Your Files.html" ซึ่งเป็นไฟล์ .text ทั่วไปบนเครื่องที่ถูกโจมตี

จากการตรวจสอบเครื่องที่ถูกโจมตีเบื้องต้นพบว่า เครื่องที่ถูกโจมตีมีข้อมูลมากกว่า 500 GB มีการใช้งานเฉลี่ยเพียง 2 Mbps ต่อวัน นอกจากนี้ยังได้ตรวจสอบสถิติการรับส่งข้อมูลในช่วง 90 วันที่ผ่านมา ไม่พบร่องรอยของการส่งข้อมูลขาออกไปข้างนอก

ปัจจุบันทาง ID Ransomware กำลังทำการติดตาม ESXiArgs ransomware ดังกล่าวอยู่ แต่ยังไม่สามารถระบุแหล่งที่มาได้ เนื่องจากข้อมูลที่มีในตอนนี้ยังไม่เพียงพอ

การป้องกัน

- ผู้ดูแลระบบควรเร่งอัปเดตเพื่อปิดช่องโหว่โดยด่วน

- ปิดใช้งานบริการ Service Location Protocol (SLP) บน VMware ESXi ที่ยังไม่ได้อัปเดต และทำการสแกนระบบเพื่อตรวจหาร่องรอยของการถูกโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.