พบ ESXiArgs Ransomware ตัวใหม่ ปรากฏขึ้นหลังจากสำนักงานความมั่นคงปลอดภัยทางไซเบอร์ และโครงสร้างพื้นฐานของสหรัฐ CISA เปิดตัวเครื่องมือถอดรหัสเพื่อกู้คืนข้อมูล สำหรับเหยื่อที่ได้รับผลกระทบจากการโจมตีของ ESXiArgs Ransomware

โดยรายงานจากผู้ดูแลระบบในฟอรัมออนไลน์ พบว่าไฟล์ที่มีขนาดใหญ่กว่า 128MB จะมีการเข้ารหัสข้อมูลแบบ 50% ทำให้กระบวนการกู้คืนมีความลำบากยิ่งขึ้น รวมถึงการลบที่อยู่ Bitcoin ออกจากบันทึกเรียกค่าไถ่ เพื่อให้เหยื่อติดต่อพวกเขาบน Tox แทน เพื่อรับข้อมูลสำหรับการชำระค่าไถ่ เนื่องจากกลุ่ม Hacker รู้ว่าตนเองกำลังถูกติดตามอยู่ รวมถึงวิธีการโจมตีที่ใช้นั้นสามารถป้องกันได้อย่างง่ายดาย จึงได้มีการปรับปรุงรูปแบบการโจมตี

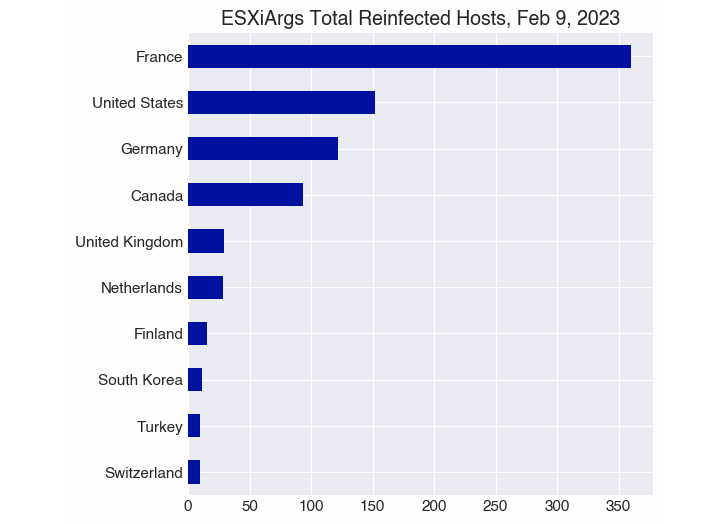

Ransomwere แพลตฟอร์มรวบรวมข้อมูลสถิติได้เปิดเผยว่าจากการสำรวจในวันที่ 9 กุมภาพันธ์ 2566 พบว่ามี VMware ESXi มากถึง 1,252 เครื่องที่ติด ESXiArgs Ransomware เวอร์ชันใหม่ โดย 1,168 เครื่องเป็นเครื่องที่เคยโดนโจมตีมาก่อน

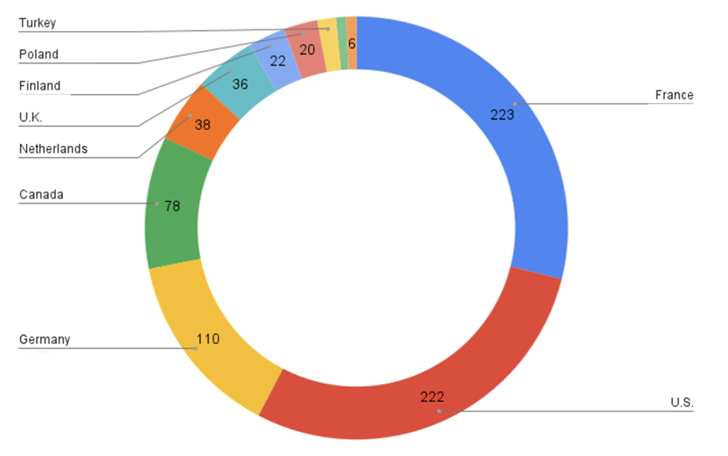

โดยตั้งแต่เริ่มมีการระบาดของRansomware ดังกล่าวในต้นเดือนกุมภาพันธ์ พบ VMware ESXi กว่า 3,800 เครื่องถูกโจมตี ซึ่งส่วนใหญ่อยู่ใน ฝรั่งเศส สหรัฐอเมริกา เยอรมนี แคนาดา สหราชอาณาจักร เนเธอร์แลนด์ ฟินแลนด์ ตุรกี โปแลนด์ และไต้หวัน นอกจากนี้ Rapid7 บริษัทด้านความปลอดภัยทางไซเบอร์ ยังได้พบ VMware ESXi กว่า 18,581 เครื่องที่เข้าถึงได้จากอินเทอร์เน็ตที่มีช่องโหว่ CVE-2021-21974 และยังพบว่ากลุ่ม RansomExx2 ได้กำหนดเป้าหมายการโจมตีไปยังเซิร์ฟเวอร์ VMware ESXi ที่มีความเสี่ยงเหล่านี้อีกด้วย

โดยเครื่องมือในการเข้ารหัสข้อมูลของ ESXiArgs Ransomware เช่น Cheerscrypt และ PrideLocker มีพื้นฐานมาจาก Babuk locker ที่ได้มีการเผยแพร่ซอร์สโค้ดในเดือนกันยายน 2021 แต่ก็มีสิ่งที่ทำให้ ESXiArgs แตกต่างจาก Ransomware กลุ่มอื่น นั่นคือการที่ ESXiArgs ไม่ได้มีการสร้างเว็บไซต์ที่เผยแพร่ข้อมูลการโจมตี และข้อมูลของเหยื่อ ซึ่งบ่งชี้ได้ว่า ESXiArgs Ransomware นั้นไม่ได้เป็นลักษณะ ransomware-as-a-service (RaaS) โดย ESXiArgs จะทำการเรียกค่าไถ่ที่มากกว่าสองบิตคอยน์ (47,000 ดอลลาร์สหรัฐ) และเหยื่อจะมีเวลา 3 วันในการจ่ายเงินค่าไถ่

VMware ระบุว่า แม้ว่าในตอนแรกจะสงสัยว่าการบุกรุกนั้นเกี่ยวข้องกับช่องโหว่ OpenSLP VMware ESXi (CVE-2021-21974) ซึ่งได้มีการออกแพตซ์อัปเดตเพื่อปิดช่องโหว่แล้ว แต่จนถึงปัจจุบันยังไม่พบหลักฐานบ่งชี้ว่ามีการใช้ช่องโหว่ดังกล่าวเพื่อแพร่กระจายRansomware ทำให้มีความเป็นไปได้ที่กลุ่ม Hackers อาจใช้ช่องโหว่อื่น ๆ ที่ได้รับการเปิดเผยออกมาหลายรายการใน VMware ESXi เพื่อโจมตีเป้าหมาย รวมไปถึงปัจจุบันยังไม่สามารถระบุได้ว่าการโจมตีของ ESXiArgs Ransomware มาจาก Hackers กลุ่มไหนกันแน่

ดังนั้นสิ่งที่ผู้ดูแลระบบควรทำคือเร่งดำเนินการอัปเดตเพื่อป้องกันช่องโหว่โดยเร็วที่สุด เพื่อป้องกันการตกเป็นเป้าหมายในการโจมตี

ที่มา : thehackernews

You must be logged in to post a comment.