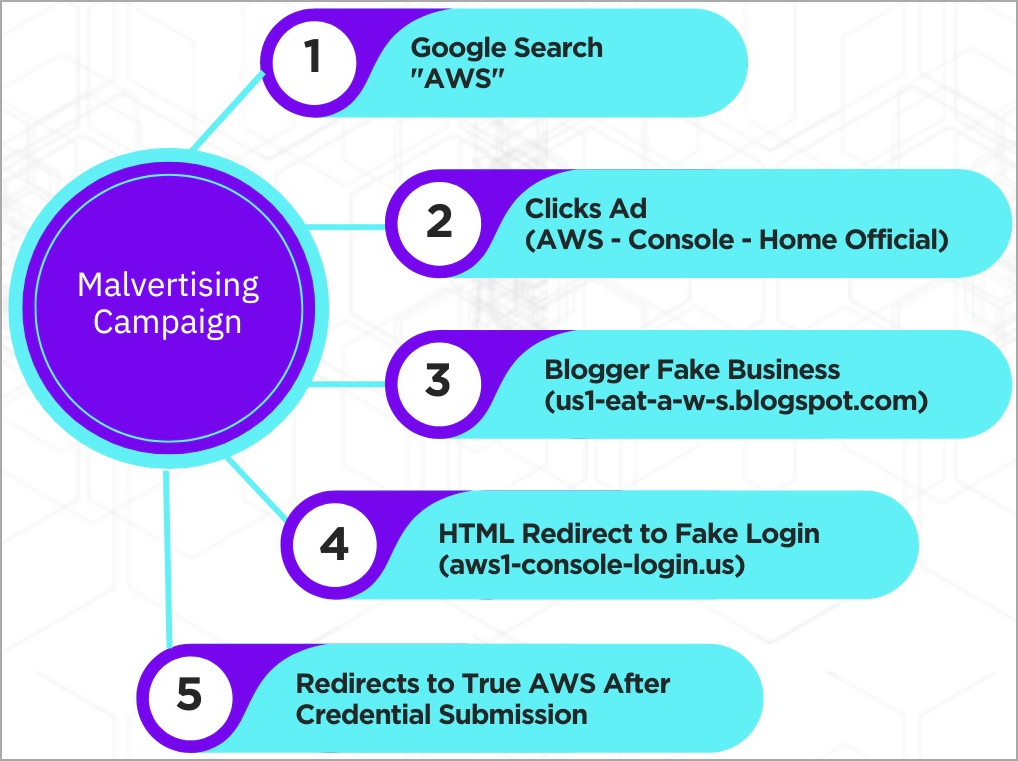

แคมเปญ phishing รูปแบบใหม่ที่มุ่งเป้าหมายไปหน้า login ของ Amazon Web Services (AWS) โดยการใช้ Google ads เพื่อดันหน้าเว็บไซต์ phishing ขึ้นมาติดอันดับใน Google Search เพื่อขโมยข้อมูลการ login ของเหยื่อที่ไม่ระมัดระวัง

ในช่วงแรกผู้โจมตีจะใช้วิธี link โฆษณาไปยังหน้าเพจ phishing โดยตรง แต่ในภายหลังได้ใช้วิธีการเปลี่ยนเส้นทางไปยังหน้าเพจ phishing แทน เพื่อหลีกเลี่ยงการตรวจจับโดยระบบตรวจจับ fraud ของ Google ads

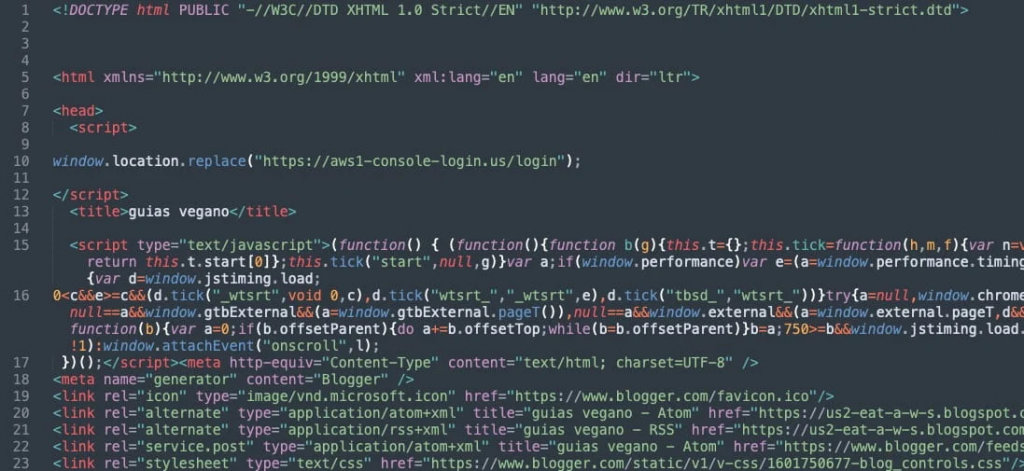

โดยเมื่อคลิกลิงค์บน Google ads จะถูกนำไปยังเว็บไซต์ blogger (“us1-eat-aws.blogspot[.]com”) ที่ควบคุมโดยผู้โจมตี

เว็บไซต์นี้ใช้ 'window.location.replace' เพื่อเปลี่ยนเส้นทางเหยื่อไปยังเว็บไซต์ใหม่ที่เป็นหน้า login ของ AWS ปลอมโดยอัตโนมัติ

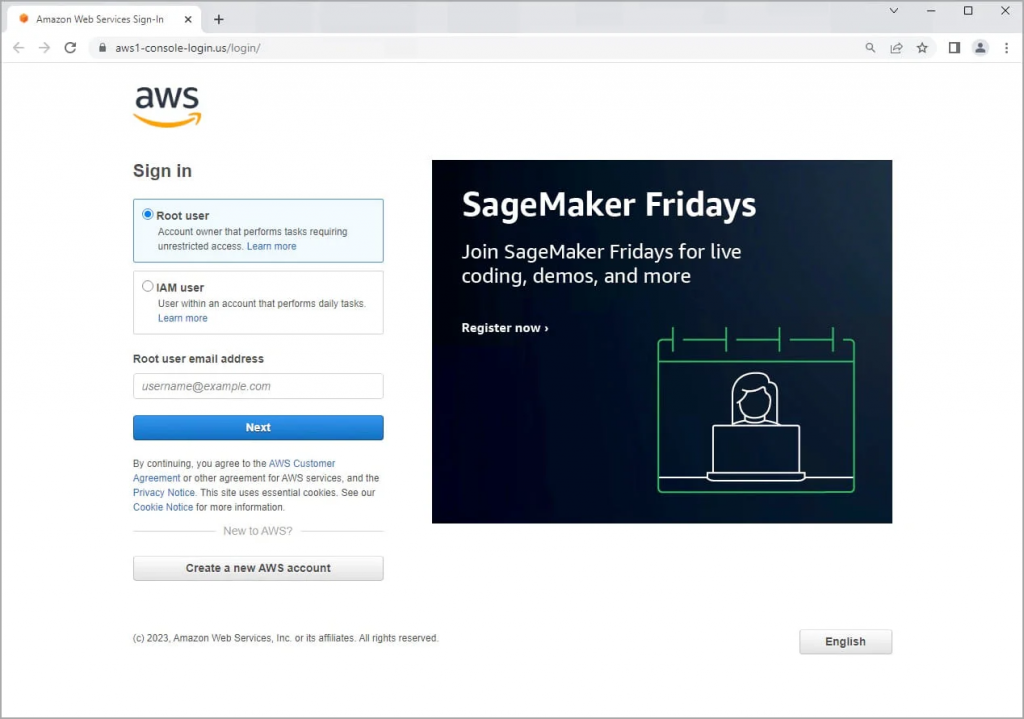

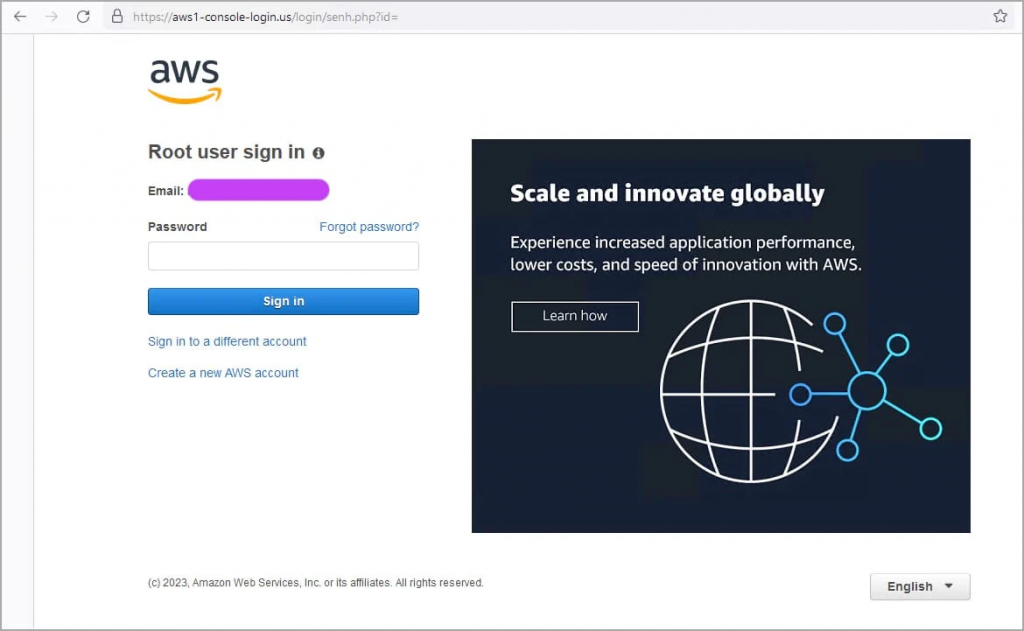

ระบบจะแจ้งให้เหยื่อเลือกว่าเป็น Root หรือ IAM จากนั้นจะให้ป้อนที่อยู่อีเมล และรหัสผ่าน โดยตัวเลือกนี้จะช่วยให้ผู้โจมตีสามารถจัดประเภทข้อมูลที่ขโมยออกมาได้เป็นสองประเภท

Domain phishing ที่พบโดย Sentinel Labs ดังนี้

- aws1-console-login[.]us

- aws2-console-login[.]xyz

- aws1-ec2-console[.]com

- aws1-us-west[.]info

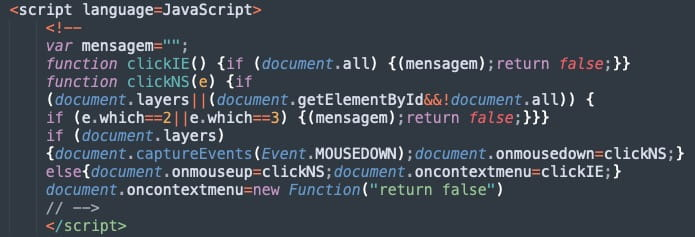

Feature ที่น่าสนใจของหน้าเว็บไซต์ phishing คือฟังก์ชัน JavaScript เพื่อปิดการใช้งานการคลิกขวา ปุ่มกลางของเมาส์ หรือแป้นพิมพ์ลัด

Google Ads กำลังตกอยู่ภายใต้การละเมิดอย่างหนักจากอาชญากรไซเบอร์ทุกประเภท ซึ่งถูกใช้เป็นอีกวิธีหนึ่งในการหลอกลวงเหยื่อ

โฆษณาเหล่านี้ถูกนำมาใช้สำหรับการแพร่กระจาย ransomware และมัลแวร์ที่ปลอมแปลงเป็นซอฟต์แวร์ที่ถูกกฎหมาย

โดยเมื่อสัปดาห์ที่ผ่านมา Sentinel Labs พึ่งค้นพบแคมเปญที่ใช้เทคโนโลยี virtualization ร่วมกับ Google Ads เพื่อแพร่กระจายมัลแวร์ที่ทำให้เครื่องมือป้องกันไวรัสตรวจจับได้ยากขึ้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.