นักวิจัยของ Cybereason เผยข้อมูลการโจมตีของ IcedID Malware ที่สามารถเข้าถึง Active Directory Domain ได้ภายใน 24 ชั่วโมง หลักจากได้รับสิทธิ์การเข้าถึงในครั้งแรก รวมไปถึงตลอดการโจมตี Hacker ยังพยายามทำการค้นหาช่องโหว่อื่น ๆ, ขโมยข้อมูลประจำตัว, แพร่กระจายตัวโดยการใช้ Windows protocol และการใช้เครื่องมืออย่าง Cobalt Strike บนเครื่่องเหยื่อที่ถูกโจมตี

IcedID หรือที่รู้จักในชื่อ BokBot เริ่มต้นด้วยการเป็น banking trojan ในปี 2017 ก่อนจะพัฒนาเป็น dropper malware แบบเดียวกันกับ Emotet, TrickBot, Qakbot, Bumblebee และ Raspberry Robin

วิธีการโจมตี

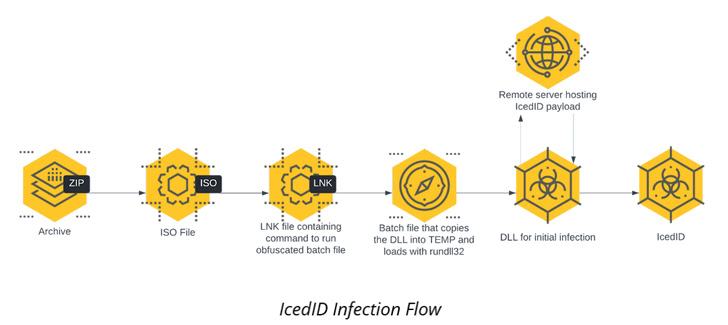

นักวิจัยได้อธิบายการโจมตีของ IcedID ไว้ว่า มันจะเริ่มจากการส่งไฟล์อิมเมจ ISO ที่อยู่ในไฟล์ ZIP ซึ่งได้ฝัง payload อันตรายเอาไว้ไปหาเหยื่อ

เมื่อสามารถโจมตีเข้าไปยังระบบของเหยื่อได้แล้ว ก็จะสร้าง Process เพื่อฝังตัวเองในเครื่อง (Persistence) และทำการติดต่อกับเซิร์ฟเวอร์ภายนอกของ Hacker เพื่อดาวน์โหลด payload เพิ่มเติม เช่น Cobalt Strike Beacon สำหรับหาช่องโหว่อื่น ๆ บนระบบสำหรับการ lateral movement รวมไปถึงเครื่องมือภาษา C# ที่ชื่อว่า Rubeus เพื่อขโมยข้อมูลประจำตัว เพื่อยกระดับสิทธิ์ตัวเอง และแพร่กระจายไปยัง Windows Server เครื่องอื่น ๆ รวมไปถึงเพื่อการโจมตีแบบ DCSync ซึ่งจะทำให้ Hacker สามารถจำลอง domain controller ( DC ) และดึงข้อมูลประจำตัวของผู้ใช้งานทั้งหมดบนระบบ domain controllers ออกมาได้

รวมไปถึงการใช้เครื่องมืออื่น ๆ เป็นส่วนหนึ่งของการโจมตี ได้แก่ netscan.exe เพื่อสแกนเครือข่าย, Rclone ซอฟต์แวร์ซิงค์ไฟล์ เพื่อส่งข้อมูลที่ขโมยมาไปที่เก็บข้อมูลบนคลาวด์ MEGA และติดตั้ง Atera agent ซึ่งเป็น remote administration tool ที่ถูกต้องตามกฎหมาย ซึ่งสามารถใช้ในการสั่งการจากระยะไกลได้

โดยการใช้เครื่องมือเหล่านี้เป็นการสร้าง backdoor เพื่อที่ทำให้ผู้โจมตีสามารถแฝงตัวอยู่ในระบบของเหยื่อต่อไปได้ ทำให้อุปกรณ์ตรวจจับด้านความปลอดภัย เช่น EDR มีโอกาสน้อยลงที่จะสามารถตรวจจับพฤติกรรมผิดปกติเหล่านี้ได้

ที่มา : thehackernews

You must be logged in to post a comment.