OpenSSL อัปเดตแพตช์เวอร์ชัน 3.0.7 เพื่อแก้ไขช่องโหว่ 2 รายการ ได้แก่ CVE-2022-3786 และ CVE-2022-3602 ซึ่งเป็นช่องโหว่ที่มีระดับความรุนแรงสูงที่เกิดจากข้อจำกัดของฟังก์ชันการตรวจสอบ Certificate ใน OpenSSL

รายละเอียดของช่องโหว่

- CVE-2022-3602 เป็นช่องโหว่ในลักษณะ 4-byte stack buffer overflow ที่อาจทำให้ระบบเกิดการขัดข้อง หรือสามารถนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) ได้

- CVE-2022-3786 เป็นช่องโหว่ที่หากผู้โจมตีมีการสร้าง Email Address ในลักษณะพิเศษด้วยวิธีการ punycode-encoded ใน Certificate จะส่งผลให้ OpenSSL ทำงานผิดพลาด เกิดการ buffer overrun ซึ่งอาจนำไปสู่การโจมตีในลักษณะการปฏิเสธการให้บริการ (DoS) ได้ในที่สุด

โดยเวอร์ชัน OpenSSL ที่ได้รับผลกระทบมีตั้งแต่ 3.0.0 ไปจนถึง 3.0.6 ซึ่ง OpenSSL มีคำแนะนำสำหรับการลดความเสี่ยง โดยแนะนำให้ผู้ดูแลระบบปิดการทำงานของ TLS client authentication จนกว่าจะสามารถดำเนินการอัปเดตแพตซ์ได้

จากช่องโหว่ดังกล่าว ผู้เชี่ยวชาญจาก Censys รายงานว่ามีระบบที่เข้าถึงได้จากอินเทอร์เน็ตประมาณ 7,000 ระบบที่ใช้ OpenSSL เวอร์ชันที่มีช่องโหว่ โดยมาจากโฮสต์ที่ไม่ซ้ำกันมากกว่า 1,793,000 ราย

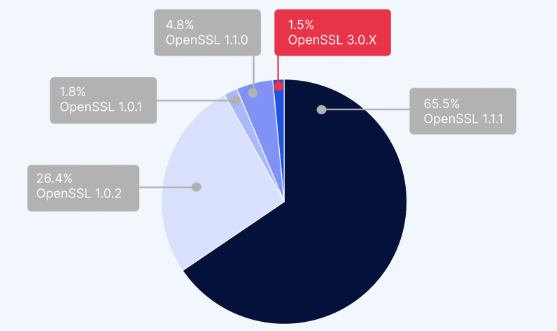

ส่วนผู้เชี่ยวชาญด้าน Cloud Security อย่าง Wiz.io ระบุว่าหลังจากทำการวิเคราะห์บนระบบคลาวด์หลัก ๆ (เช่น AWS, GCP, Azure, OCI และ Alibaba Cloud) พบเพียง 1.5% ของอินสแตนซ์ OpenSSL ทั้งหมดที่ได้รับผลกระทบจากช่องโหว่นี้

อย่างไรก็ตาม ผู้เชี่ยวชาญจาก Akamai ระบุว่า OpenSSL เวอร์ชันที่มีช่องโหว่นั้นอยู่ใน Linux เวอร์ชันล่าสุดหลายผลิตภัณฑ์ เช่น Redhat Enterprise Linux 9, Ubuntu 22.04+, CentOS Stream9, Kali 2022.3, Debian 12 และ Fedora 36 ผู้ใช้งานจึงควรติดตามข่าวสารอย่างใกล้ชิด รวมถึงทำการอัปเดตทันทีหลังมีแพตช์ออกมา

ที่มา : bleepingcomputer , tenable

You must be logged in to post a comment.