พบการโจมตีในรูปแบบ Browser-in-the-Browser เพื่อใช้ในการขโมยข้อมูลบัญชีของผู้ใช้งาน Steam ผ่านทางแคมเปญฟิชชิ่ง

พบการโจมตีในรูปแบบ Browser-in-the-Browser เพื่อใช้ในการขโมยข้อมูลบัญชีของผู้ใช้งาน Steam ผ่านทางแคมเปญฟิชชิ่ง

เทคนิค Browser-in-the-Browser กำลังเป็นที่นิยมของกลุ่มผู้โจมตี ด้วยการสร้างหน้าเว็ป browser ปลอมทับหน้าเว็ป browser ที่กำลังใช้งานอยู่ และแสดงหน้า pop-up ที่ดูเหมือนหน้าสำหรับเข้าสู่ระบบทั่วไป

ช่วงเดือนมีนาคม 2565 BleepingComputer รายงานเป็นครั้งแรกว่าพบเครื่องมือสำหรับสร้างหน้าเพจฟิชชิ่ง ที่ถูกสร้างขึ้นจากนักวิจัยที่ชื่อว่า mr.dox ด้วยการใช้เครื่องมือนี้ จะทำให้ผู้โจมตีสามารถสร้างหน้า login ปลอมของ Steam, Microsoft, Google และ บริการอื่นๆ

โดยล่าสุดวันที่ 12 กันยายน 2565 Group-IB ได้เผยแพร่รายงานฉบับใหม่ ที่แสดงให้เห็นว่ามีการพบแคมเปญใหม่ที่ใช้วิธีการ 'Browser-in-the-Browser' ในการโจมตีแบบ Phishing โดยมีเป้าหมายเพื่อการเข้าถึงบัญชีผู้ใช้งาน Steam ที่มีชื่อเสียง ซึ่งบางบัญชีมีมูลค่าระหว่าง 100,000 ถึง 300,000 ดอลลาร์

เหยื่อในการโจมตีครั้งนี้

Group-IB รายงานว่าการโจมตีแบบ Phishing นี้เจาะจงเฉพาะผู้ใช้งานบนแพลตฟอร์ม Steam และข้อมูลไม่ได้ถูกนำไปประกาศขายบน Dark web แต่จะอยู่ในกลุ่มของแฮ็กเกอร์ที่ใช้งาน Discord หรือในช่องทาง Telegram

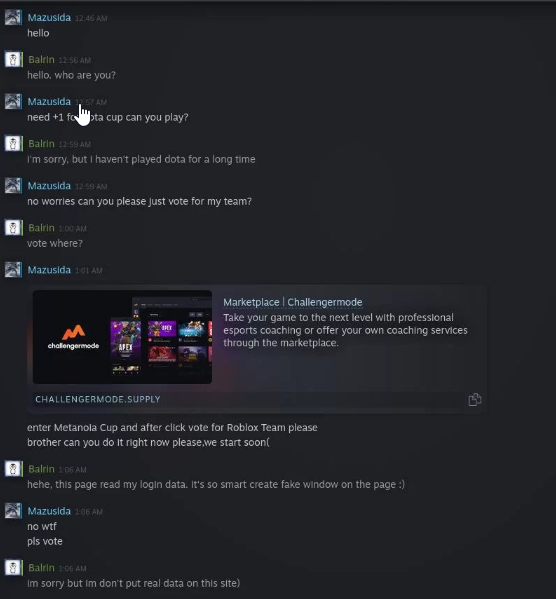

เหยื่อที่เป็นเป้าหมายจะถูกส่งข้อความโดยตรงไปที่กล่องข้อความบน Steam เพื่อเชิญให้เข้าร่วมทีม LoL, Cs, Dota 2 หรือ PUBG ทัวร์นาเมนท์

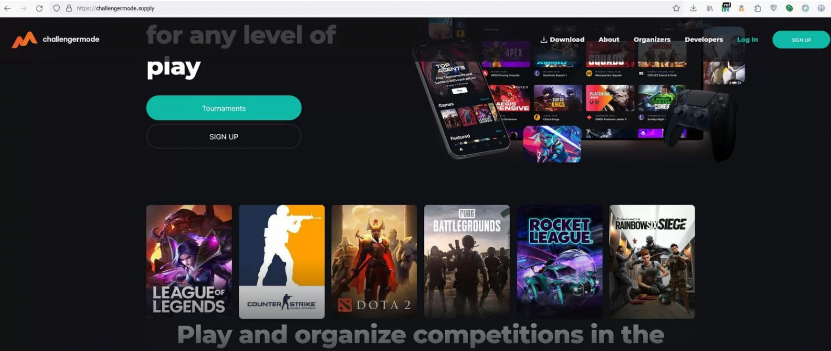

Link ที่แฮ็กเกอร์ส่งมาให้เหยื่อ จะนำไปยังหน้าเว็ปไซต์ที่ดูเหมือนเป็นสปอนเซอร์ขององค์กรเพื่อสนับสนุนการเข้าแข่งขัน esports

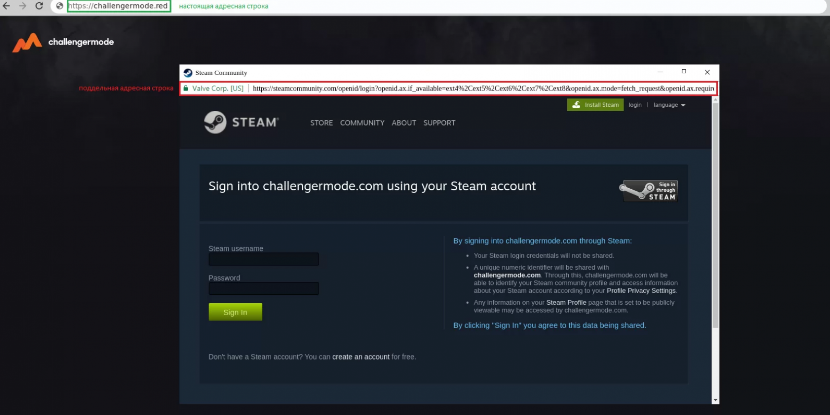

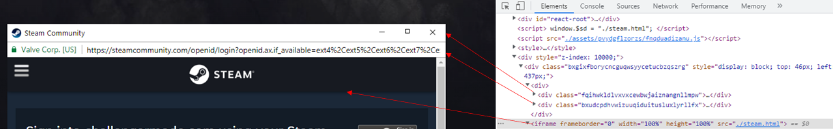

ในการเข้าร่วมการแข่งขัน ผู้เข้าร่วมจะต้อง login โดยผ่านบัญชี Steam อย่างไรก็ตาม หน้าเข้าสู่ระบบจะไม่ใช่เบราว์เซอร์จริง แต่จะเป็นเบราว์เซอร์ที่ซ้อนทับอยู่บนเว็บไซต์อีกที โดยเป็นเพจปลอมที่ถูกสร้างขึ้น ซึ่งทำให้ยากต่อการตรวจสอบว่าเป็นการโจมตีในรูปแบบ Phishing

หน้า Landing Page รองรับ 27 ภาษา ตรวจจับภาษาจากการตั้งค่าเบราว์เซอร์ของเหยื่อ และโหลดภาษาที่ถูกต้อง

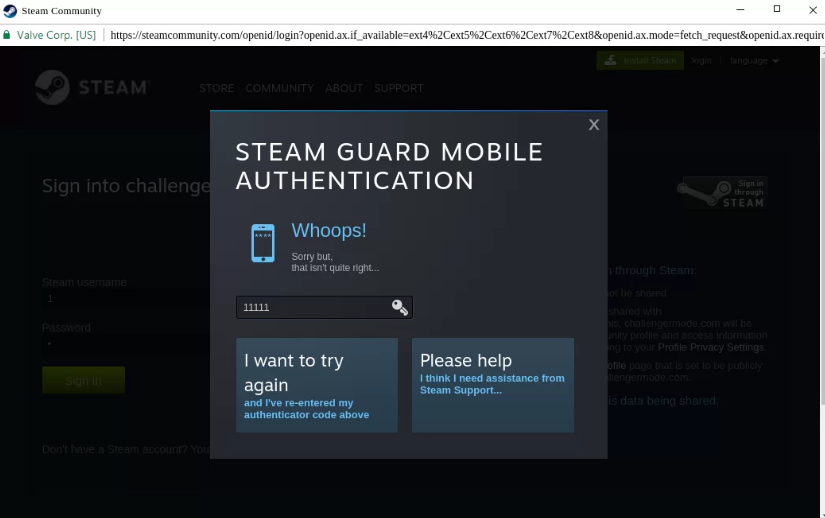

เมื่อเหยื่อป้อนข้อมูลเพื่อ login แบบฟอร์มจะแจ้งให้ป้อนรหัส 2FA หากขั้นตอนที่สองไม่สำเร็จ ข้อความแสดงข้อผิดพลาดจะปรากฏขึ้น

หากการยืนยันตัวตนสำเร็จ ผู้ใช้จะถูกเปลี่ยนเส้นทางไปยัง URL ที่กำหนดไว้ใน C2 ซึ่งมักจะเป็นที่หน้าเว็ปไซต์ที่ถูกต้อง เพื่อลดโอกาสที่เหยื่อจะรู้ตัวว่ากำลังถูกโจมตี

จากนั้นข้อมูลการ login ของเหยื่อที่ถูกขโมยไป จะถูกส่งไปที่แฮ็กเกอร์ หลังจากนั้นแฮ็กเกอร์จะทำการเปลี่ยนรหัสผ่าน และอีเมลเพื่อให้เหยื่อไม่สามารถเข้าใช้งานบัญชีของตนเองได้ในครั้งต่อไป

วิธีการสังเกตการโจมตีแบบ Browser-in-the-Browser

โดยทั่วไปการโจมตีแบบ Browser-in-the-Browser ฟิชชิ่งเพจจะแสดง URL ที่ถูกต้อง เนื่องจากมันเป็นเพียงหน้าสำหรับแสดงผลเท่านั้น ผู้โจมตีจะใส่ข้อมูลใด ๆ ก็ได้ เช่นเดียวกับ SSL ซึ่งจะมีการระบุการเชื่อมต่อแบบ HTTPS ซึ่งสร้างความน่าเชื่อถือให้กับเหยื่อที่เข้าใช้งาน

ยิ่งไปกว่านั้นยังอนุญาตให้ผู้ใช้ลากหน้าเพจปลอม ย่อ-ขยาย หรือปิดหน้าต่างได้ ทำให้ยากต่อการสังเกตว่าเป็นลักษณะ Browser-in-the-Browser

การโจมตีลักษณะนี้ต้องมีการใช้ JavaScript ทำให้การบล็อค JS script จึงสามารถป้องกันได้ แต่อย่างไรก็ตามผู้ใช้งานส่วนใหญ่เลือกที่จะไม่บล็อกสคริปต์ เพราะจะทำให้เว็บไซต์ยอดนิยมหลายแห่งแสดงผลได้ไม่สมบูรณ์

แนะนำให้ระมัดระวังข้อความที่ได้รับจาก Steam, Discord หรือแพลตฟอร์มอื่น ๆ และหลีกเลี่ยงการคลิกลิงก์ที่ถูกส่งมาจากผู้ใช้งานที่ไม่รู้จัก

ที่มา: www.bleepingcomputer.com

You must be logged in to post a comment.