เมื่อวันพุธที่ผ่านมา Threat Intelligence ของ Microsoft ออกมาแจ้งเตือนถึงกลุ่มผู้โจมตีด้วย ransomware ซึ่งคาดว่ามาจากประเทศอิหร่าน ที่ใช้ชื่อว่า "Phosphorus"

โดย Microsoft กำลังติดตามข้อมูลของกลุ่ม DEV-0270 (หรือที่รู้จักในชื่อ Nemesis Kitten) ซึ่งกำลังดำเนินการภายใต้บริษัทนามแฝงที่ชื่อว่า Secnerd และ Lifeweb โดยพบข้อมูลของระบบ และเครื่องมือที่ใช้ในการโจมตีของทางกลุ่ม และทั้งสององค์กรมีลักษณะเดียวกัน

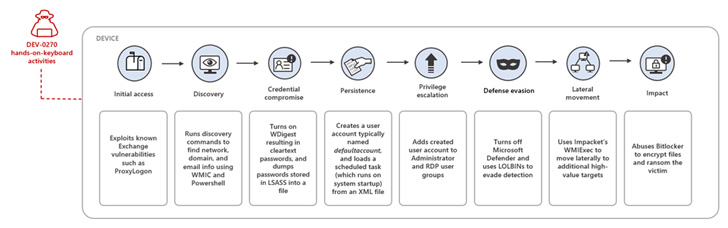

DEV-0270 ใช้ประโยชน์จากช่องโหว่ที่มีระดับความรุนแรงสูง เพื่อเข้าถึงอุปกรณ์ต่าง ๆ และยังเป็นที่รู้จักจากการใช้ช่องโหว่ใหม่ ๆ รูปแบบอื่นในการโจมตี และกลุ่ม DEV-0270 ยังมีการใช้วิธีการอย่าง living off the land binaries(LOLBINs) ในการค้นหา และเข้าถึงข้อมูลที่สำคัญ จนไปถึงการใช้เครื่องมืออย่าง BitLocker เพื่อเข้ารหัสไฟล์บนเครื่องของเหยื่อที่ถูกโจมตี

การใช้ BitLocker และ DiskCryptor ransomware โดยกลุ่มผู้โจมตีจากอิหร่าน เริ่มปรากฏให้เห็นเมื่อต้นเดือนพฤษภาคม จากรายงานของ Secureworks ที่เปิดเผยการโจมตีโดยกลุ่มที่มีชื่อว่า Cobalt Mirage (หรือที่รู้จักในชื่อ Cobalt Illusion) และ TunnelVision ซึ่งคาดว่าก็มีความเกี่ยวข้องกับกลุ่ม Phosphorus

โดย DEV-0270 จะใช้วิธีการสแกนช่องโหว่จากอินเทอร์เน็ต เพื่อค้นหาเซิร์ฟเวอร์ และอุปกรณ์ที่มีความเสี่ยงที่จะถูกโจมตีได้จากช่องโหว่ของ Microsoft Exchange Server, Fortinet FortiGate SSL-VPN และ Apache Log4j จากนั้นจึงจะทำการสำรวจข้อมูลของเครือข่ายของเหยื่อเพิ่มเติม รวมไปถึงขโมยข้อมูล credential

เมื่อสามารถเข้าถึงเครือข่ายของเหยื่อที่ถูกโจมตี มันจะพยายามแฝงตัวอยู่บนระบบให้ได้นานที่สุดด้วยการแอบสร้าง scheduled task สำหรับสั่งการทำงานบนเครื่องของเหยื่อ

จากนั้น DEV-0270 จะใช้วิธีการโจมตีเพื่อยกระดับสิทธิ์เป็น System เพื่อให้สามารถปิดการทำงานของ Microsoft Defender Antivirus จากนั้นจึงทำการโจมตีต่อไปยังเครื่องอื่น ๆ บนเครือข่ายของเหยื่อ และใช้ BitLocker เข้ารหัสไฟล์บนเครื่องเหยื่อ

เครื่องมือที่ผู้โจมตีใช้ส่วนมากจะเป็น WMI, net, CMD, PowerShell commands และเข้าไปกำหนดค่า Registry อีกทั้งผู้โจมตียังมีการติดตั้ง และปลอมแปลง binaries ที่สร้างขึ้นเพื่อปลอมเป็น Process ที่ดูปกติ เพื่อแฝงตัวอยู่บนเครื่องเหยื่ออีกด้วย

แนะนำให้ผู้ใช้งานอัปเดตแพตช์เซิร์ฟเวอร์ Exchange ที่เชื่อมต่อกับอินเทอร์เน็ตโดยด่วน เพื่อลดความเสี่ยงจากการถูกโจมตี รวมไปถึงจำกัดการเข้าถึงอุปกรณ์เครือข่ายของ Fortinet SSL-VPN และตั้งรหัสผ่านให้รัดกุม และทำการสำรองข้อมูลอย่างสม่ำเสมอ

ที่มา : thehackernews

You must be logged in to post a comment.