Palo Alto Networks กำลังดำเนินการแก้ไขปัญหาช่องโหว่ที่ผู้ไม่หวังดีสามารถใช้เทคนิค Reflection Amplification ก่อให้เกิดการปฏิเสธการให้บริการ (DoS) ได้ ซึ่งช่องโหว่นี้ส่งผลกระทบกับ PAN-OS ของ Next-Gen Firewall

ลักษณะการทำงาน

ผู้เชี่ยวชาญจาก Palo Alto Networks พบผู้ไม่หวังดีพยายามใช้ Firewall หลากหลายยี่ห้อ ทำการโจมตีแบบ Reflected denial-of-service (RDoS) แต่ไม่ได้ระบุว่าเป็นยี่ห้อใด และมีองค์กรไหนบ้างได้รับผลกระทบ โดยระบุเพียงว่า Firewall ของตนก็ตกเป็นหนึ่งในอุปกรณ์ถูกที่ใช้สำหรับโจมตี โดยช่องโหว่นี้คือ CVE-2022-0028 (คะแนน CVSS 8.6) ซึ่งเกิดจากการตั้งค่าผิดพลาดบนฟีเจอร์ URL Filtering ของ PAN-OS ส่งผลให้ผู้ไม่หวังดีสามารถใช้ช่องโหว่ดังกล่าวสร้าง DoS attack ได้

การโจมตีดังกล่าวเกิดขึ้นได้บน Firewall Palo Alto ทั้ง PA-Series (hardware), VM-Series (virtual) และ CN-Series (container) อย่างไรก็ตาม การโจมตีจำเป็นต้องมีการระบุเป้าหมายที่จะโจมตีด้วย นอกจากนี้การใช้ประโยชน์จากช่องโหว่ดังกล่าวจะเกิดขึ้นได้ก็ต่อเมื่อ Palo Alto มี Configuration ในรูปแบบดังนี้

1. มีการตั้งค่าฟีเจอร์ URL Filtering ที่มีการบล็อคอย่างน้อย 1 category กับ source zone ที่มี external facing interface

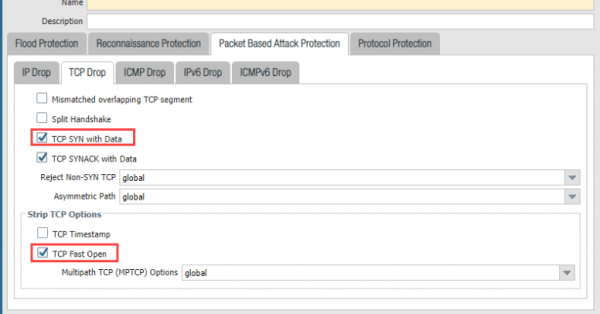

2. ไม่ได้มีการเปิดการใช้งาน TCP Syn With Data และ TCP Fast Open ใน Packet-based attack protection ใน Zone Protection profile

3. ไม่ได้มีการเปิดการใช้งาน SYN Cookies ด้วยค่า activation threshold = 0 ใน Flood protection ใน Zone Protection profile

แนวทางการป้องกันเบื้องต้น

1. ผู้ดูแลระบบสามารถลบ Policy ที่ทำให้เกิดช่องโหว่ออกได้ ตัวอย่างเช่น Policy ที่ Source Zone มีการใช้งานจากภายนอก (External facing Interface) ถ้าใน Policy นั้นมีการเปิดใช้งานฟีเจอร์ URL Filtering และมี Category ที่เป็น Block อย่างน้อย 1 Category ขึ้นไป

2. เพื่อป้องกันผลกระทบในลักษณะ denial-of-service (DOS) จากการเปิดใช้งาน security policy ที่มีการตั้งค่า URL Filtering profile ตามข้อ 1 จาก security zone อื่นๆ สามารถทำการตั้งค่า Zone protection ดังต่อไปนี้กับ source zone ที่มีการใช้งาน security rules ที่มีการใช้งาน URL Filtering ในลักษณะข้างต้น

- 2.1 Packet-based attack protection

เปิดใช้งาน TCP SYN with Data และ TCP Fast Open ในฟีเจอร์ Packet-based attack protection

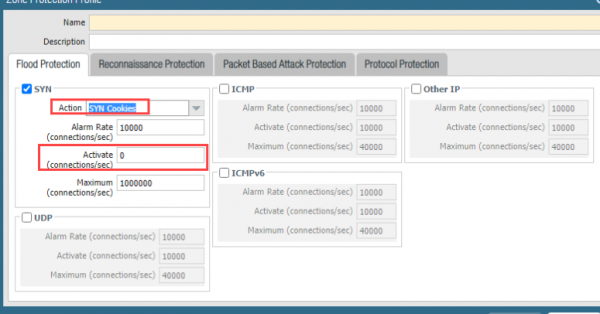

- 2.2 Flood protection

ตั้งค่า SYN action เป็นแบบ SYN Cookies ด้วยค่า activation threshold = 0

หมายเหตุ : zone protection ตามข้อ 2 สามารถเลือกทำเฉพาะ 2.1 Packet Based-Attack protection หรือ 2.2 Flood protection อย่างใดอย่างหนึ่งได้ ไม่จำเป็นต้องทำทั้ง 2 Features

การแก้ไข

Palo Alto จะแก้ไขผลกระทบดังกล่าวใน version update ของ PANOS ดังต่อไปนี้

- อัพเดทแพตช์ จาก PAN-OS 10.1 เป็น 10.1.6-h6

- ส่วนแพตช์สำหรับ PAN-OS 8.1, 9.0, 9.1, 10.0 และ 10.2 นั้นคาดว่าจะปล่อยออกมาในช่วงสัปดาห์ของวันที่ 15 สิงหาคม 2022

รายละเอียดเพิ่มเติมสามารถตรวจสอบได้จาก https://security.paloaltoneyworks.com/CVE-2022-0028

ที่มา : securityweek

You must be logged in to post a comment.