นักวิจัยด้านความปลอดภัยทางไซเบอร์พบมัลแวร์ ChromeLoader รูปแบบใหม่ ที่ส่วนใหญ่มันถูกใช้เพื่อขโมยข้อมูลบนเบราว์เซอร์ของเหยื่อ

ChromeLoader ถูกพบครั้งแรกในเดือนมกราคม 2565 โดยแพร่กระจายผ่านทางรูปแบบของไฟล์ ISO หรือ DMG จากการดาวน์โหลดไฟล์ผ่าน QR code บน Twitter และเว็บไซต์แจกเกมฟรีต่างๆ

ChromeLoader มีชื่อเรียกอีกอย่างหนึ่งว่า Choziosi Loader และ ChromeBack สิ่งที่แตกต่างคือ ChromeLoader จะอยู่ในรูปแบบของ browser extension แทนที่จะเป็นรูปแบบไฟล์ Windows (.exe) หรือ Dynamic Link Library (.dll)

ChromeLoader จะหลอกให้ผู้ใช้งานดาวน์โหลดไฟล์ torrents ภาพยนตร์ หรือไฟล์ cracked ของเกม ผ่านทางแคมเปญโฆษณาบนเว็บไซต์ต่างๆ รวมไปถึงโซเชียลมีเดีย

นอกจากการเข้าถึงข้อมูลเบราว์เซอร์ของผู้ใช้งาน และการเข้าใช้งานเว็ปไซต์ต่างๆแล้ว มันยังออกแบบมาเพื่อดักจับคำค้นหาของของผู้ใช้งานบน Google, Yahoo และ Bing ซึ่งทำให้ผู้โจมตีสามารถเก็บข้อมูลการใช้งานอินเทอร์เน็ตของเหยื่อได้อย่างมีประสิทธิภาพ

ในขณะที่มัลแวร์ ChromeLoader รุ่นแรกบน Windows ถูกพบในเดือนมกราคม มัลแวร์เวอร์ชัน macOS ถูกพบในเดือนมีนาคมในรูปแบบ extension ปลอมบน Chrome (เวอร์ชัน 6.0) ผ่านทาง disk image (DMG) files

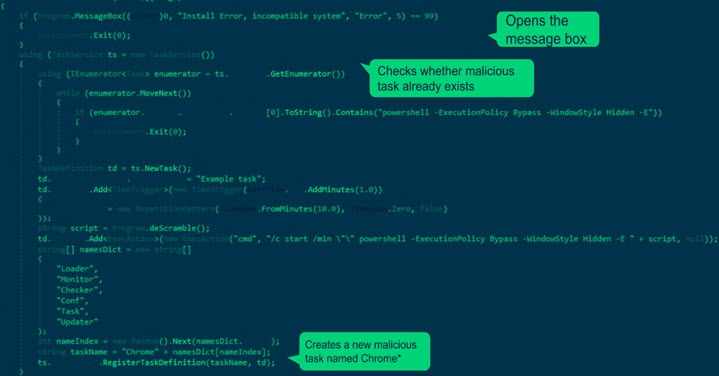

การวิเคราะห์ล่าสุดจาก Palo Alto Networks Unit 42 ระบุว่าการโจมตีจาก **ChromeLoader น่าจะเกิดขึ้นครั้งแรกในเดือนธันวาคม 2564 โดยใช้ไฟล์ AutoHotKey แทนที่จะเป็นไฟล์ ISO แบบในภายหลัง

"มัลแวร์จะใช้รูปแบบ AutoHotKey (AHK) ซึ่งเป็นเฟรมเวิร์กที่ใช้สำหรับการเขียนสคริปต์อัตโนมัติ ซึ่งจะถูกใช้เพื่อดร็อป browser extension ของเวอร์ชันแรกๆ" นาดาฟ บารัค นักวิจัยจาก Unit 42 กล่าว

มัลแวร์ในเวอร์ชันแรกยังไม่มีความสามารถในการหลีกเลี่ยงการตรวจจับ ซึ่งเป็นคุณลักษณะที่มัลแวร์นำมาใช้เพื่อปกปิดวัตถุประสงค์ของการทำงานของโค้ดที่เป็นอันตราย

"ในช่วงเวลาสั้นๆ ChromeLoader ได้มีการอัปเดตหลายครั้ง ใช้เฟรมเวิร์กการเขียนโปรแกรมหลายแบบ มีการหลบเลี่ยงการตรวจจับได้ดีขึ้น และแม้แต่การทำงานข้ามแพลตฟอร์มได้ทั้งบน Windows และ macOS” Barak กล่าว

ที่มา : thehackernews

You must be logged in to post a comment.