มัลแวร์ตัวใหม่บน Linux ที่พึ่งถูกตรวจพบมีชื่อว่า Symbiote โดยมันสามารถเข้าควบคุม Process ทั้งหมดบนระบบของเหยื่อเพื่อขโมยข้อมูลบัญชีผู้ใช้งาน และเปิด Backdoor ให้ผู้โจมตีสามารถเข้าถึงอีกในภายหลังได้

หลังจากมัลแวร์ถูกติดตั้ง และควบคุม Process ที่ทำงานอยู่ทั้งหมด โดยมันจะเกาะติดกับทุก Process และไม่ทิ้งร่องรอยที่สามารถระบุได้ว่าระบบติดมัลแวร์ ถึงแม้ว่าจะมีการตรวจสอบอย่างละเอียดก็ตาม

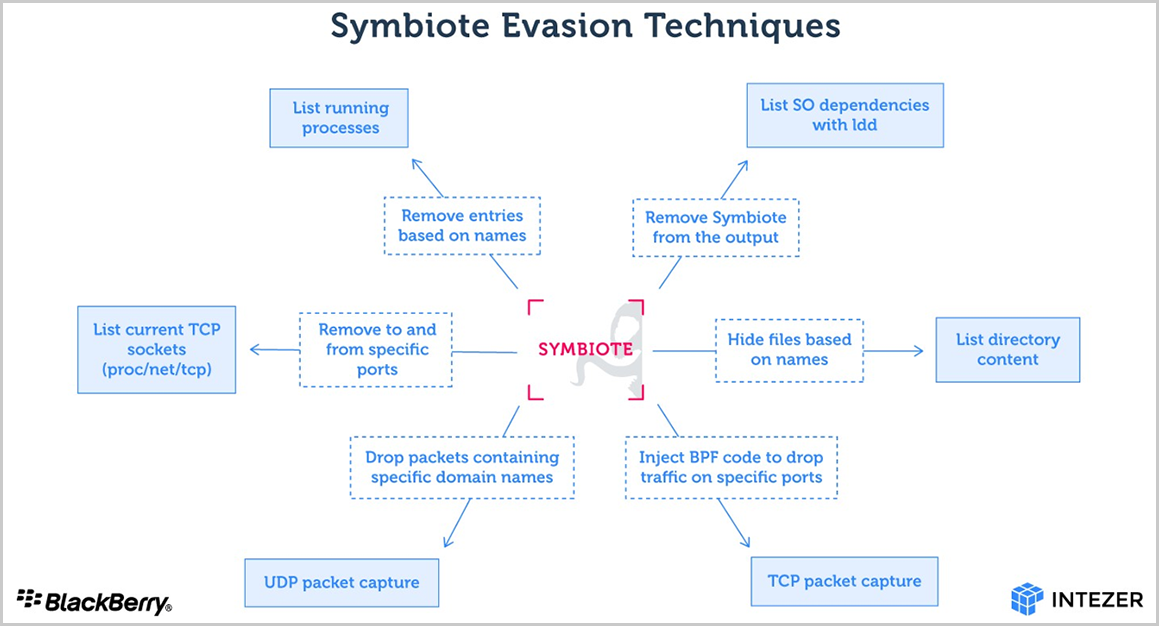

Symbiote มีการใช้ฟังก์ชัน BPF (Berkeley Packet Filter) เพื่อดักจับแพ็กเก็ตข้อมูลบนเครือข่าย และเพื่อซ่อนช่องทางการสื่อสารของมันจากการตรวจจับของเครื่องมือรักษาความปลอดภัย

แพร่กระจายบนระบบผ่าน Shared objects

แทนที่จะมีรูปแบบทั่วไปอย่าง executable ไฟล์ Symbiote กลับเป็น shared object (SO) library ที่ใช้โหลดเข้าสู่ Process ที่กำลังรันอยู่บนเครื่องของเหยื่อ โดยการใช้คำสั่ง LD_PRELOAD เพื่อให้สามารถมี priority สูงกว่า SOs อื่นๆ

ด้วยการถูกโหลดเป็นอันดับต้นๆ มัลแวร์ Symbiote สามารถเชื่อมต่อฟังก์ชัน "libc" และ "libpcap" และดำเนินการต่างๆ เพื่อปกปิดการมีอยู่ของมัลแวร์ เช่น การซ่อน process การซ่อนไฟล์ที่ใช้กับมัลแวร์ และอื่นๆ

ถ้าผู้ดูแลระบบเริ่มพยายามตรวจสอบการรับส่งข้อมูลที่น่าสงสัยบนเครือข่าย มัลแวร์ Symbiote จะแทรกตัวเองเข้าไปใน process ของซอฟต์แวร์ที่ใช้ตรวจสอบ และใช้ BPF hooking เพื่อกรองผลลัพธ์ที่จะแสดงข้อมูลที่บ่งบอกถึงพฤติกรรมของมัลแวร์

เพื่อซ่อนพฤติกรรมของมัลแวร์บนเครือข่ายของเหยื่อ มัลแวร์ Symbiote จะจัดการรายการเชื่อมต่อที่ต้องการซ่อน ทำการกรองแพ็กเก็ตผ่าน BPF และลบการรับส่งข้อมูล UDP ไปยังชื่อโดเมนที่อยู่ในรายการ

แบ็คดอร์ และการขโมยข้อมูล

มัลแวร์ตัวใหม่นี้ใช้วิธีการขโมยข้อมูลบัญชีผู้ใช้จากเครื่องเหยื่อโดยอัตโนมัติโดยการเชื่อมต่อกับฟังก์ชัน "libc read" นี่จึงทำให้เมื่อผู้โจมตีเข้าถึงข้อมูลบัญชีผู้ใช้บนระบบ Linux ได้ ก็มีโอกาสที่จะสามารถเข้าถึงเครื่องอื่นๆบนระบบของเหยื่อได้เช่นเดียวกัน

มัลแวร์ Symbiote ยังช่วยให้ผู้โจมตีสามารถเข้าถึง SSH จากระยะไกลไปยังเครื่องผ่านบริการ PAM และยังช่วยให้ผู้โจมตีได้รับสิทธิ์ Root บนระบบอีกด้วย

เป้าหมายของมัลแวร์ส่วนใหญ่เป็นหน่วยงานที่เกี่ยวข้องกับการเงินใน Latin America โดยการแอบอ้างเป็นธนาคารของบราซิล ตำรวจสหพันธรัฐของประเทศ ฯลฯ

นักวิจัยกล่าวว่า เนื่องจากมัลแวร์ทำงานเป็น User-land level rootkit การตรวจจับการติดมัลแวร์จึงเป็นเรื่องยาก

เทคนิคของมัลแวร์ดังกล่าวที่ใช้ในการโจมตีระบบ Linux นั้นคาดว่าจะเพิ่มปริมาณขึ้นอย่างมาก เนื่องจากเครือข่ายองค์กรขนาดใหญ่มีการใช้งานระบบ Linux เป็นจำนวนมาก

ที่มา: Bleepingcomputer

You must be logged in to post a comment.