ผู้เชี่ยวชาญตรวจพบแคมเปญที่เป็นอันตราย โดยพบการส่งมัลแวร์ 'Matanbuchus' ผ่าน Phishing Email เพื่อติดตั้ง Cobalt Strike บนเครื่องที่ถูกบุกรุก ซึ่ง Cobalt Strike เป็นซอร์ฟแวร์ที่ใช้สำหรับการทดสอบการเจาะระบบ แต่ปัจจุบันมักถูกใช้ในการโจมตีเพื่อหาช่องทางการปล่อย Payloads อื่นๆที่เป็นอันตรายได้

รายละเอียดเบื้องต้น

Matanbuchus เป็นโครงการ Malware-as-a-Service (MaaS) ที่ถูกพบครั้งแรกในเดือนกุมภาพันธ์ 2564 มีการโฆษณาบน Dark Web โดยโปรโมตว่าสามารถรันไฟล์ exe ได้โดยตรงบน System ของเครื่อง

จากนั้นผู้เชี่ยวชาญจาก Palo Alto Networks ได้ทำวิเคราะห์มัลแวร์เมื่อเดือนมิถุนายน พ.ศ. 2564 และทำการรวบรวมข้อมูลเพื่อทำการ Mapping Network Path และ Infrastructure ของมัลแวร์ รวมไปถึงคำสั่งบน PowerShell ที่ใช้ในการติดตั้ง Payloads

ลักษณะการโจมตี

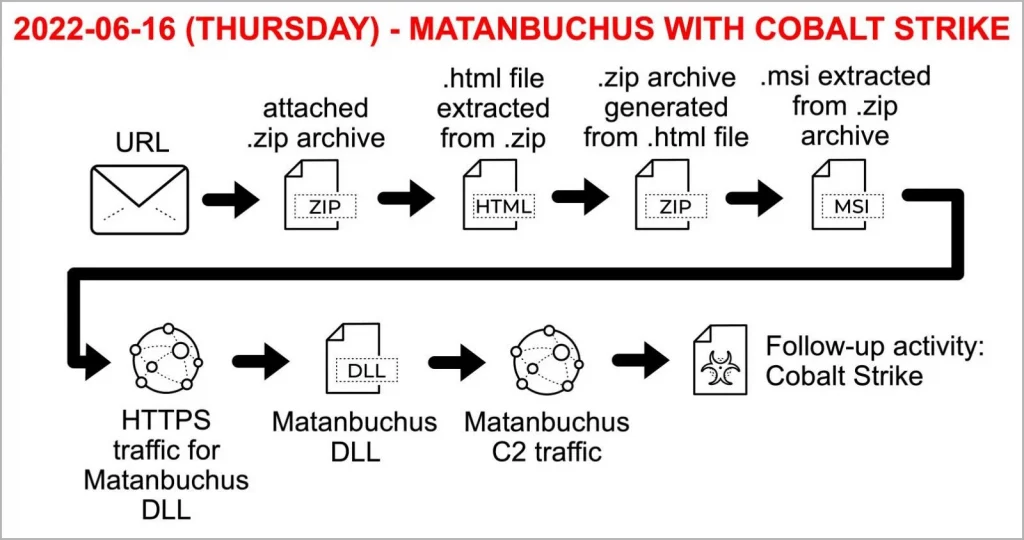

ปัจจุบัน ผู้เชี่ยวชาญชื่อ Brad Duncan ได้นำตัวอย่างมัลแวร์มาตรวจสอบการทำงาน สรุปได้ดังนี้

1. หัวข้อของ Subject จะขึ้นต้นด้วยคำว่า RE: เพื่อหลอกให้ผู้ใช้งานว่าเป็นอีเมลตอบกลับการสนทนาที่เกิดขึ้นก่อนหน้า

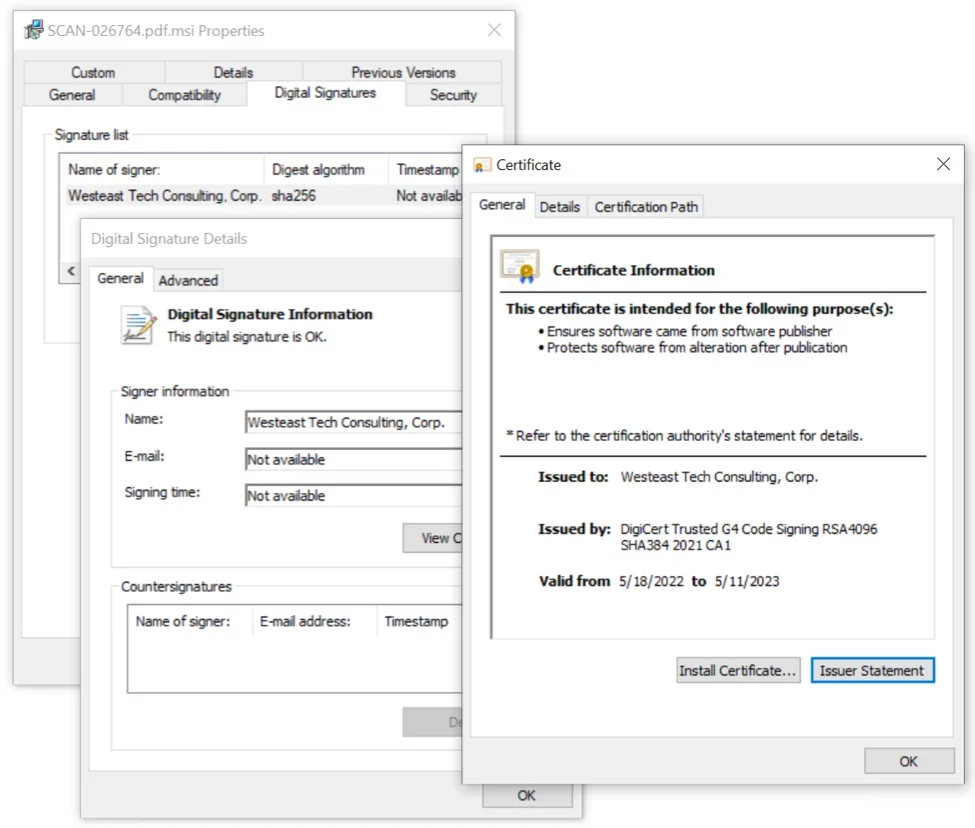

2. ในอีเมลจะมีไฟล์ ZIP ที่ข้างในมีไฟล์ HTML อยู่ มันจะทำหน้าที่สร้างไฟล์ ZIP ใหม่อีกอัน ซึ่งข้างในเป็นไฟล์ MSI ที่มีลายเซ็นแบบดิจิทัลด้วยใบรับรองที่ออกโดย DigiCert ให้กับ "Westeast Tech Consulting, Corp"

3. หากผู้ใช้งานคลิกติดตั้งไฟล์ .MSI จะมีหน้า Install ขึ้นมา ซึ่งลักษณะ Fonts จะเป็น Adobe Acrobat catalog update จากนั้นจะมีรายงานว่ามีการติดตั้งผิดพลาด เพื่อเบี่ยงเบนความสนใจของเป้าหมายจากสิ่งที่เกิดขึ้นเบื้องหลัง

4. สิ่งที่เกิดขึ้นเบื้องหลังการติดตั้งไฟล์ MSI ปลอมคือ Payloads Matanbuchus สองรายการ ("main.dll") จะถูกวางลงในไดเรกทอรี่ที่ต่างกันบนเครื่องเป้าหมาย จากนั้นจะสร้าง Task Schedule เพื่อให้มัลแวร์ยังทำงานได้หากมีการรีบูทเครื่อง และทำการเชื่อมต่อกับ C2 Server

5. เมื่อเชื่อมต่อกับ C2 Server ได้แล้ว มันจะทำการ Download Cobal Strike มายังเครื่องเพื่อทำการโจมตีในรูปแบบอื่นต่อๆไป

สิ่งที่น่าสนใจในแคมเปญนี้คือ ลายเซ็นดิจิทัลที่ใช้สำหรับไฟล์ MSI นั้นเป็นลายเซ็นที่ถูกต้อง โดยมาจาก DigiCert ที่ออกให้กับ "Advanced Access Services LTD"

ที่มา : bleepingcomputer.

You must be logged in to post a comment.