กลุ่มแรนซัมแวร์กำลังพัฒนาการโจมตีเพิ่มขึ้นอีกระดับด้วยการแฮ็คเว็บไซต์ของบริษัท เพื่อที่จะแสดงข้อมูลการเรียกค่าไถ่ออกสู่สาธารณะ กลยุทธ์การโจมตีครั้งใหม่นี้ดำเนินการโดย Industrial Spy เป็นกลุ่มที่เพิ่งเริ่มใช้แรนซัมแวร์ในการโจมตี

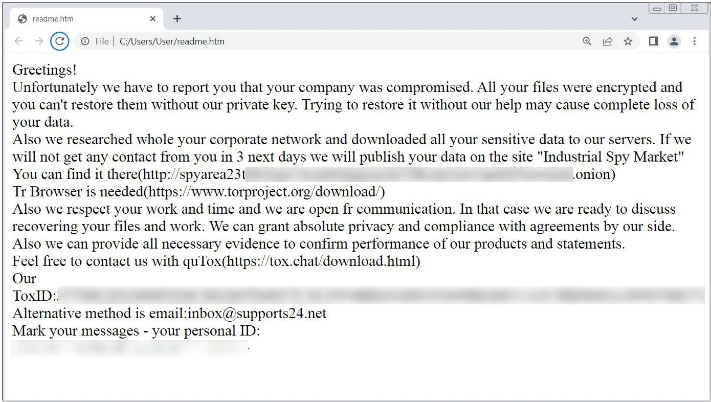

ส่วนหนึ่งของการโจมตีของ Industrial Spy จะโจมตีเครือข่าย, ขโมยข้อมูล และติดตั้งแรนซัมแวร์บนอุปกรณ์ต่างๆ จากนั้นจะทำการขู่เหยื่อว่าจะขายข้อมูลที่ขโมยมาได้ใน Tor marketplace หากเหยื่อไม่ยอมจ่ายค่าไถ่

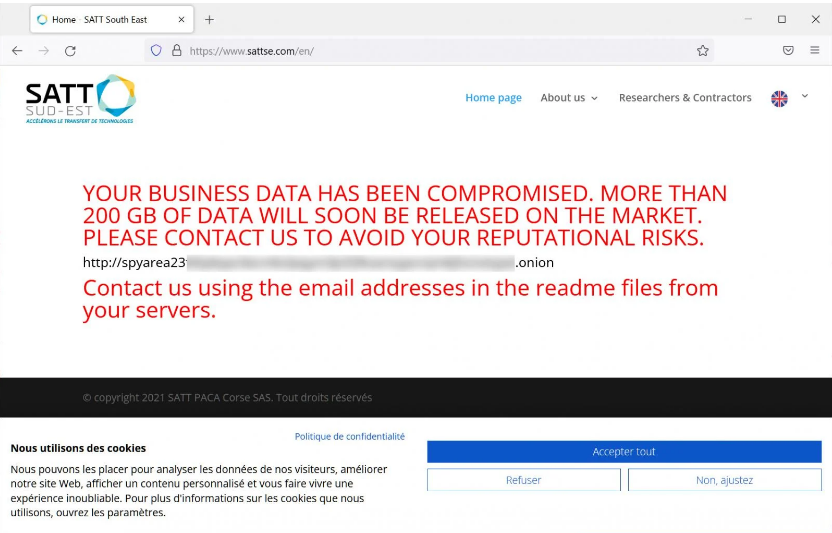

ทาง Industrial Spy เริ่มขายข้อมูลที่พวกเขาอ้างว่าได้ขโมยมาจาก SATT Sud-Est ซึ่งเป็นบริษัทจากฝรั่งเศส ในราคา 500,000 ดอลลาร์

นักวิจัยด้านความปลอดภัย MalwareHunterTeam พบว่าการโจมตีครั้งนี้ค่อนข้างแปลกจากที่ผ่านมา เพราะผู้โจมตียังมีการแฮ็คเว็บไซต์ของบริษัท เพื่อแสดงข้อความเตือนว่าข้อมูล 200GB ถูกขโมยไป และในไม่ช้าจะถูกขายหากเหยื่อไม่ยอมจ่ายค่าไถ่

เมื่อกลุ่มแรนซัมแวร์ได้มีการเรียกค่าไถ่จากเหยื่อแล้ว พวกเขามักจะให้เวลาสั้นๆ โดยปกติสองสามสัปดาห์เพื่อเจรจาให้เหยื่อยอมจ่ายค่าไถ่ ก่อนที่จะเริ่มปล่อยข้อมูล ในระหว่างกระบวนการเจรจา ปกติผู้โจมตีจะสัญญาว่าจะเก็บการโจมตีนี้เป็นความลับ และจะให้คีย์สำหรับถอดรหัส และลบข้อมูลทั้งหมด หากเหยื่อมีการจ่ายค่าไถ่

หลังจากนั้นผู้โจมตีจะใช้วิธีการต่างๆ เพื่อเพิ่มแรงกดดัน ไม่ว่าจะเป็นการโจมตี DDoS บนเว็บไซต์ของบริษัทของเหยื่อ การส่งอีเมลถึงลูกค้า และคู่ค้าทางธุรกิจ และการโทรหาผู้บริหาร วิธีการโจมตีเหล่านี้จะดำเนินการเป็นการส่วนตัว หรือมีการเปิดเผยข้อมูลน้อยมากบนหน้าเว็ปไซต์ที่ใช้เผยแพร่ข้อมูลการโจมตีจากทางกลุ่ม ซึ่งโดยปกติแล้วจะมีผู้ที่สามารถรู้ช่องทางการเข้าถึงได้จากนักวิจัยด้านความปลอดภัยทางไซเบอร์ที่มีความเชี่ยวชาญ และสื่อเท่านั้น

อย่างไรก็ตาม นี่เป็นครั้งแรกที่กลุ่มแรนซัมแวร์เปลี่ยนแปลงหน้าเว็บไซต์เพื่อแสดงบันทึกการเรียกค่าไถ่ต่อสาธารณะ แม้ว่าวิธีนี้จะอยู่นอกเหนือบรรทัดฐานในการโจมตี แต่ก็อาจช่วยให้กลุ่มแรนซัมแวร์กดดันเหยื่อได้มากขึ้น และยังผลักดันการโจมตีให้เป็นจุดสนใจของลูกค้า และคู่ค้าทางธุรกิจให้สามารถมองเห็นได้ง่ายขึ้นด้วย

แต่คาดว่าวิธีการโจมตีใหม่นี้จะยังไม่ถูกนำมาใช้อย่างแพร่หลาย เนื่องจากเว็บเซิร์ฟเวอร์โดยทั่วไปไม่ได้โฮสต์บนเครือข่ายขององค์กร แต่จะโฮสต์กับผู้ให้บริการโฮสต์ติ้งมากกว่า ดังนั้นเมื่อผู้โจมตีขโมยข้อมูลจากเครือข่ายภายในแล้ว พวกเขาจะต้องทำการค้นหาช่องโหว่ในเว็บไซต์ หรือเข้าถึงข้อมูล credentials อีกครั้งเพื่อทำการโจมตี

BleepingComputer ได้ติดต่อ SATT Sud-Est เพื่อยืนยันว่าการโจมตีนั้นถูกต้องหรือไม่ แต่ยังไม่ได้รับการตอบกลับ

ที่มา : bleepingcomputer

You must be logged in to post a comment.