แฮ็กเกอร์ใช้วิธีการซ่อนมัลแวร์ใน Windows Event Logs

นักวิจัยด้านความปลอดภัยได้ตรวจพบแคมเปญการโจมตีซึ่งใช้ Windows event logs เพื่อจัดเก็บมัลแวร์ ซึ่งเป็นเทคนิคที่ไม่เคยถูกใช้ในการโจมตีมาก่อน โดยวิธีการนี้ทำให้ผู้โจมตีสามารถวาง fileless มัลแวร์ บน file system ได้ ซึ่งวิธีการนี้จะประกอบไปด้วยเทคนิค และโมดูลที่ออกแบบมาเพื่อหลบเลี่ยงการตรวจจับเป็นจำนวนมาก

การเพิ่ม Payload ไปยัง Windows event logs

นักวิจัยจาก Kaspersky ได้รวบรวมตัวอย่างมัลแวร์ที่สามารถตรวจจับได้ และถูกระบุว่าเป็นภัยคุกคามบนคอมพิวเตอร์ของผู้ใช้งาน จากการตรวจสอบพบว่ามัลแวร์เป็นส่วนหนึ่งของแคมเปญ “very targeted” และมีการใช้ชุดเครื่องมือจำนวนมากที่เป็นทั้งแบบ Custom และที่มีจำหน่ายในเชิงพาณิชย์

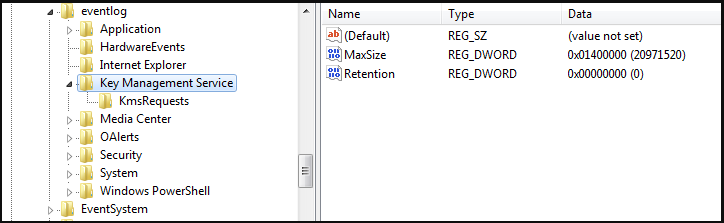

โดยส่วนที่น่าสนใจของการโจมตีคือการ injecting shellcode payloads เข้าไปใน Windows event logs สำหรับ Key Management Services (KMS) ซึ่งเป็นการดำเนินการโดย custom malware dropper

Denis Legezo หัวหน้านักวิจัยด้านความปลอดภัยของ Kaspersky กล่าวว่าวิธีนี้ถูกใช้เป็นครั้งแรกในแคมเปญการโจมตีจากมัลแวร์

โดยตัว Dropper จะคัดลอกไฟล์จัดการ OS error ที่ชื่อไฟล์ว่า WerFault.exe ไปที่ 'C:\Windows\Tasks' แล้วปล่อยข้อมูลไบนารีที่ถูกเข้ารหัสไว้ไปที่ 'wer.dll' (Windows Error Reporting) ในตำแหน่งเดียวกัน เพื่อใช้สำหรับการ hijacking DLL เพื่อโหลดโค้ดที่เป็นอันตราย

DLL hijacking เป็นเทคนิคการแฮ็กที่ใช้ประโยชน์จากโปรแกรมที่มีอยู่อย่างถูกต้อง เพื่อโหลด Dynamic Link Library (DLL) ที่เป็นอันตรายเข้าสู่ memory

Legezo กล่าวว่า จุดประสงค์ของ Dropper คือเพื่อค้นหา records เฉพาะใน event logs (category 0x4142 - 'AB' ใน ASCII หากไม่พบ record ดังกล่าว มันจะเขียน encrypt shellcode ขนาด 8KB เพื่อเตรียมใช้ในการดำเนินการร่วมกับโค้ดสำหรับ stager ถัดไป

เทคนิคใหม่ที่ถูกวิเคราะห์โดย Kaspersky นี้ มีแนวโน้มว่าจะได้รับความนิยมมากขึ้น เนื่องจาก Soumyadeep Basu ซึ่งปัจจุบันเป็นนักศึกษาฝึกงานให้กับ Red team ของ Mandiant ได้สร้าง และเผยแพร่ซอร์สโค้ดบน GitHub สำหรับการ injecting payloads เข้าไปใน Windows event logs

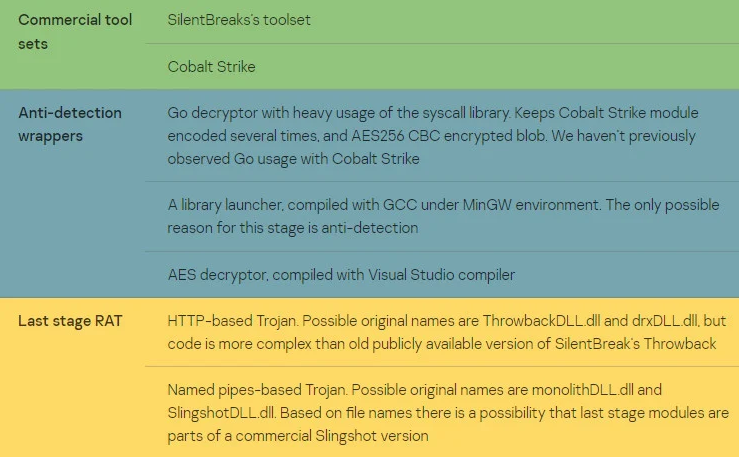

เครื่องมือที่ใช้ในการโจมตีลักษณะนี้ ได้แก่ Cobalt Strike และ NetSPI (ชื่อเดิม SilentBreak)

แม้ว่าบางโมดูลในการโจมตีจะถูกสร้างขึ้นเอง แต่นักวิจัยตั้งข้อสังเกตว่าโมดูลเหล่านี้อาจเป็นส่วนหนึ่งของแพลตฟอร์ม NetSPI (ชื่อเดิม SilentBreak) ตัวอย่างเช่น โทรจันสองตัวชื่อ ThrowbackDLL.dll และ SlingshotDLL.dll อาจเป็นโทรจันที่ถูกสร้างขึ้นจากเครื่องมือตัวเดียวกัน ซึ่งคาดว่าคือ SilentBreak

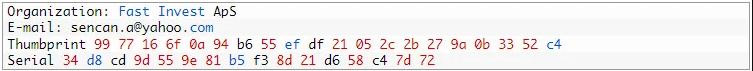

โดยจากการสืบสวน และติดตามในช่วงเริ่มต้นของการโจมตีจนถึงเดือนกันยายน 2564 เมื่อเหยื่อถูกหลอกให้ดาวน์โหลดไฟล์ RAR archive จากบริการแชร์ไฟล์ file[.]io ซึ่งใช้ในการแพร่กระจาย Cobalt Strike module ซึ่งมี signed certificate จากบริษัทชื่อ Fast Invest ApS โดย certificate นี้ถูกใช้กับไฟล์ทั้งหมด 15 ไฟล์ และไม่มีไฟล์ใดที่ถูกนำไปใช้อย่างถูกต้องเลย

นักวิจัยแจ้งกับทาง BleepingComputer ว่า ส่วนใหญ่จุดประสงค์หลักของมัลแวร์ที่มีฟังก์ชัน stager คือการขโมยข้อมูลที่สำคัญจากเหยื่อ และจากการศึกษาการโจมตี นักวิจัยของ Kaspersky ไม่พบความคล้ายคลึงใด ๆ กับแคมเปญก่อนหน้านี้ที่เกี่ยวข้องกับผู้โจมตีอื่นๆ

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.