Cybersecurity and Infrastructure Security Agency (CISA) ได้เพิ่มช่องโหว่อีก 2 รายการเข้าสุ่รายการเฝ้าระวังช่องโหว่ร้ายแรงที่กำลังถูกนำมาใช้ในการโจมตีจริง ช่องโหว่แรกคือช่องโหว่ code injection บน Spring Cloud Gateway library และอีกหนึ่งช่องโหว่ command injection ในเฟิร์มแวร์ของ Zyxel บนอุปกรณ์ไฟร์วอลล์ และ VPN

โดยช่องโหว่ Spring Framework (CVE-2022-22947) เป็นช่องโหว่ระดับ Critical ที่สามารถทำให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้บนเครื่องที่ยังไม่ได้อัปเดตแพตซ์

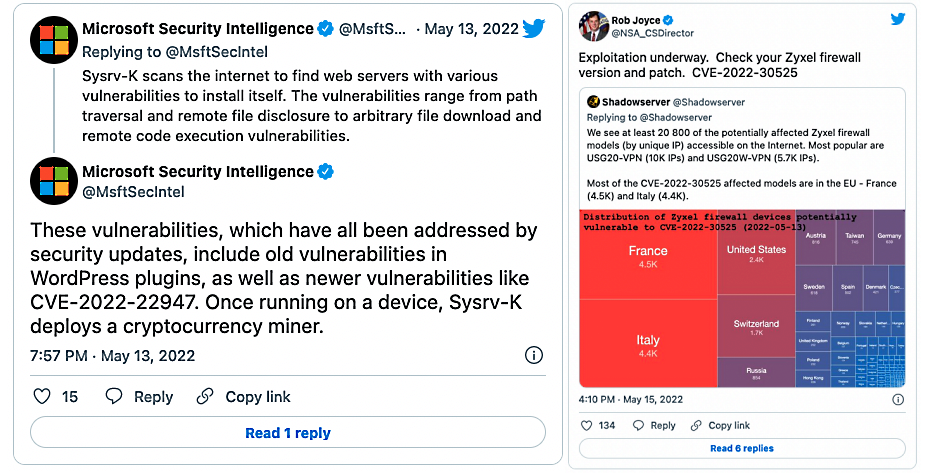

ซึ่งปัจจุบัน Botnet ที่รู้จักกันในชื่อ Sysrv เริ่มดำเนินการโจมตีเพื่อติดตั้งมัลแวร์ cryptomining บนเซิร์ฟเวอร์ Windows และ Linux ที่มีช่องโหว่

ผู้โจมตียังโจมตีโดยใช้ช่องโหว่ในเฟิร์มแวร์ของ Zyxel (CVE-2022-30525) ซึ่งพึ่งได้รับการแก้ไขไปเมื่อวันที่ 12 พฤษภาคม และเริ่มพบการโจมตีทันทีหลังจากวันที่ทาง Zyxel ออกแพตซ์อัปเดตออกมา

Rapid7 พบผลิตภัณฑ์ของ Zyxel ที่มีช่องโหว่มากกว่า 15,000 เครื่องที่สามารถเข้าถึงได้จากอินเทอร์เน็ต ในขณะที่ Shadowserver ตรวจพบอุปกรณ์ที่อาจได้รับผลกระทบอย่างน้อย 20,000 เครื่อง

นับตั้งแต่การโจมตีเริ่มต้นขึ้น Rob Joyce ผู้อำนวยการด้านความปลอดภัยทางไซเบอร์ของ NSA ยังเตือนผู้ดูแลระบบเกี่ยวกับการโจมตีที่เริ่มพบมากขึ้นเรื่อยๆ และแนะนำให้รีบอัปเดตเฟิร์มแวร์ของไฟร์วอลล์ Zyxel โดยเร็วที่สุด

หน่วยงานของรัฐบาลกลางสหรัฐฯ มีเวลาสามสัปดาห์ในการแก้ไขช่องโหว่

ตามคำสั่งในการปฏิบัติงานที่มีผลผูกพันเดือนพฤศจิกายน (BOD 22-01) ที่ออกโดย CISA เพื่อลดความเสี่ยงของช่องโหว่ในเครือข่ายของรัฐบาลกลางสหรัฐ หน่วยงานภายใต้ Federal Civilian Executive Branch Agencies (FCEB) ทั้งหมดจะต้องดำเนินการแก้ไขช่องโหว่ที่มีการเพิ่มเข้าไปในรายการ Known Exploited (KEV)

หน่วยงานความปลอดภัยทางไซเบอร์ของสหรัฐฯ ให้เวลาสามสัปดาห์ในการแก้ไขช่องโหว่เหล่านี้จนถึงวันที่ 6 มิถุนายน เพื่อป้องกันการโจมตีที่อาจจะเกิดขึ้น

แม้ว่าคำสั่ง BOD 22-01 จะใช้กับหน่วยงาน FCEB ของสหรัฐอเมริกาเท่านั้น แต่ CISA ยังเรียกร้องให้องค์กรของสหรัฐฯ ทั้งหมดจากภาครัฐ และเอกชนให้ความสำคัญกับการแก้ไขช่องโหว่เหล่านี้ด้วยเช่นเดียวกัน

เมื่อสัปดาห์ที่แล้ว CISA ยังได้แจ้งเตือนช่องโหว่ Zero-day บน Windows LSA Spoofing (CVE-2022-26925) ซึ่งขณะนี้ได้รับการยืนยันแล้วว่าถูกใช้เป็นอีกหนึ่งใน attack vector ของการโจมตีแบบ PetitPotam

อย่างไรก็ตาม ช่องโหว่ดังกล่าวได้ถูกลบออกจากรายการ Known Exploited (KEV) หลังจากที่พบว่าการอัปเดต Patch Tuesday ของ Microsoft ในเดือนพฤษภาคม 2022 ทำให้เกิดปัญหาการ authentication บน domain controllers

ที่มา : bleepingcomputer.

You must be logged in to post a comment.