เมื่อวันที่ 28 มีนาคม พ.ศ. 2565 ที่ผ่านมา นักวิจัยอิสระ Vincent Michel ได้ค้นพบช่องโหว่บน Tatsu Builder ซึ่งเป็นปลั๊กอินของ WordPress

ช่องโหว่ที่เป็นเป้าหมายคือ CVE-2021-25094 ซึ่งเป็นช่องโหว่ที่ช่วยให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลบนเซิร์ฟเวอร์ที่ถูกสร้างด้วย Tatsu Builder เวอร์ชันเก่ากว่า 3.3.12 ได้จากนั้น Tatsu Builder ได้ออกแพตช์ในเวอร์ชัน 3.3.13 และแจ้งเตือนให้ผู้ใช้งานอัพเดทในวันที่ 7 เมษายน 2022

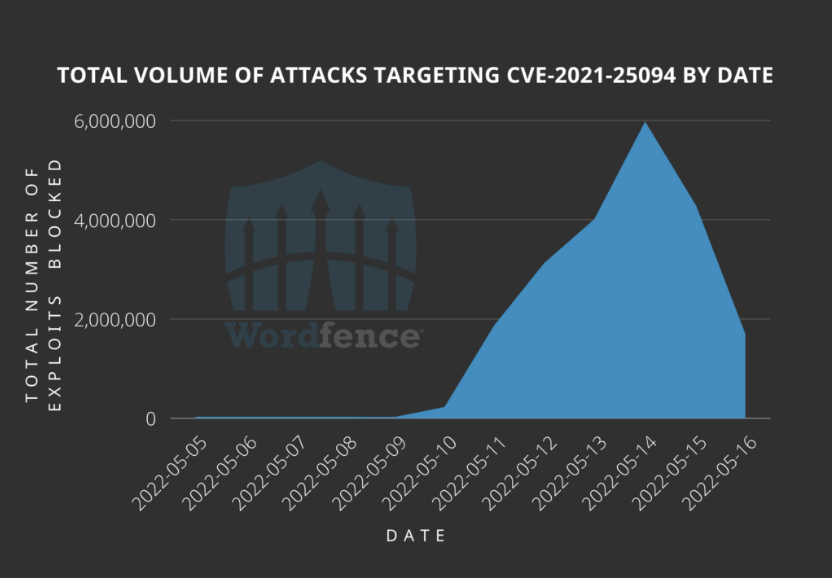

อย่างไรก็ตาม นักวิจัยของ Wordfence ซึ่งเป็นบริษัทที่เสนอโซลูชันการรักษาความปลอดภัยสำหรับปลั๊กอิน WordPress ได้ทำการตรวจสอบ พบว่ายังมีเว็บไซต์กว่า 20,000 ถึง 50,000 เว็บไซต์ที่ยังใช้งาน Tatsu Builder เวอร์ชันเก่ากว่า 3.3.12 แม้จะมีแพตช์ในเวอร์ชัน 3.3.13 แล้วก็ตาม นอกจากนี้ยังมีรายงานว่าพบการโจมตีโดยใช้ช่องโหว่นี้หลายล้านครั้ง ซึ่งในวันที่ 14 พฤษภาคม 2022 พบการโจมตีถึง 5.9 ล้านครั้ง

รายละเอียดการโจมตี

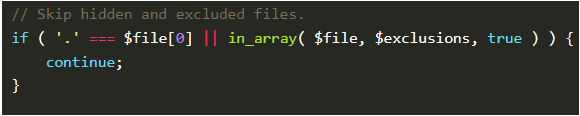

แฮ็กเกอร์จะทำการซ่อนไฟล์ ที่ชื่อ ".sp3ctra_XO.php" บทไดเรกทอรี่ "wp-content/uploads/typehub/custom/" ซึ่งไฟล์ ".sp3ctra_XO.php" และมีค่าแฮช MD5 คือ 3708363c5b7bf582f8477b1c82c8cbf8

เพื่อเป็นการป้องกันแนะนำให้ผู้ใช้ปลั๊กอิน Tatsu Builder อัปเกรดเป็นเวอร์ชัน 3.3.13 เพื่อหลีกเลี่ยงความเสี่ยงในการถูกโจมตี และทำการ Block IOC ดังต่อไปนี้

Indicator of compromise (IoC)

IP Address

148.251.183[.]254

176.9.117[.]218

217.160.145[.]62

MD5

3708363c5b7bf582f8477b1c82c8cbf8

ที่มา : bleepingcomputer

You must be logged in to post a comment.