แคมเปญฟิชชิ่งมัลแวร์ Emotet กลับมาทำงานอีกครั้งหลังจากที่แฮ็กเกอร์ได้แก้ไขข้อผิดพลาดที่ทำให้ผู้ใช้ไม่ติดมัลแวร์แม้จะเปิดไฟล์แนบจากอีเมลที่เป็นอันตราย

Emotet เป็นมัลแวร์ที่แพร่กระจายผ่านแคมเปญสแปม ซึ่งมีไฟล์แนบที่เป็นอันตราย หากผู้ใช้เปิดไฟล์แนบ สคริปต์จะดาวน์โหลด Emotet DLL และโหลดลงในหน่วยความจำ เมื่อโหลดแล้ว มัลแวร์จะค้นหา และขโมยอีเมลเพื่อใช้ในแคมเปญสแปมในอนาคต และลงเพย์โหลดอื่นๆทิ้งไว้ เช่น Cobalt Strike หรือมัลแวร์อื่นๆ ที่มักนำไปสู่การโจมตีของแรนซัมแวร์

Buggy attachments ทำลายแคมเปญ Emotet

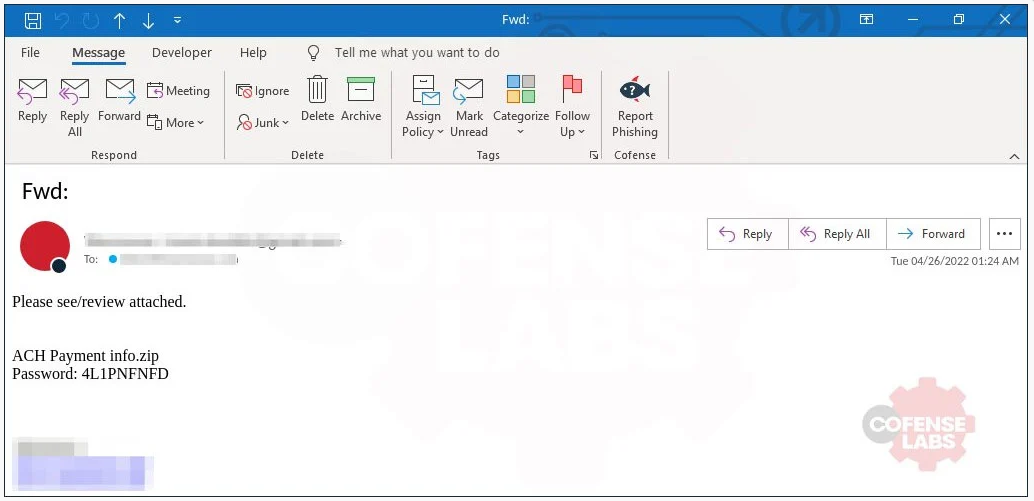

โดยเมื่อวันศุกร์ที่ผ่านมา มัลแวร์ Emotet ได้เปิดตัวแคมเปญใหม่ โดยการแนบไฟล์ ZIP ที่เข้ารหัส ซึ่งภายในมีไฟล์ Windows LNK (shortcut) ที่ปลอมเป็นเอกสาร Word

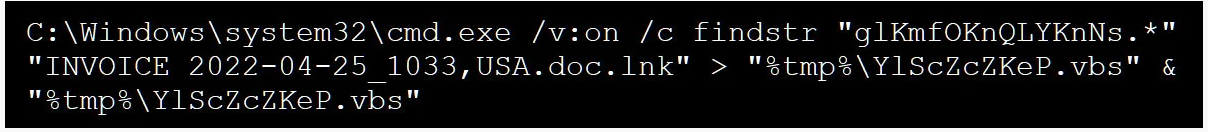

เมื่อผู้ใช้ดับเบิ้ลคลิกที่ shortcut มันจะรันคำสั่งที่ค้นหาไฟล์ shortcut ที่มีโค้ด Visual Basic Script มันจะนำโค้ดมาต่อท้ายโค้ดที่พบ และเพิ่มลงในไฟล์ VBS ใหม่ และรันไฟล์ VBS นั้น ตามที่แสดงด้านล่าง

![]()

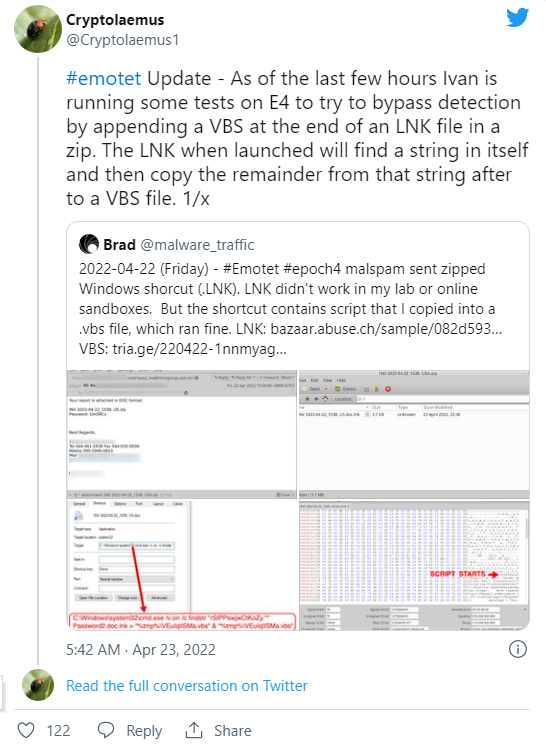

ซึ่งกลุ่มนักวิจัยมัลแวร์ Emotet จาก Cryptolaemus อธิบายว่า คำสั่งนี้มีข้อบกพร่องเนื่องจากชื่อ shortcut ของ 'Password2.doc.lnk' ที่แนบมาจะแตกต่างกัน เช่น 'INVOICE 2022-04-22_1033, USA.doc' จึงทำให้คำสั่งล้มเหลว เนื่องจากค้นหาไฟล์ Password2.doc.lnk ไม่เจอ จึงไม่สามารถสร้างไฟล์ VBS ได้

นักวิจัยจาก Cryptolaemus Joseph Roosen บอกกับ BleepingComputer ว่า Emotet ยุติปฏิบัติการไปชั่วคราวเมื่อวันศุกร์ช่วงเวลา 00:00 UTC หลังจากพบว่า Bug ดังกล่าวทำให้ผู้ใช้งานรอดพ้นจากการติดมัลแวร์ไปได้ แต่อย่างไรก็ตาม Emotet ได้ทำการแก้ไข Bug ดังกล่าวไปแล้วในวันนี้ และเริ่มดำเนินการโจมตีจากแคมเปญดังกล่าวอีกครั้ง โดยคราวนี้ shortcuts จะอ้างอิงไปยังชื่อไฟล์ที่ถูกต้องเมื่อมีการรันคำสั่ง ซึ่งจะทำให้ VBS ไฟล์ถูกสร้างขึ้นได้ และสามารถดาวน์โหลด Emotet มาติดตั้งที่เครื่องเหยื่อได้สำเร็จ

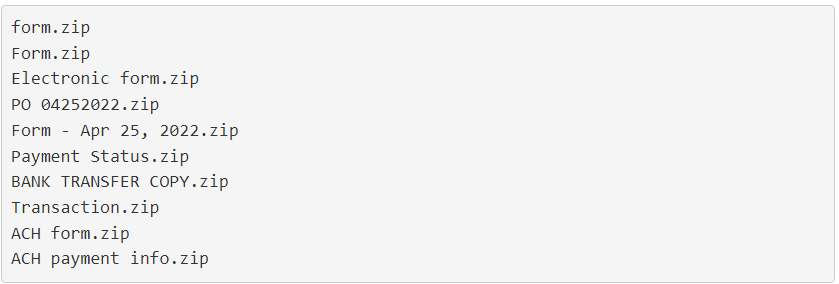

Cofense บริษัทรักษาความปลอดภัยบอกกับ BleepingComputer ว่า ไฟล์แนบที่ใช้ชื่อในแคมเปญ Emotet ในปัจจุบันคือ:

หากคุณได้รับอีเมลพร้อมไฟล์แนบที่มีการเข้ารหัส แนะนำว่าอย่าเปิดไฟล์เหล่านั้น ควรติดต่อผู้ดูแลระบบ และให้พวกเขาตรวจสอบไฟล์แนบเพื่อพิจารณาว่าเป็นอันตรายหรือไม่

ที่มา : bleepingcomputer

You must be logged in to post a comment.