Python Ransomware ตัวใหม่ กำลังมุ่งเป้าไปที่ระบบที่ใช้ Jupyter Notebook

Jupyter Notebook เป็น open source web environment ที่ใช้สำหรับการวิเคราะห์ข้อมูล และสร้างโมเดลข้อมูล เพื่อจำลองข้อมูลของ data science, computing และ machine learning ซึ่งรองรับภาษาโปรแกรมมากกว่า 40 ภาษา และถูกใช้โดยบริษัทต่างๆ รวมถึง Microsoft, IBM และ Google ควบคู่ไปกับมหาวิทยาลัยหลายแห่ง ล่าสุดทางทีม Nautilus ของ Aqua Security เพิ่งได้ค้นพบมัลแวร์ใหม่บนเครื่องมือที่เป็นที่นิยมนี้

ในขณะที่ Jupyter Notebook อนุญาตให้ผู้ใช้แบ่งปันเนื้อหากับผู้อื่น ให้สามารถเข้าถึงข้อมูลได้อย่างปลอดภัยผ่าน Account credential หรือ tokens แต่บางครั้งผู้ใช้งานก็ไม่ได้มีการตั้งค่าบน AWS buckets ไว้อย่างถูกต้อง และปลอดภัย ซึ่งจะทำให้ใครก็สามารถเปิดดูข้อมูลได้ ซึ่ง Python ransomware นี้ ก็จะมุ่งเป้าไปยังเครื่องที่มีความเสี่ยงในการโดนโจมตีเหล่านี้

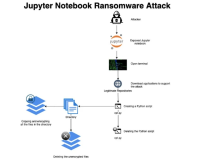

นักวิจัยได้สร้าง honeypot ที่มีแอปพลิเคชั่น Jupyter Notebook ที่เปิดเผยข้อมูล เพื่อสังเกตพฤติกรรมของมัลแวร์ โดยพบว่าเมื่อแรนซัมแวร์เข้าถึงเซิร์ฟเวอร์ได้ มันจะทำการเปิด terminal เพื่อดาวน์โหลดเครื่องมือที่ใช้ในการโจมตีอื่นๆ รวมทั้งตัวเข้ารหัส จากนั้นจึงสร้างสคริปต์ Python เพื่อติดตั้งแรนซัมแวร์

เมื่อการโจมตีจบลง ทางทีม Nautilus สามารถเก็บข้อมูลได้มากพอที่จะนำมาจำลองการโจมตีดังกล่าว โดยที่ตัวเข้ารหัสจะคัดลอก และเข้ารหัสไฟล์ ลบเนื้อหาที่ไม่ได้เข้ารหัส และทำการลบตัวเองออกจากระบบ

แต่สังเกตได้ว่ายังไม่มีการพบ ransom note บนระบบที่ถูกโจมตี ซึ่งทางทีมนักวิจัยตั้งข้อสงสัยไว้ 2 อย่าง คือ 1.ผู้โจมตีรู้ตัวว่ากำลังโจมตีบนระบบที่เป็น honeypot หรือ 2.honeypot ตัดการเชื่อมต่อพอดีก่อนที่การทำงานของ ransomware จะเสร็จสิ้น

แม้จะยังไม่สามารถระบุพฤติกรรมการโจมตีได้อย่างสมบูรณ์ แต่นักวิจัยก็พบพฤติกรรมบางอย่างที่คล้ายกับกลุ่มผู้โจมตีที่เคยเจอมาก่อนหน้านี้ ซึ่งคาดได้ว่าผู้โจมตีมาจากรัสเซีย และหากเป็นคนเดียวกันจริง พวกเขาก็เคยพบว่าผู้โจมตีคนดังกล่าวก็เคยโจมตีระบบที่ใช้งาน Jupyter มาก่อนแล้วในอดีต

ข้อมูลจาก Shodan เผยให้เห็น Jupyter Notebook environments ที่เชื่อมต่อกับอินเทอร์เน็ตหลายร้อยแห่งที่เปิดให้เข้าถึงได้ (แม้ว่าบางส่วนอาจจะเป็น honeypots)

“ผู้โจมตีเข้าถึงครั้งแรกผ่าน environments ที่ตั้งค่าไว้ไม่เหมาะสม จากนั้นรันสคริปต์แรนซัมแวร์ที่เข้ารหัสทุกไฟล์ที่สามารถเข้าถึงได้บนเซิร์ฟเวอร์ และลบตัวเองออกหลังจากดำเนินการเพื่อปกปิดการโจมตี” นักวิจัยกล่าว

"เนื่องจาก Jupyter notebooks ใช้ในการวิเคราะห์ข้อมูล และสร้างโมเดลข้อมูล การโจมตีนี้อาจนำไปสู่ความเสียหายที่สำคัญต่อองค์กร หากระบบเหล่านี้ไม่ได้มีการทำ backed up ข้อมูลไว้ดีพอ"

ที่มา : zdnet

You must be logged in to post a comment.